セキュリティアドバイザリーは単なる更新ではなく、より包括的で、より重要です。

ニュースチャンネルやソーシャルメディアプラットフォームで「セキュリティアドバイザリー」という言葉をよく耳にしたり目にしたりしますが、どれだけ多くの製品や企業が影響を受けているか、大企業や多くの機関がパッチに取り組んでいるか、ハッカーがデジタル資産や財務損失を引き起こしているかについて言及しています。

そもそもセキュリティアドバイザリーとは何ですか?それがよくわからない場合、どうすればいいですか?

簡単に言えば、セキュリティアドバイザリーは、政府、企業、組織がサイバーセキュリティインテリジェンスを収集し、まとめるために使用する業界標準の方法です。セキュリティアドバイザリーは、インターネットユーザーや関連ユーザーに潜在的なセキュリティ脅威、製品、ソフトウェア、サービスの脆弱性、および対応する修正措置について通知する必要がある場合に発行されます。

セキュリティアドバイザリーには具体的にどのような内容が含まれていますか?通常、セキュリティの脆弱性の詳細な説明、影響を受ける製品とバージョン、解決策や緩和策、更新情報が含まれます。セキュリティアドバイザリーの目的は、すべての影響を受けるユーザーに問題の重大性と範囲について迅速に通知し、セキュリティの脆弱性が悪意を持って悪用されるのを防ぐためにできるだけ早く行動を取ることです。これにより、ユーザーはデバイスやサービス内のデータおよび全体的なシステムセキュリティを保護し、さらなる被害を防ぐことができます。

しかし、各ベンダーが異なる形式の脆弱なデータを持っている場合、あなたの脆弱性が私のものと同じでないことをどうやって知ることができますか?セキュリティのリスクや脆弱性について議論する際、全員が同じことを話していることをどうやって確認できますか?

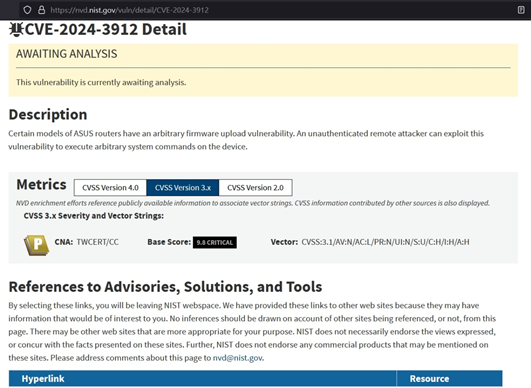

世界的に認識されているセキュリティ脆弱性識別システムとして、Common Vulnerabilities and Exposures (CVE)データベースがあります。これは、世界中のさまざまなセキュリティの弱点や脆弱性を収集し、番号を割り当てることで、世界中のユーザーが簡単に照会および閲覧できるようにします。

このようにして、すべてのサイバーセキュリティ機器、ハードウェアおよびソフトウェアベンダー、アンチウイルスソフトウェア、エンドポイントソフトウェアなどが統一されたサイバーセキュリティ脆弱性識別番号を持つことができます。これは、自動化された通信およびセキュリティコンテンツの生成の基礎となります。

すべてのCVEには、各脆弱性に対して一意の識別番号が割り当てられ、その形式は次のとおりです:

CVE-YYYY-NNNN

CVEは固定のプレフィックスであり、YYYYはグレゴリオ暦の年、NNNNは時系列順を示すシリアル番号です。NNNNは通常4桁の数字です。4桁未満の場合は、先頭にゼロが追加されます。必要に応じて、5桁以上に拡張することもできます。近年、ハッカー活動の急増により、セキュリティ研究者の数も増加し、より多くのセキュリティ脆弱性が発見されています。その結果、CVEコードは一般的に5桁に拡張されています。

Common Vulnerability Scoring System (CVSS)とは何ですか?

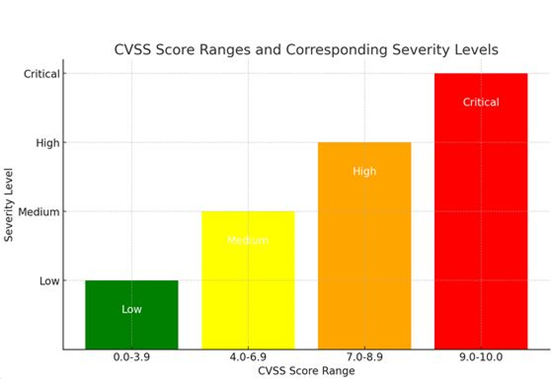

既知のすべてのセキュリティ脆弱性を識別するためにCVEを使用した後、次のステップはそれらのリスクを評価することです。ここで、Common Vulnerability Scoring System (CVSS)が登場し、各CVE脆弱性の重大度を示すスコアを一般に提供します。

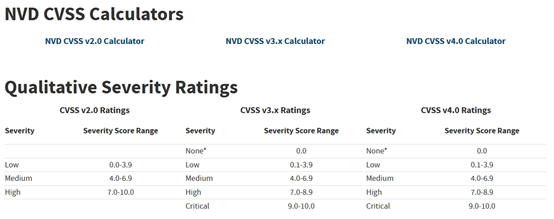

米国国立標準技術研究所(NIST)は、National Vulnerability Database(NVD)を維持しており、異なるバージョンのCVSSを使用して計算されたスコアと重大度のランキングをリストしています。

CVSSは、米国のNational Infrastructure Advisory Council(NIAC)によって開始されました。基本スコアは、攻撃の複雑さ、機密性、完全性、可用性、時間および環境要因など、脆弱性の技術的詳細および関連属性を考慮して生成されます。したがって、提示される全体的なスコアは非常に専門的であり、サイバーセキュリティ分野の標準的な評価ツールとして機能します。これにより、異なるソフトウェアおよびサイバーセキュリティ脆弱性の影響を判断するための一貫した評価方法を持つことができ、適切な対応措置を決定するプロセスを支援します。

CVE脆弱性のスコアが高いほど、優先的に迅速にパッチを適用する必要があります。これは、多くのサイバーセキュリティ専門家、研究者、およびソフトウェアおよびハードウェア開発者がそれぞれの分野で行っている努力でもあります。

ASUSルーターに関連するセキュリティアドバイザリにはCVSSスコアが含まれています。通常、スコアが7以上の場合は高いと見なされ、優先的にパッチを適用する必要があります。スコアが9以上の場合は非常に深刻であり、セキュリティを確保するために即座にパッチを適用する必要があります。

脆弱性には異なるレベルがありますか?

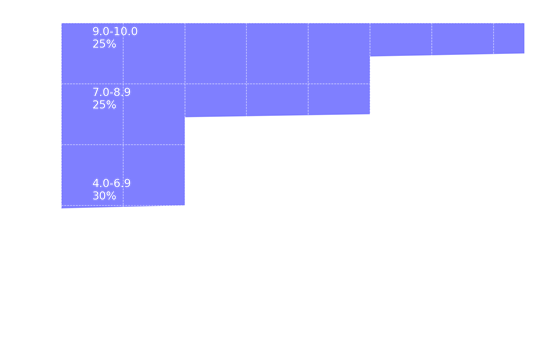

業界では、前述のCVEおよびCVSSの重大度レベルも確立されています。これらのレベルは、脆弱性のCVSSスコアに基づいて割り当てられます。レベルはV5(クリティカル)からV1(情報)まであり、最高レベルは優先的に処理する必要があります。

最後に、各セキュリティ脆弱性のステータスを定義するステータスがあります。ステータスは、ベンダーによる時間とアクションに基づいてこれらのセキュリティデータベースで継続的に更新されます。ステータスには、調査中、影響なし、修正中、解決済み、情報などが含まれます。これにより、これらの脆弱性のリスクがまだ存在するかどうかを特定し、適切な措置を講じることが容易になります。

上記の重要な情報に基づいて、標準的なセキュリティアドバイザリには通常次の要素が含まれます:

- 脆弱性の説明:脆弱性の性質と範囲の詳細な説明。

- 影響を受ける製品とバージョン:影響を受けるすべてのソフトウェアまたはハードウェアのバージョンをリストします。

- リスク評価:脆弱性によって引き起こされる潜在的な脅威レベルを評価します。

- 解決策と緩和策:更新や設定変更による脆弱性の修正に関する推奨事項を提供します。

- 更新ファイル情報:パッチや更新が利用可能な場合、ダウンロードリンクとインストールガイドを提供します。

セキュリティの主要な国際ベンダーの勧告

Microsoft、Apple、Googleなどの国際的に有名なベンダーは、サイバーセキュリティ報告を非常に重視しています。通常、専任のセキュリティチームが監視と勧告の発行を担当しています。例えば、Microsoftの毎月の「Patch Tuesday」は、詳細なセキュリティ情報とパッチ更新を提供する定期的なセキュリティ更新サイクルです。これらのセキュリティ勧告は防御策だけでなく、ユーザーのセキュリティに対する企業のコミットメントの一環でもあり、全体的なネットワークセキュリティの向上を目指しています。

例えば、Googleの Android プラットフォームは、世界中の多数の Android モバイルデバイス、産業機器、エンターテイメント機器で使用されています。新しいセキュリティバージョン情報は定期的にGoogleのウェブサイトで公開されます。これには、最近の更新で異なるバージョンの Android システムが更新されるバージョン番号、修正されたバグの概要、対処されたセキュリティ脆弱性、新機能が含まれます。ただし、修正の詳細な内容は公開されておらず、Googleの開発者コミュニティからのみアクセスできます。Googleはまた、関連する Android ベンダーにバージョン更新の詳細情報と変更されたファイルのリストを提供し、ベンダーが自社のバージョンをアップグレードできるようにします。

主要なグローバルプラットフォームの主要なメンテナーとして、Googleはすべてのリストされた問題を事前にグローバルな Android パートナーに通知します。これらの問題のソースコードパッチは、 Android オープンソースプロジェクト(AOSP)リポジトリに異なるバージョンの Android と共にリリースされ、パートナーの開発者がアクセス、開発、テスト、およびパッチを実装できるようにします。

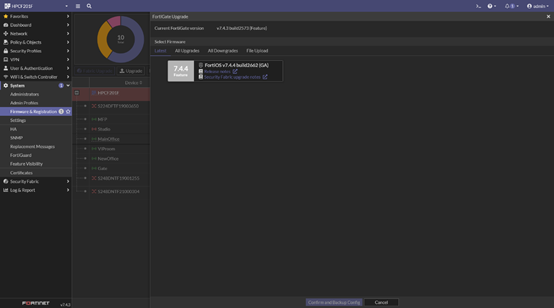

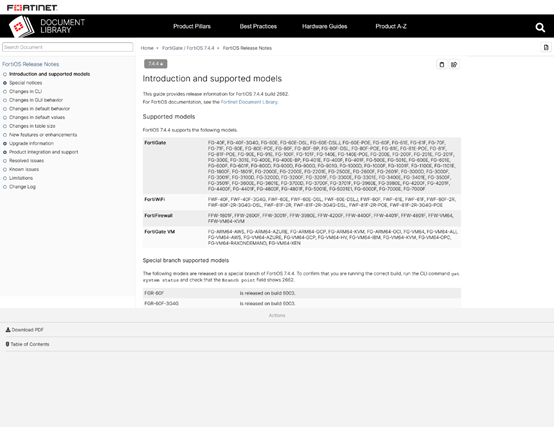

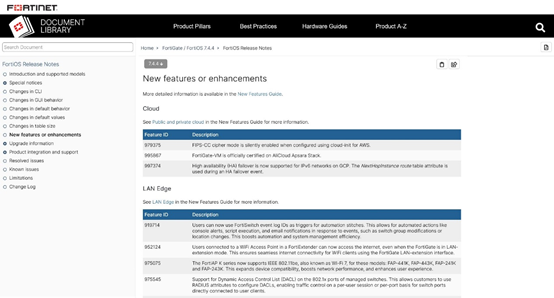

サイバーセキュリティ業界で有名な大手企業であるFortinetは、多くの企業、機関、産業OTセクター向けにファイアウォールデバイス、スイッチ、およびセキュリティ機器を提供しているため、同様に、同社のセキュリティ勧告は遭遇したセキュリティ問題を説明します。例えば、一般的なSSL-VPNセキュリティ脆弱性が発生した場合、Fortinetは機器のユーザーに最新のファームウェアに更新し、更新機能を有効にすることを推奨し、機器とユーザーがVPNを介して企業ネットワークにより安全に接続できるようにします。

各デバイスファームウェア更新には、システムプログラムの修正、既存の問題の改善、および将来の潜在的な問題の通知が長いリストで含まれます。

Fortigateデバイスは、アラートが表示されたときに関連する設定ファイルをバックアップし、更新を実行する必要があります。ただし、これらの操作を実行する前に、公式のセキュリティ更新アドバイザリを参照して、どのサービスや機能が影響を受けるか、更新に含まれる項目を理解する必要があります。

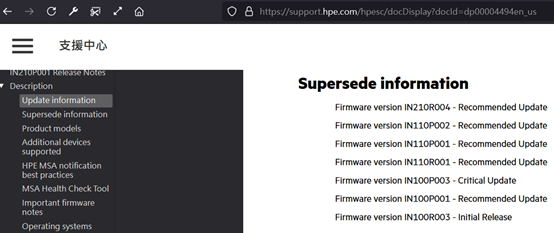

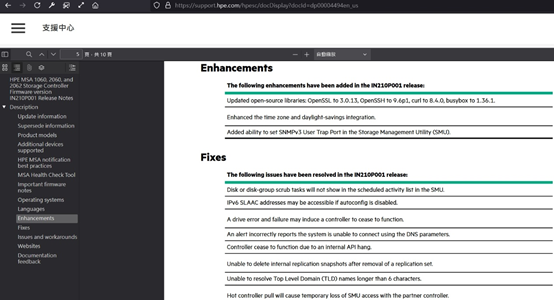

主要なストレージデバイスメーカーであるHPEは、デバイスの更新アナウンスをリリースし、異なるデバイスのバージョン名や更新および強化される内容を一覧にします。例えば、OpenSSLが3.0.13に、OpenSSHが9.6p1に、curlが8.4.0に、busyboxが1.36.1にアップグレードされる場合、更新には新しいソフトウェアバージョン番号が指定されます。

その他の修正や詳細は以下に記載されています。より詳細な情報が必要な場合は、HPEに直接リクエストする必要があります。インターネット上の公開アナウンスは、通常、比較的簡略化された形式です。

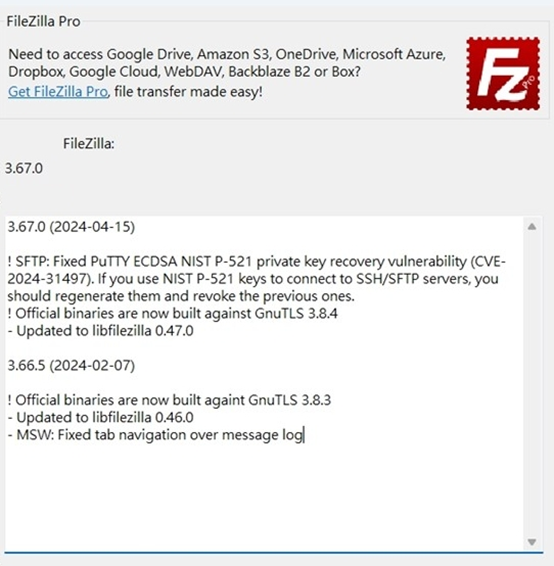

市場に出回っている一般的なオープンソースソフトウェアも、遭遇したCVEに対してソフトウェア更新通知で対応し、各更新で行われた改善点を詳細に説明します。

例として、よく知られた FTP ソフトウェアであるFileZillaがあります。最新バージョンでは、プライベートセキュリティキーに関連するセキュリティ脆弱性(CVE-2024-31497など)が修正されています。この更新でも脆弱性が修正されています。

QNAPのセキュリティアドバイザリとは何ですか?

QNAPは、長年にわたるグローバルなサービスと市場経験を持ち、顧客のサイバーセキュリティ問題に大きな重点を置いています。QNAPのセキュリティアドバイザリメカニズムには、以下の側面が含まれます。

定期的な年次 ファームウェアの更新 :QNAPは、デバイスのために一貫してファームウェア更新をリリースし、既知の脆弱性に対処するために関連するオペレーティングシステムのセキュリティパッチと更新を提供します。

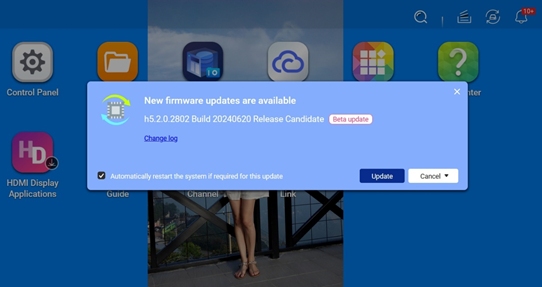

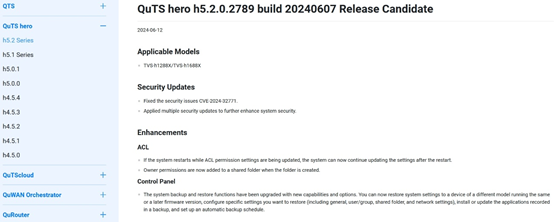

セキュリティアドバイザリー :QNAP公式ウェブサイトおよびユーザーが QTS システムにログインしたときのデフォルトのホームページには、セキュリティアドバイザリの自動リマインダーがあります。更新日をクリックすることで、潜在的なセキュリティ脅威と対策の詳細が提供されます。このような情報を読むことで、ユーザーは影響の範囲とシステム更新の内容を理解できます。

プロフェッショナルチーム:QNAPには、最新のセキュリティ脅威を監視し、迅速に対応するための専任のサイバーセキュリティチーム(QNAP PSIRTなど)があります。

QNAPユーザーは何ができますか?

QNAPの NAS ユーザーとして、デバイスとデータセキュリティを保護するために次の対策を講じることができます。

定期的に更新を確認する:QNAPがリリースするソフトウェア更新とパッチを定期的に確認してインストールします。

セキュリティ設定を有効にする:強力なパスワードを設定し、二段階認証を有効にし、外部アクセスを制限するなどのセキュリティ対策を講じます。

システムを監視する:QNAPが提供する監視ツールを使用して、デバイスの運用状況や潜在的な脅威について情報を得ます。

データをバックアップする:重要なデータを定期的にバックアップし、攻撃や障害が発生した場合に迅速に復旧できるようにします。

ファームウェア更新がある場合、バージョン情報を表示するためにクリックできます。更新内容が表示され、ユーザーが情報を得ることができます。

更新の重要な内容の概要を見るために、ファームウェア更新の変更履歴をクリックできます。これには、セキュリティの脆弱性の修正やシステム機能の強化が含まれます。

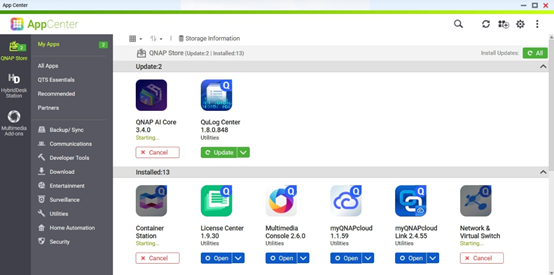

QNAPシステムのファームウェア更新に加えて、インストールされているアプリケーションの更新が利用可能になったときに通知されます。

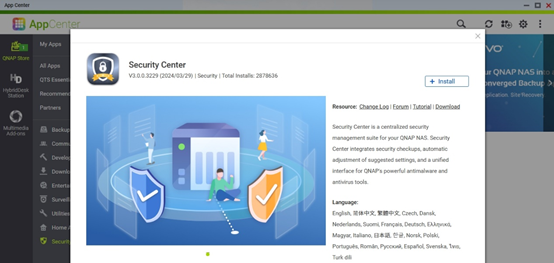

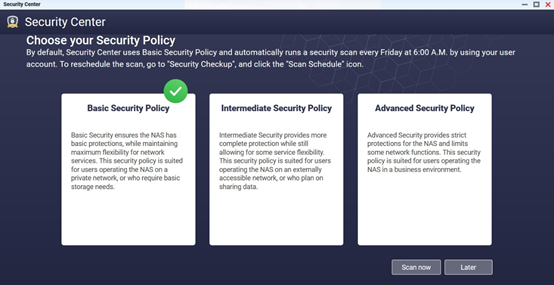

すべてのQNAPユーザーに、より安全な全体的なユーザー体験とアラートのためにセキュリティセンターアプリのインストールをお勧めします。

QNAPセキュリティセンターアプリは、基本、中級、上級のセキュリティポリシーの推奨事項を提供します。デバイス全体をスキャンし、スキャン結果に基づいて推奨事項を提供します。これらの推奨事項に従うことで、デバイスのセキュリティレベルを大幅に向上させることができます。

一貫して更新し、良い習慣を維持することで安心感を得られます。

主要な国際企業が脆弱性を発見し、報告し、バージョン更新を継続的に行っていることがわかります。より少ないユーザーが被害を受けるようにするために、一部の攻撃方法や重要な情報は完全には公開されません。詳細な内容は、開発者アカウントや顧客との契約を通じてアクセスする必要があります。QNAPもこれらの主要な国際企業と同様に、脆弱性パッチのタイムリーなリリースを確保しています。より詳細な情報が必要な場合は、システム更新後に説明が予定されており、より家庭向けのユーザーを保護します。

セキュリティの脆弱性の修正は、病院の緊急治療室での優先順位付けに例えることができます。最も重要で深刻な問題が最初に優先され、次に重要度が低いものが順に対処されます。

問題が重大でなく、解決策が既知の場合、テスト環境のデバイスで更新をテストしてから本番環境に適用するのが一般的に許容されます。しかし、問題が解決しにくく、システムを更新せずに運用を続けたい場合は、適切な隔離と保護措置を実施し、ベンダーが問題のあるパッチに対処する修正版の更新をリリースするのを待つ必要があります。これは業界で時折発生する妥協です。

一般的な家庭や小規模スタジオの NAS デバイスユーザーには、システムを最新バージョンに更新することが一般的に推奨されています。デバイスが頻繁にインターネット経由でファイルを NAS に転送する必要がある場合や、作業中や旅行中にモバイルネットワークから NAS の写真やデータにアクセスする必要がある場合は、最新バージョンに更新し、以前に提案されたセキュリティ対策を実施して、重要なデータ、機密情報、家族のビデオ、プライベートな写真が漏洩するリスクをヘルプ軽減してください。しかし、もっと重要なのは、 NAS が他人への攻撃の踏み台デバイスとして使用されるのを防ぐことです。ハッカーはしばしば、検出や特定を避けるために、侵害されたデバイスを利用して違法な活動を行います。

ハッカーがさまざまな NAS デバイスを攻撃プラットフォームとして選ぶ理由は、ユーザーがこれらのデバイスをインターネット上でアクセス可能にすることが多く、さらに重要なのは、近年 NAS の機能が大幅に拡張され、仮想化やコンテナなどをサポートするようになったため、ハッカーが侵害された NAS デバイスに既製のツールを展開してさまざまな攻撃を行うことができるからです。したがって、 NAS デバイスの強力な保護とセキュリティ対策はこれまで以上に重要であり、これらの環境のセキュリティを維持するためにユーザーの協力が必要です。

QNAPの NAS デバイスをより安全にするためには、以下のような良い習慣を維持することが推奨されます

継続的な学習:最新のサイバーセキュリティトレンドやQNAPのセキュリティアドバイザリーについて情報を収集し、セキュリティ意識を高める。

定期的な点検:デバイスのセキュリティ設定やログを定期的にチェックし、異常な状況を迅速に特定して対処する。

アプリの選択に注意:信頼できるソースからのみアプリをインストールし、アプリを定期的に更新する。

安全なネットワーク:ネットワーク環境が安全であることを確認し、ファイアウォールやVPNなどのツールを使用して重要なデータを保護する。

上記の対策を通じて、QNAPの NAS デバイスとデータをより良く保護することができます。今日のデジタル時代では、サイバーセキュリティの脅威が至る所に存在します。警戒を怠らず、適切な保護対策を実施することが、デバイスがハッカーのツールとして使用されるのを防ぐために重要です。QNAPもまた、 QTS および QuTS hero エコシステムの全体的な情報セキュリティを維持し、世界中のユーザーが最も安全なバージョンに迅速に更新できるよう努めています。共に、より安全なデジタル環境を築きましょう。