Wraz z falą automatyzacji przemysłowej i inteligentnej produkcji, zapotrzebowanie na cyberZabezpieczenia w środowiskach OT (Operational Technology) rośnie z dnia na dzień. W przeszłości, domena OT Łączność sieciowa była stosunkowo izolowana od domeny IT Łączność sieciowa, co prowadziło do skupienia się głównie na funkcjonalności i stabilności podczas wdrażania, przyjmowania i projektowania systemów OT, z mniejszym uwzględnieniem zagrożeń Zabezpieczenia. W wielu środowiskach zagrożenia Zabezpieczenia nie były nawet mierzalne. Jednakże, wraz z coraz bardziej złożonymi i częstszymi wymianami dane sieci, różne urządzenia OT w środowiskach OT są coraz częściej podłączane do szerszego Łączność sieciowa. Wraz z przyjęciem urządzeń IoT, inteligentnych systemów monitorowania produkcji i analityki, brak odpowiednich mechanizmów Zabezpieczenia w środowiskach OT może narażać starsze urządzenia OT, serwery linii produkcyjnych, komputery przemysłowe i maszyny na zagrożenia cybernetyczne. Te luki mogą uczynić je celami ataków złośliwych lub punktami wejścia dla naruszeń bezpieczeństwa, potencjalnie rozprzestrzeniając infekcje na inne maszyny w środowiskach OT, prowadząc do przerw w działalności i strat finansowych.

Ten artykuł przedstawia QNAP QGD-1602P Zabezpieczenia Łączność sieciowa Przełącznik jako przykład, jak ustanowić niezależne i bezpieczne środowisko ochrony Zabezpieczenia w domenach OT, fizycznie izolując środowiska komputerów przemysłowych, sieci linii produkcyjnych i inne Łączność sieciowa. Podejście wdrożeniowe jest zaprojektowane z myślą o łatwej konserwacji przez personel IT i Zabezpieczenia.

Z perspektywy cyberbezpieczeństwa, domeny OT prezentują następujące cechy i wyzwania:

- Wymagania dotyczące wysokiej dostępności:Sprzęt i systemy muszą działać nieprzerwanie 24/7, wymagając ochrony przed zakłóceniami spowodowanymi cyberatakami, które mogą prowadzić do znacznych strat.

- Proprietarne protokoły i systemy:Wiele przemysłowych protokołów komunikacyjnych (takich jak Modbus, PROFINET itp.) i systemów sterowania przemysłowego brakuje dojrzałych środków ochrony cybernetycznej.

- Brak mechanizmów monitorowania i alarmowania w czasie rzeczywistym:Wiele systemów zarządzania Łączność sieciowa fabrycznych nadal działa w tradycyjnych ramach, brakuje im mechanizmów monitorowania i alarmowania w czasie rzeczywistym do wykrywania nieprawidłowych zachowań lub zagrożeń złośliwym oprogramowaniem.

Dlatego wprowadzenie Przełącznik z funkcjami wykrywania programów złośliwych i monitorowania zachowań urządzeń na warstwie sieci OT może znacznie zwiększyć zdolności ochrony OT. Umożliwia to przechwytywanie złośliwych działań w czasie rzeczywistym, pozwalając na automatyczne izolowanie zagrożeń do określonych portów sieciowych lub wyznaczonych stref, VLAN, zapewniając stabilność i Zabezpieczenia różnych systemów w środowisku OT.

Faktycznie wdrożyliśmy QNAP QGD-1602P Zabezpieczenia Łączność sieciowa Przełącznik w środowisku OT i podłączyliśmy go do innych Przełącznik sieci 2.5G i 1G, aby analizować stan operacyjny urządzeń w środowisku.

Przed włączeniem urządzenia do konfiguracji systemu i instalacji, twarde dyski i SSD muszą być najpierw zainstalowane w tym urządzeniu. Działa ono zarówno jako Serwer NAS, jak i Zabezpieczenia sieci Przełącznik. Jedną z kluczowych zalet jest to, że całe oprogramowanie związane z Zabezpieczenia i pliki dziennika mogą być przechowywane bezpośrednio w sekcji Serwer NAS tego urządzenia do agregacji dzienników. Te dzienniki mogą być następnie przesyłane do innych urządzeń zbierających dzienniki Zabezpieczenia (takich jak LogMaster lub inne urządzenia, QNAP Serwer NAS z obszarem WORM itp.) i platform SIEM (Security Information and Event Management) jak Wazuh.

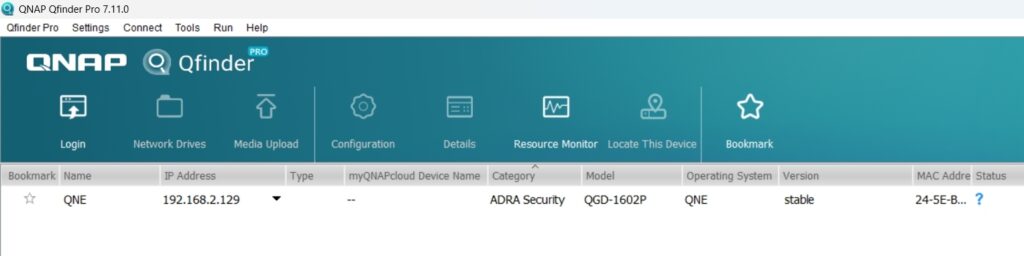

Podczas początkowej instalacji, można zauważyć, że urządzenie można wykryć za pomocą oprogramowania QNAP Qfinder, co pozwala na jego zlokalizowanie w sieci. Jest ono sklasyfikowane jako produkt linii ADRA Zabezpieczenia i posiada wbudowane funkcje cyberbezpieczeństwa ADRA.

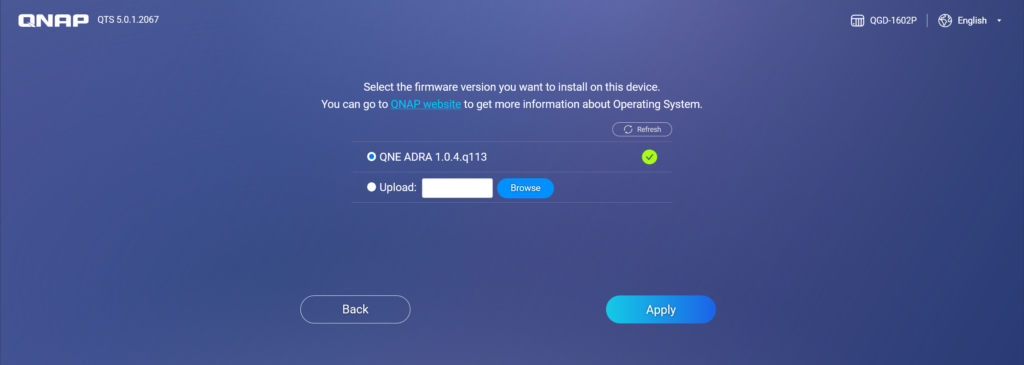

Podczas uzyskiwania dostępu do strony instalacji systemu, zostanie Ci dana opcja kontynuowania z instalacją Smart lub wybrania innych wersji oprogramowania do zainstalowania. Jest to spowodowane tym, że to urządzenie może być obsługiwane z oprogramowaniem z włączonym bezpieczeństwem ADRA lub standardowym systemem operacyjnym QNAP QTS.

Używając bieżącej wersji jako przykładu, wersja QNE ADRA może być zainstalowana domyślnie, a także można ręcznie przesłać różne wersje oprogramowania do tego systemu.

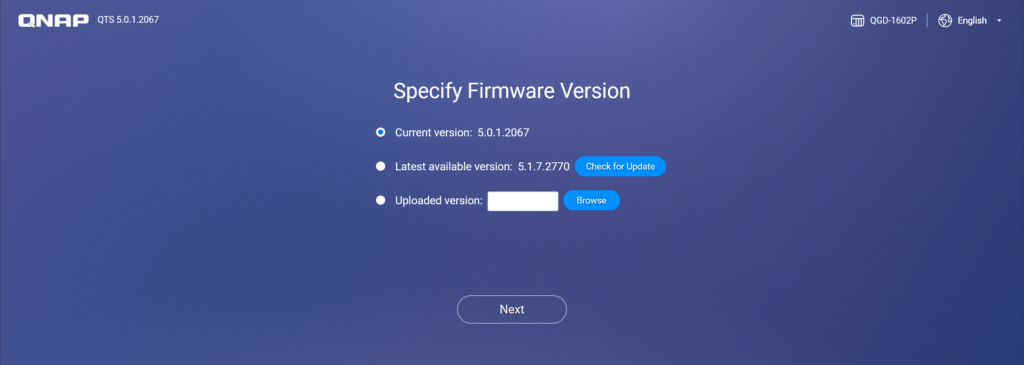

Jeśli używasz systemu QTS, możesz również wybrać wersję do zainstalowania.

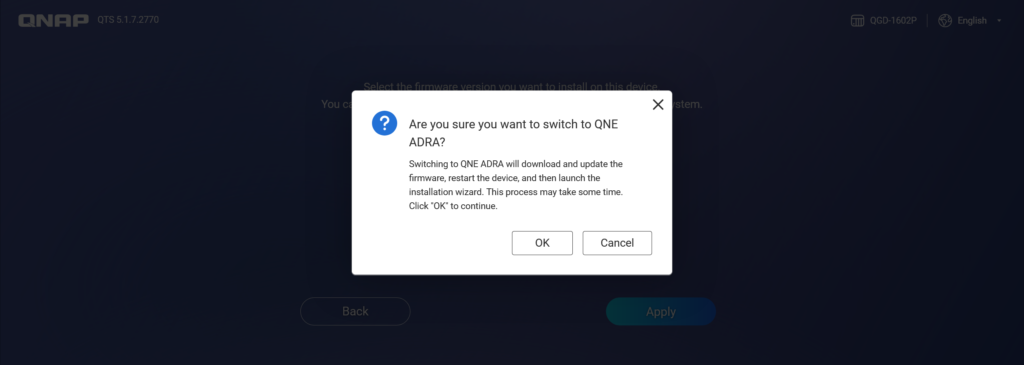

To jest ekran do przełączania na QNE ADRA. Po wybraniu OK, proces instalacji zostanie potwierdzony i kontynuowany.

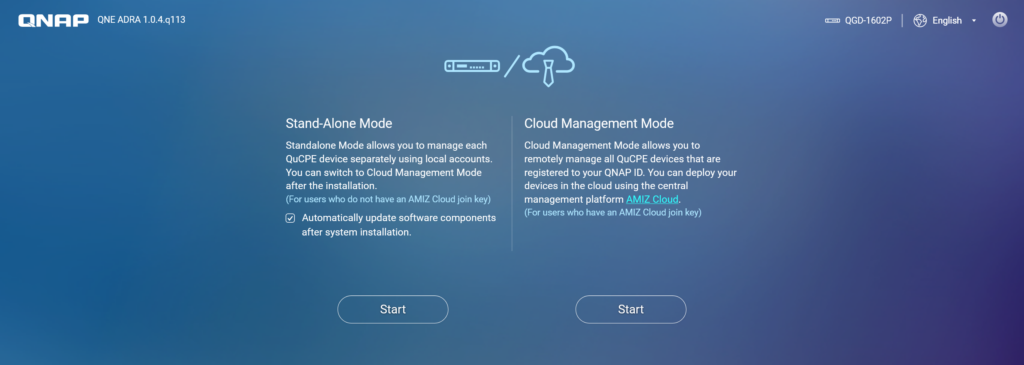

To urządzenie pozwala na działanie w trybie samodzielnym lub w trybie zarządzania w chmurze. W środowisku OT, nawet przy użyciu trybu samodzielnego, urządzenie może nadal łączyć się z internetem, umożliwiając aktualizacje i funkcje alarmowe do prawidłowego działania. Jednakże, jeśli polityka środowiska OT ogranicza dostęp do internetu zewnętrznego lub pozwala na łączność z internetem tylko dla aktualizacji przez zaporę ogniową w indywidualnych przypadkach, zaleca się ogólnie wybranie trybu samodzielnego do działania. Jeśli chodzi o tryb zarządzania w chmurze, pozwala on personelowi na wygodne zarządzanie urządzeniem przez chmurę. Ten tryb wymaga klucza QNAP AMIZ Cloud Join Key do uwierzytelnienia i zawiera solidne mechanizmy Zabezpieczenia w celu zapewnienia bezpiecznego zdalnego zarządzania.

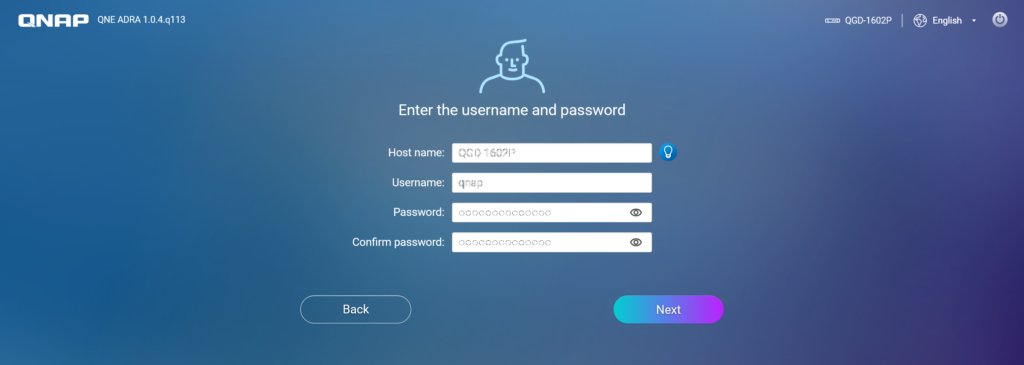

Po skonfigurowaniu konta i hasła, możesz kontynuować instalację i konfigurację do użytku.

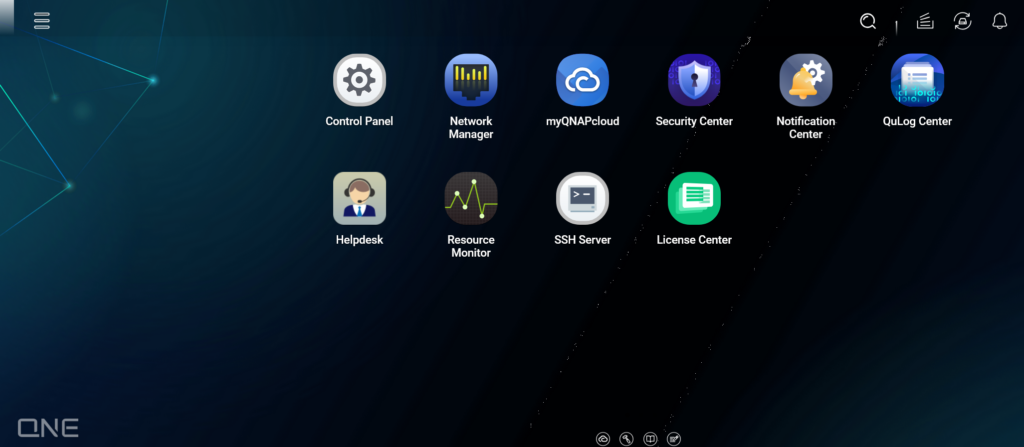

Domyślny interfejs zarządzania urządzeniem QGD.

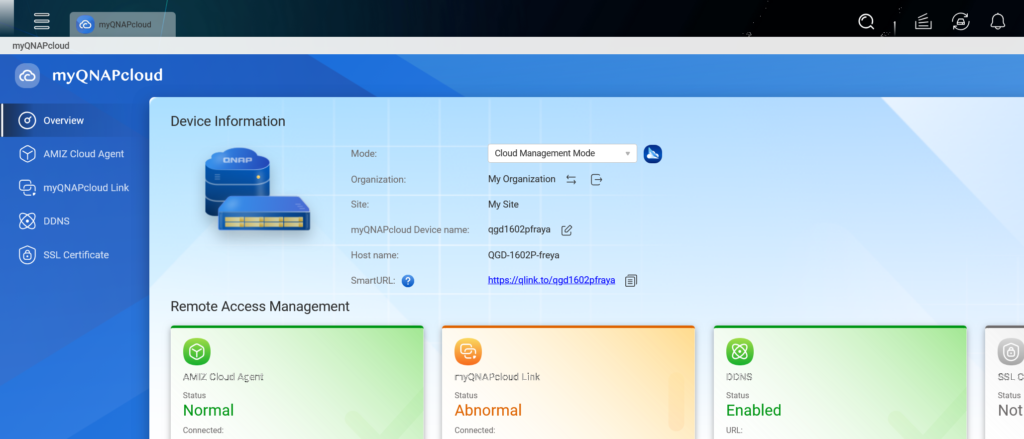

Kliknij myQNAPcloud, aby zobaczyć status mechanizmu połączenia z chmurą urządzenia. Jeśli wolisz nie używać trybu zarządzania w chmurze, możesz Przełącznik go z powrotem do trybu samodzielnego do niezależnego działania.

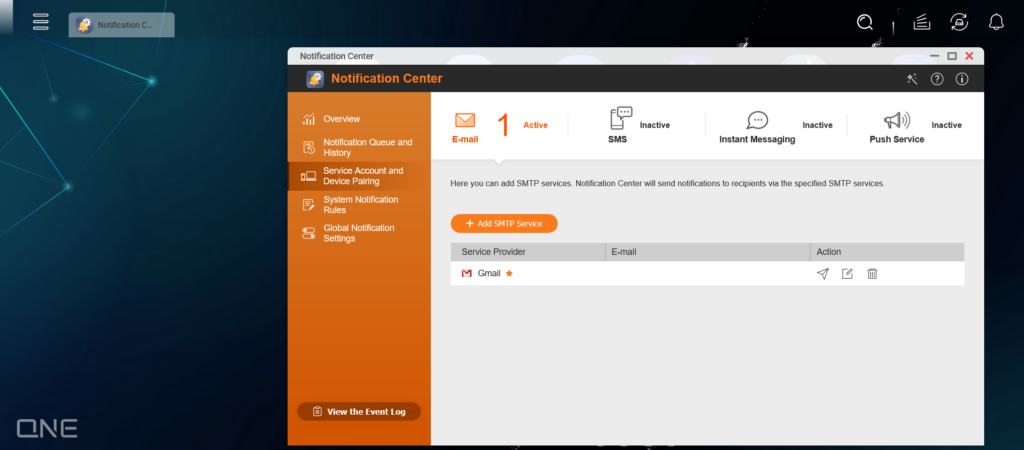

Podczas konfigurowania tego typu urządzenia, najważniejszym aspektem w środowisku OT jest funkcja alarmu cyberZabezpieczenia. Możesz wybrać otrzymywanie powiadomień o alarmach bezpieczeństwa za pośrednictwem e-maila, SMS, komunikatorów (IM) lub usług push na stronie internetowej, zapewniając terminową świadomość potencjalnych zagrożeń.

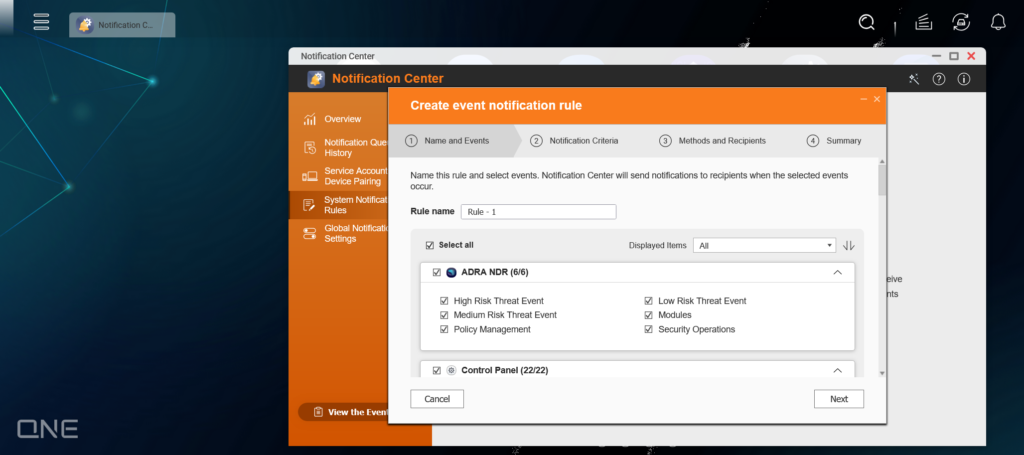

Po wybraniu metody powiadamiania, możesz skonfigurować zasady powiadamiania. Zaleca się włączenie alarmów dla zdarzeń wysokiego ryzyka, podczas gdy zdarzenia średniego, niskiego ryzyka i inne informacje mogą być skonfigurowane do powiadamiania w oparciu o konkretne potrzeby i okoliczności.

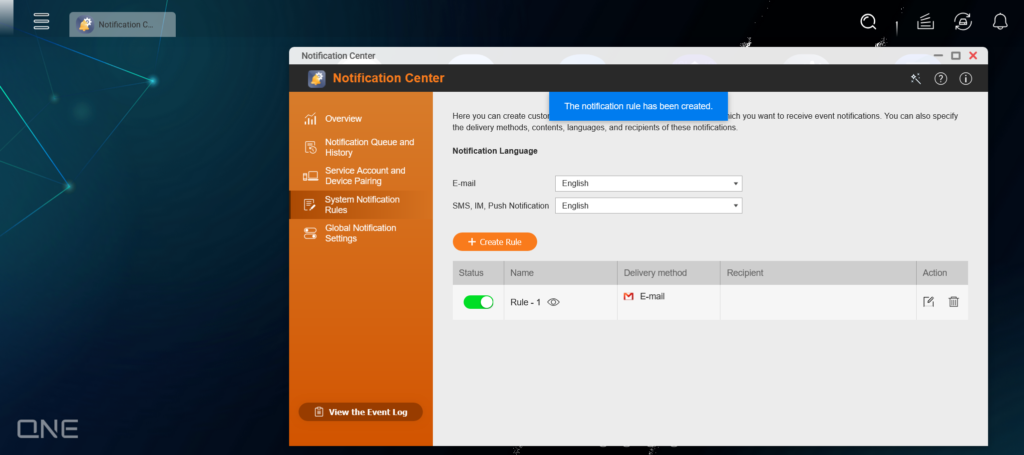

Po skonfigurowaniu zasad alarmów i adresów e-mail odbiorców, konfiguracja powiadomień jest zakończona.

Funkcje Przełącznik z wykrywaniem programów złośliwych i funkcjami monitorowania zachowań

1.Głębokie inspekcje pakietów (DPI)

Tradycyjne Przełącznik obsługują głównie wymianę Łączność sieciowa warstwy 2 (L2) lub warstwy 3 (L3), niezdolne do przeprowadzania głębokiej analizy protokołów przemysłowych lub warstwy aplikacji. Jednakże, Przełącznik wyposażone w funkcje wykrywania programów złośliwych zazwyczaj mają wbudowany silnik DPI (Deep Packet Inspection), pozwalający im na identyfikację i porównywanie ruchu sieciowego z znanymi sygnaturami złośliwego oprogramowania. Rozwiązanie QNAP integruje ADRA NDR (Network Detection and Response) funkcje Zabezpieczenia, które okresowo aktualizują swoją bazę danych zagrożeń, aby wykonywać następujące zadania:

- Analizowanie sygnatur plików (sygnatur złośliwego oprogramowania).

- Sprawdzanie, czy pakiety protokołów zawierają znane luki lub zachowania ataków.

DPI może wykrywać specyficzne dla przemysłu protokoły, wyzwalając alarmy lub przeprowadzając zaawansowaną inspekcję, gdy wykryte zostaną podejrzane pakiety lub nieprawidłowe transfery dane, zapobiegając rozprzestrzenianiu się złośliwych plików w obszarze OT.

2. Monitorowanie zachowań i identyfikacja urządzeń

Oprócz wykrywania złośliwego oprogramowania, Przełącznik może również przeprowadzać monitorowanie zachowań, takich jak:

- Monitorowanie statusu urządzeń: Wykrywa nieprawidłowe zachowania Łączność sieciowa, takie jak nagłe skoki lub spadki ruchu, nieprawidłowe typy pakietów i szybko raportuje anomalie.

- Monitorowanie nieprawidłowych logowań i Uprawnienia użytkowników: Monitoruje ciągłe nieudane próby logowania, nieprawidłowe źródłowe adresy IP/konta użytkowników i wyzwala alarmy lub blokady dostępu.

3. Alarmy w czasie rzeczywistym i wizualizacja

Administratorzy sieci przemysłowych często potrzebują statusu środowiska produkcyjnego w czasie rzeczywistym. Dlatego Przełącznik z funkcjami alarmowania w czasie rzeczywistym i wizualizacji dane są niezbędne:

- Powiadomienia o zdarzeniach w czasie rzeczywistym: Gdy wykryte zostaną pliki złośliwego oprogramowania lub nieprawidłowe próby logowania, natychmiastowe alarmy są wysyłane za pośrednictwem e-maila, SMS, komunikatorów (IM) lub powiadomień push na stronie internetowej, umożliwiając administratorom podjęcie działań bez opóźnień.

- Wizualizowany pulpit nawigacyjny: Wyświetla status połączenia między urządzeniami, trendy ruchu i zdarzenia alarmowe w formacie graficznym, ułatwiając administratorom szybkie zidentyfikowanie podejrzanych obszarów.

4. Elastyczne wdrażanie i integracja

Środowiska OT zazwyczaj mają złożoną strukturę i wysokie koszty przestojów systemu. Przełącznik z funkcjami wykrywania złośliwego oprogramowania i monitorowania zachowań mogą znacznie zmniejszyć barierę wdrożeniową, jeśli są zintegrowane lub wdrożone w następujący sposób:

- Integracja z istniejącymi systemami: Kompatybilne z głównymi protokołami komunikacji przemysłowej i starszym sprzętem, minimalizując potrzebę aktualizacji istniejącej struktury Łączność sieciowa lub sprzętu.

- Stopniowe wdrażanie: Początkowo wdrażane w kluczowych punktach (np. przed urządzeniami o wysokim poziomie bezpieczeństwa), a następnie stopniowo rozszerzane na całą fabrykę.

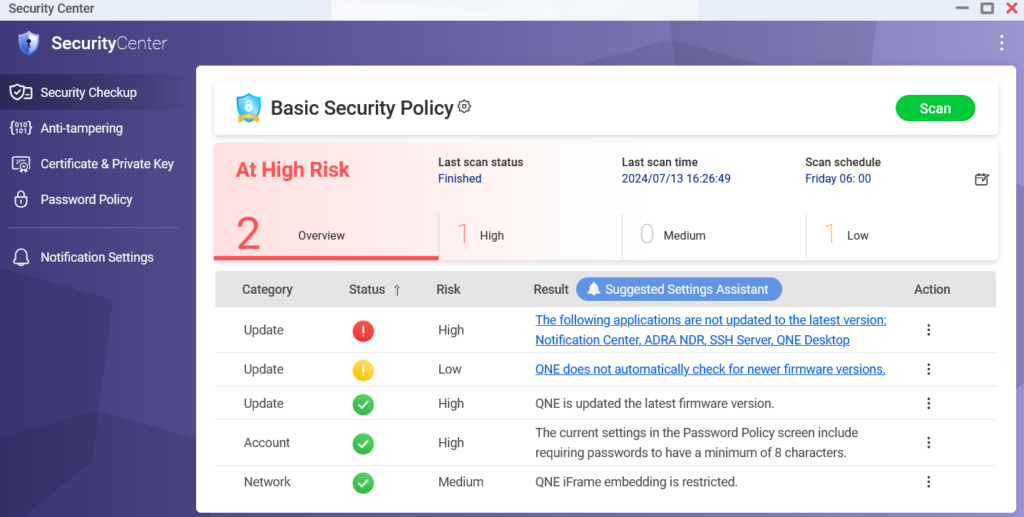

Po uzyskaniu dostępu do Centrum Zabezpieczenia w interfejsie systemu QGD, możesz zobaczyć bieżący status ryzyka Zabezpieczenia samego urządzenia. Ta ocena dotyczy tylko urządzenia QGD, a nie monitorowanych urządzeń w środowiskach OT. Dlatego zaleca się zmniejszenie ryzyka Zabezpieczenia urządzenia do minimalnego poziomu sugerowanego przez system.

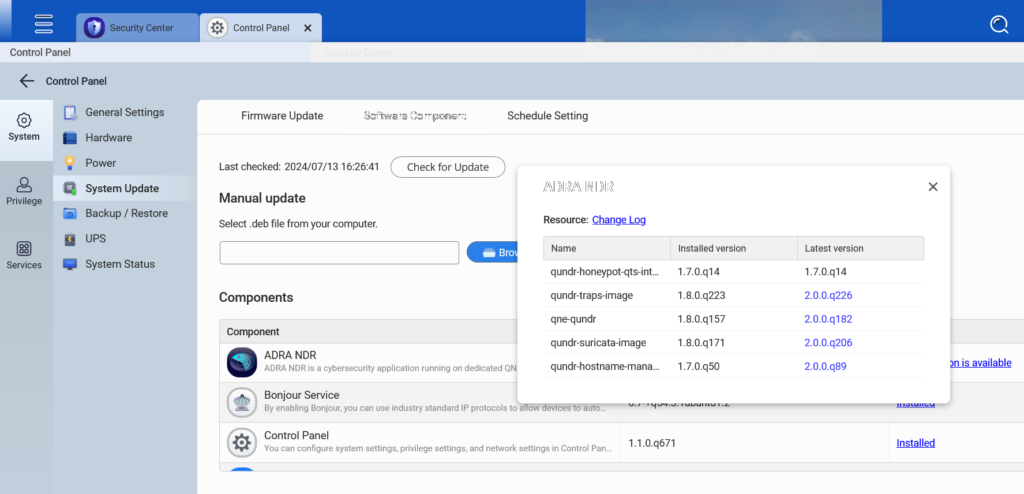

Z Panel sterowania QGD, możesz priorytetowo aktualizować wszystkie funkcje ochrony Zabezpieczenia punktów końcowych ADRA NDR Łączność sieciowa do najnowszej wersji.

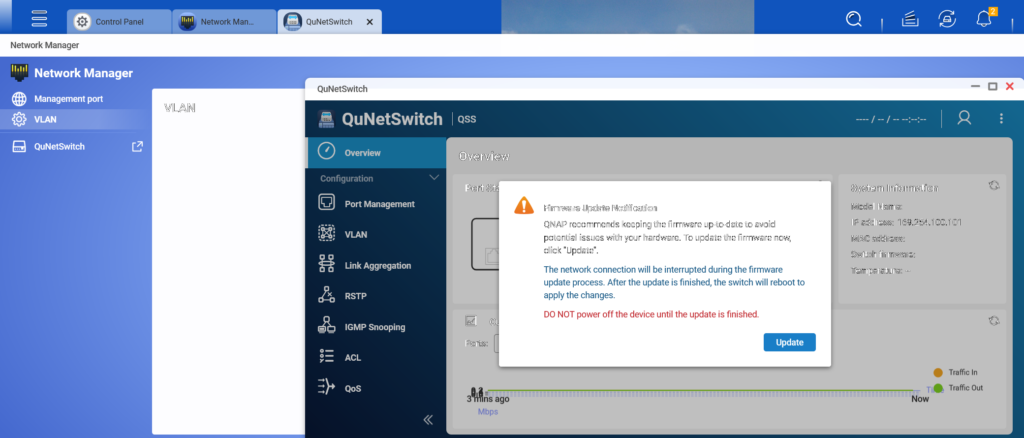

Najważniejszy komponent tej serii produktów, QNE Zabezpieczenia sieci Przełącznik, musi być zarządzany przez Network Manager. Ważne jest, aby zauważyć, że to urządzenie działa zarówno jako Serwer NAS, jak i sieci Przełącznik. Dlatego sieci Przełącznik ma własne oprogramowanie systemu operacyjnego, które również musi być regularnie aktualizowane.

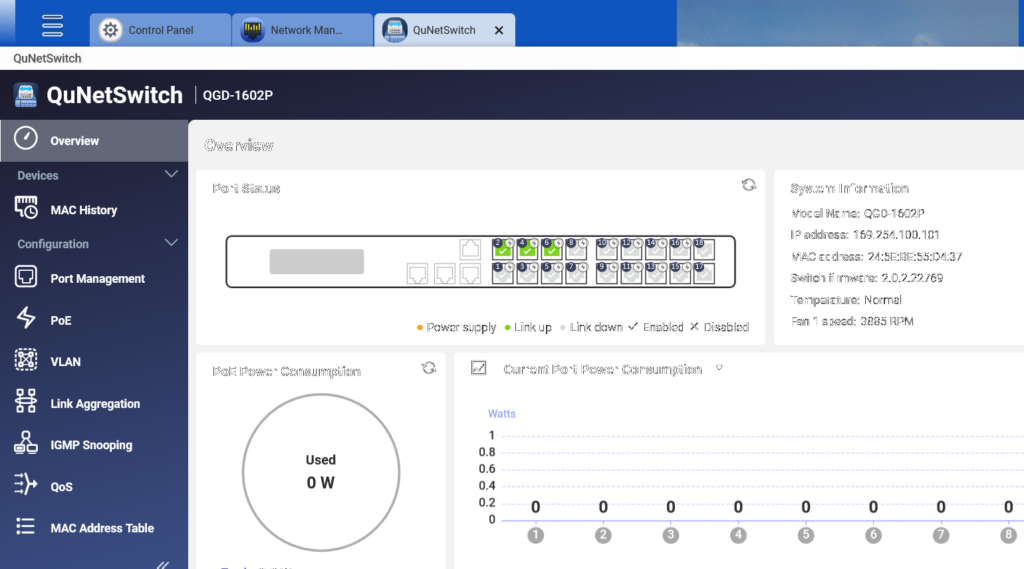

W interfejsie systemu QuNetSwitch, możesz zobaczyć wskaźniki statusu dla różnych podłączonych portów. Po lewej stronie, administratorzy sieci mogą uzyskać dostęp do znanych funkcji konfiguracji sieci Przełącznik, takich jak zarządzanie portami, PoE (Power over Ethernet), VLAN i inne standardowe funkcje ustawień.

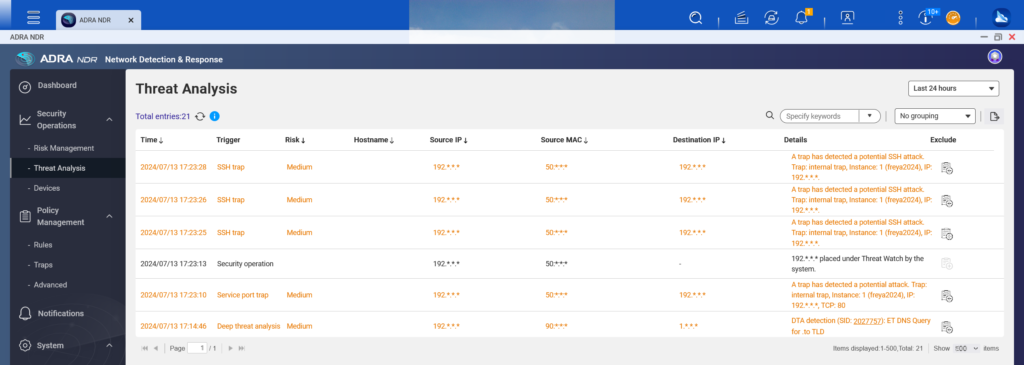

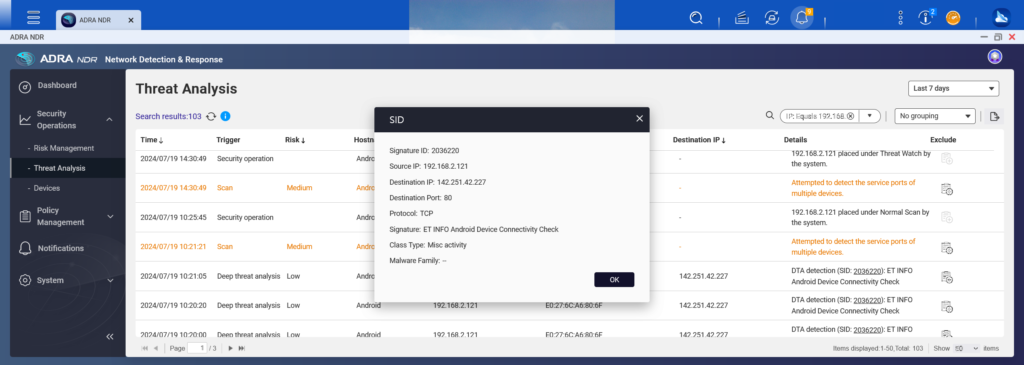

Najważniejszą cechą rdzeniową tego produktu jest ochrona punktów końcowych ADRA NDR Łączność sieciowa. Po uzyskaniu dostępu do tej strony, możesz przejść do zakładki Analiza Zagrożeń, która rejestruje i dostarcza wyjaśnień dotyczących działań złośliwego oprogramowania, prób logowania hakerów i innych incydentów Zabezpieczenia występujących w środowisku sieci OT. Jeśli normalne zachowania, które są błędnie zidentyfikowane przez system, są wymienione, mogą być wykluczone. Zaleca się dokładną analizę.

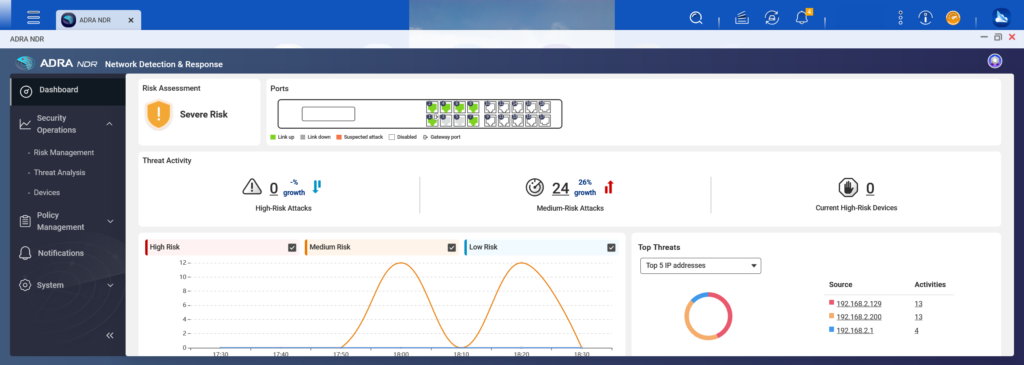

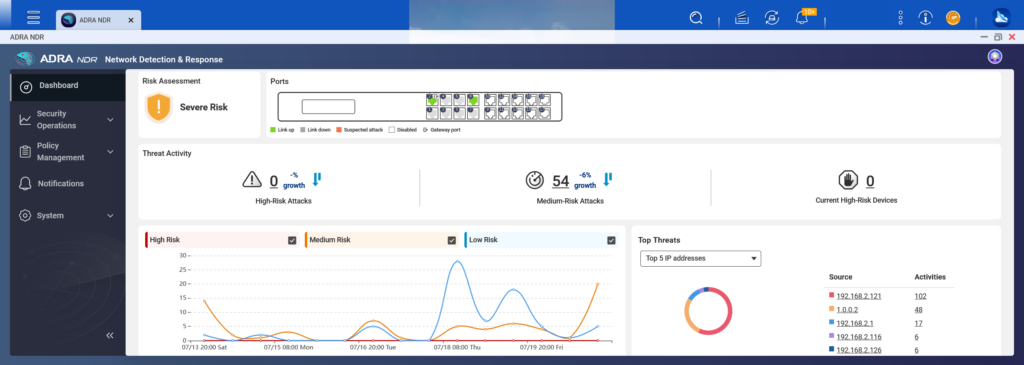

W zagrożeniu Zabezpieczenia, wizualizowane wykresy dostarczają wyświetlenia głównych źródeł zagrożeń IP urządzeń z analizą trendów różnych ryzyk w sieci OT.

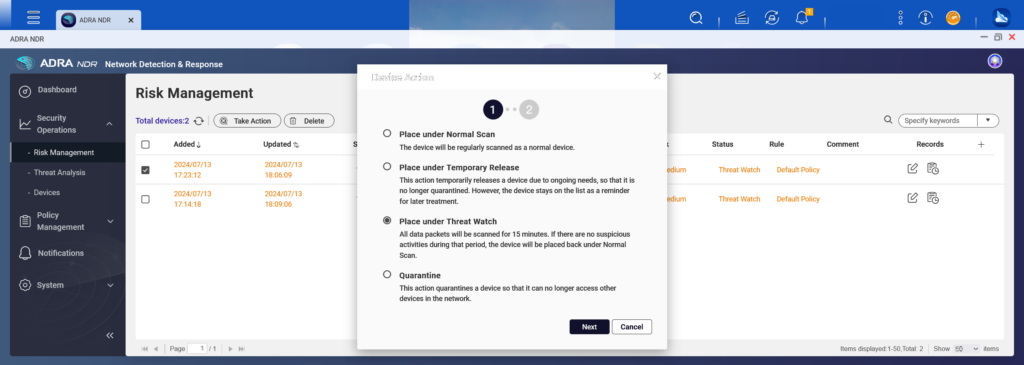

Dla zarządzania ryzykiem w sieciach OT, administratorzy mogą wybrać kontynuowanie monitorowania problematycznych urządzeń lub ich izolację, aby zapobiec połączeniom bocznym i złagodzić potencjalne zagrożenia cybernetyczne w środowisku OT.

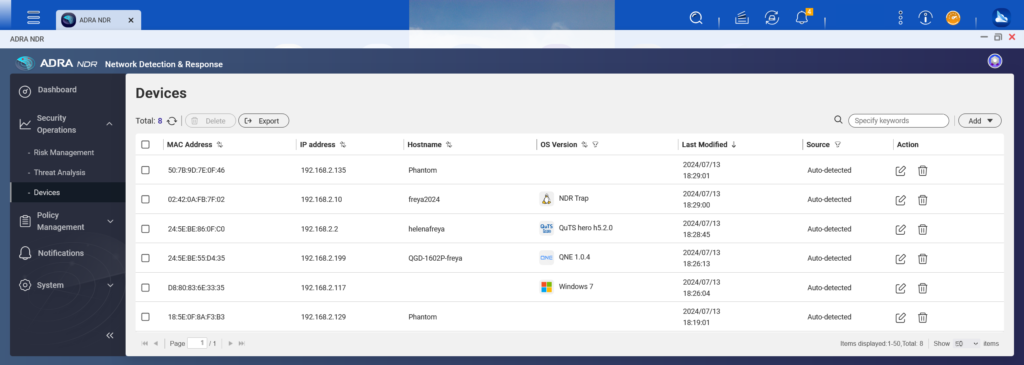

W ADRA NDR, wyświetlana jest lista urządzeń, pozwalając administratorom na skonfigurowanie różnych działań dla każdego urządzenia.

W analizie zagrożeń Zabezpieczenia, możesz uzyskać dostęp do dane zagrożeń dla tego urządzenia OT.

Wizualizowane dane mogą być śledzone w dłuższym okresie.

Kluczowe mechanizmy ochrony zapewnione dla obszaru OT

1. Zapobieganie manipulacji złośliwym oprogramowaniem i rozprzestrzenianiu bocznemu

Ponieważ środowiska OT wymagają wysokiej stabilności systemu, ataki takie jak ransomware, trojany czy robaki mogą nie tylko sparaliżować linie produkcyjne, ale także prowadzić do znacznych zagrożeń bezpieczeństwa i strat finansowych.

- Przechwytywanie złośliwego oprogramowania: Przełącznik z wbudowanymi funkcjami wykrywania złośliwego oprogramowania może przechwytywać złośliwe pliki, zanim zostaną one przesłane do urządzeń końcowych, zapobiegając ich rozprzestrzenianiu się w całej sieci fabrycznej.

- Szybkie raportowanie incydentów: Gdy wykryte zostaną podejrzane pliki lub połączenia, system może natychmiast powiadomić administratorów, poprawiając czas reakcji na zagrożenia.

2. Zapobieganie nieautoryzowanym lub złośliwym logowaniom

Jeśli urządzenia w systemie OT zostaną skompromitowane przez logowanie hakera, konsekwencje mogą być katastrofalne.

- Monitorowanie zachowań logowania: Wykorzystując głęboką inspekcję ruchu i pakietów, Przełącznik może skutecznie identyfikować nieprawidłowe działania logowania, takie jak nietypowe adresy IP, nieprawidłowe skanowanie portów połączeń na dużą skalę lub nadmierne nieudane próby logowania.

3. Zwiększenie ogólnej widoczności Zabezpieczenia i zgodności

Wdrożenie Przełącznik z wbudowanym wykrywaniem złośliwego oprogramowania i monitorowaniem zachowań nie tylko wzmacnia ochronę Zabezpieczenia, ale także Pomoc producentom lepiej spełniać różne wymagania zgodności Zabezpieczenia przemysłowej, takie jak IEC 62443.

- Możliwości logowania i audytu: Przełącznik może dostarczać kompleksowe dzienniki ruchu i raporty zdarzeń alarmowych, umożliwiając administratorom i audytorom śledzenie krytycznych działań sieciowych. To zwiększa zgodność z wdrożeniem ISO 27001, audytami wewnętrznymi, audytami zewnętrznymi stron trzecich lub audytami Zabezpieczenia łańcucha dostaw.

4. Praktyczne zalecenia dotyczące wdrażania

Identyfikacja kluczowych zasobów i obszarów wysokiego ryzyka

Zwykle zaczynamy od identyfikacji krytycznego sprzętu w obszarze OT, takiego jak urządzenia kontrolne linii produkcyjnych i serwery krytyczne, wraz z węzłami, które są podatne na zagrożenia zewnętrzne. Następnym krokiem jest priorytetowe wdrażanie lub wymiana Przełącznik w obszarach wysokiego ryzyka. Na przykład, zastąpienie tradycyjnych Przełącznik QGD-1602P jest wysoce praktycznym podejściem. Ta aktualizacja zwiększa ochronę sprzętu OT bez zakłócania istniejących operacji, jednocześnie monitorując ruch i zachowania oraz utrzymując rejestry. To przynosi korzyści przyszłej zgodności z cyberbezpieczeństwem i zmniejsza obciążenie administratorów sieci.

Wdrażanie krok po kroku i weryfikacja

Rozpocznij od wdrożenia na małą skalę w środowiskach produkcyjnych lub testowych, aby obserwować jego wpływ na ruch, wydajność i stabilność. Zweryfikuj, czy funkcje monitorowania, wykrywania i alarmowania działają poprawnie, zanim stopniowo rozszerzysz na cały obszar OT.

Dobre zarządzanie dziennikami i proces reagowania na alarmy

Nawet przy zaawansowanych możliwościach wykrywania złośliwego oprogramowania i monitorowania zachowań, bez dobrze zdefiniowanego procesu reagowania na alarmy i odpowiednich narzędzi do zarządzania i analizy dzienników, system nie może działać na pełnych obrotach.

Współpraca z działem IT

Chociaż wymagania dla OT i IT nie są całkowicie takie same, ponieważ OT zazwyczaj priorytetowo traktuje stabilność, unikając częstych aktualizacji systemu lub złożonych wdrożeń środowiskowych, które mogą wpłynąć na obszar roboczy OT, w zdecydowanej większości przypadków systemy OT nie mogą sobie pozwolić na żadne przestoje. IT, z drugiej strony, wymaga bardziej terminowych aktualizacji, gdzie mniej rozłączeń lub ponownych uruchomień na końcu użytkownika jest bardziej akceptowalne. Jednakże, nie jest to przypadek dla OT.

W środowiskach komputerów przemysłowych OT, tradycyjne Przełącznik służą głównie jako urządzenia do transmisji dane. Jednakże, wraz ze wzrostem złożoności zagrożeń Zabezpieczenia dzisiaj, wdrożenie Przełącznik z funkcjami wykrywania złośliwego oprogramowania i monitorowania zachowań urządzeń zarówno na poziomie sprzętu, jak i sieci, może znacznie wzmocnić zdolności ochrony przed atakami ransomware, trojanami i nieautoryzowanym dostępem.

Tego typu Przełącznik mogą zaczynać od najbardziej podstawowej inspekcji pakietów i porównania zachowań, połączone z alarmami w czasie rzeczywistym i wizualizowanymi informacjami, oferując lepszą ochronę Zabezpieczenia dla środowisk OT w porównaniu do poprzednich rozwiązań. To jest kluczowa zaleta serii QGD firmy QNAP.