Con la ola de automatización industrial y fabricación inteligente, las demandas de ciberSeguridad en entornos OT (Tecnología Operacional) están aumentando día a día. En el pasado, el Redes del dominio OT estaba relativamente aislado del Redes del dominio IT, lo que llevó a un enfoque principal en la funcionalidad y estabilidad durante las fases de despliegue, adopción y diseño de los sistemas OT, con menos consideración por las amenazas de Seguridad. En muchos entornos, las amenazas de Seguridad ni siquiera eran cuantificables. Sin embargo, a medida que los intercambios de datos de red se vuelven más complejos y frecuentes, varios dispositivos OT en entornos OT están cada vez más conectados a un Redes más amplio. Con la adopción de dispositivos IoT, sistemas de monitoreo y análisis de fabricación inteligente, la falta de mecanismos adecuados de Seguridad en entornos OT puede exponer equipos OT heredados, servidores de líneas de producción, computadoras industriales y maquinaria a amenazas cibernéticas. Estas vulnerabilidades pueden convertirlos en objetivos de ataques maliciosos o puntos de entrada para brechas de seguridad, potencialmente propagando infecciones a otras máquinas dentro de los entornos OT, lo que lleva a interrupciones comerciales y pérdidas financieras.

Este artículo toma como ejemplo el Seguridad Redes Conmutador QNAP QGD-1602P para ilustrar cómo establecer un entorno de protección de Seguridad independiente y seguro en dominios OT, aislando físicamente los entornos de computadoras industriales, redes de líneas de producción y otros Redes. El enfoque de despliegue está diseñado para un fácil mantenimiento por parte del personal de IT y Seguridad.

Desde una perspectiva de ciberseguridad, los dominios OT presentan las siguientes características y desafíos:

- Requisitos de alta disponibilidad:El equipo y los sistemas deben operar continuamente 24/7, requiriendo protección contra interrupciones causadas por ciberataques que podrían llevar a pérdidas significativas.

- Protocolos y sistemas propietarios:Muchos protocolos de comunicación industrial (como Modbus, PROFINET, etc.) y sistemas de control industrial carecen de medidas maduras de protección de ciberseguridad.

- Falta de mecanismos de monitoreo y alerta en tiempo real:Muchos sistemas de gestión de Redes de fábricas aún operan dentro de marcos tradicionales, careciendo de mecanismos de monitoreo y alerta en tiempo real para detectar comportamientos anormales o amenazas de malware.

Por lo tanto, introducir Conmutador con capacidades de detección de programas maliciosos y monitoreo de comportamiento de dispositivos en la capa de red OT puede mejorar significativamente las capacidades de protección OT. Esto permite la intercepción en tiempo real de actividades maliciosas, permitiendo que las amenazas sean automáticamente aisladas a puertos de red específicos o zonas designadas, VLANs, asegurando la estabilidad y Seguridad de varios sistemas dentro del entorno OT.

De hecho, desplegamos el Seguridad Redes Conmutador QNAP QGD-1602P en un entorno OT y lo conectamos a otros Conmutador de red de 2.5G y 1G para analizar el estado operativo de los dispositivos dentro del entorno.

Antes de encender el dispositivo para la configuración e instalación del sistema, primero deben instalarse discos duros y SSD en este dispositivo. Funciona como un NAS y un Seguridad de red Conmutador. Una ventaja clave es que todo el software relacionado con Seguridad y los archivos de registro pueden almacenarse directamente en la sección NAS de este dispositivo para la agregación de registros. Estos registros pueden luego ser enviados a otros dispositivos de recopilación de registros de Seguridad (como LogMaster u otros dispositivos, QNAP NAS con área WORM, etc.) y plataformas SIEM (Gestión de Información y Eventos de Seguridad) como Wazuh.

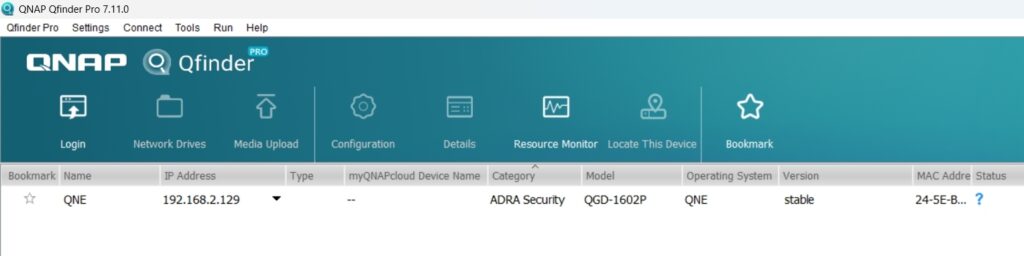

Durante la instalación inicial, encontrará que el dispositivo puede ser detectado utilizando el software QNAP Qfinder, permitiéndole localizarlo en la red. Está categorizado como una línea de productos ADRA Seguridad y viene con características de ciberseguridad ADRA integradas.

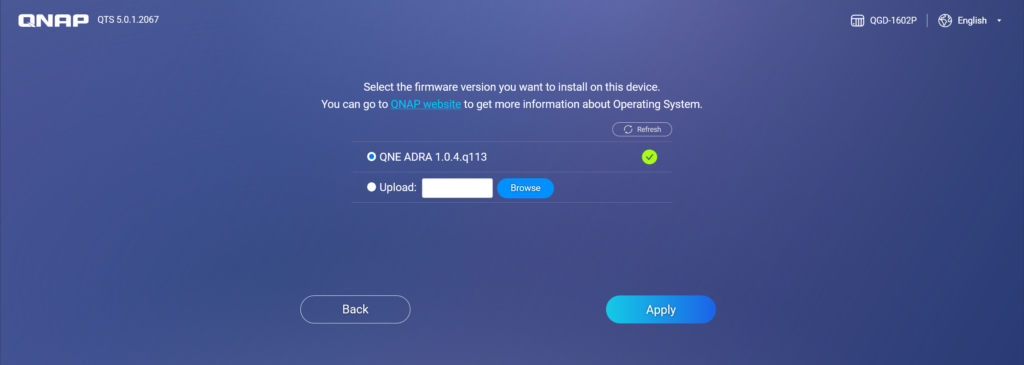

Al acceder a la página de instalación del sistema, se le dará la opción de proceder con la Instalación Inteligente o seleccionar otras versiones de firmware para instalar. Esto se debe a que este dispositivo puede operar con firmware habilitado para seguridad ADRA o el sistema operativo estándar QTS de QNAP.

Usando la versión actual como ejemplo, la versión QNE ADRA puede instalarse por defecto, y también puede cargar manualmente diferentes versiones de firmware en este sistema.

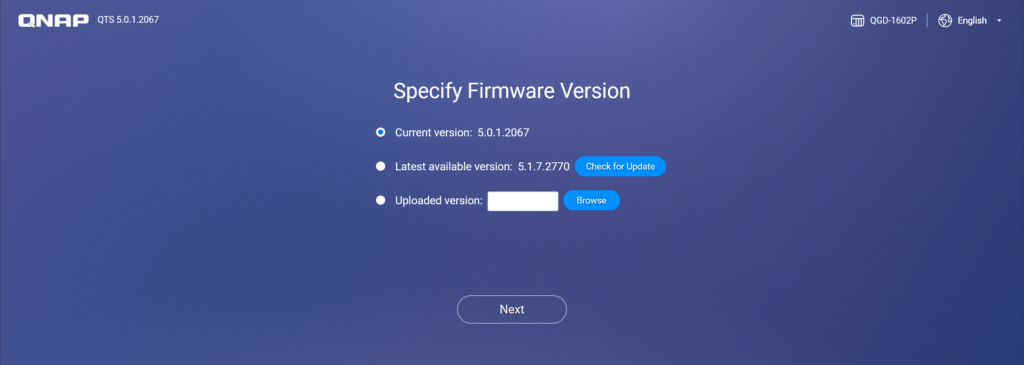

Si utiliza el sistema QTS, también puede seleccionar la versión para instalar.

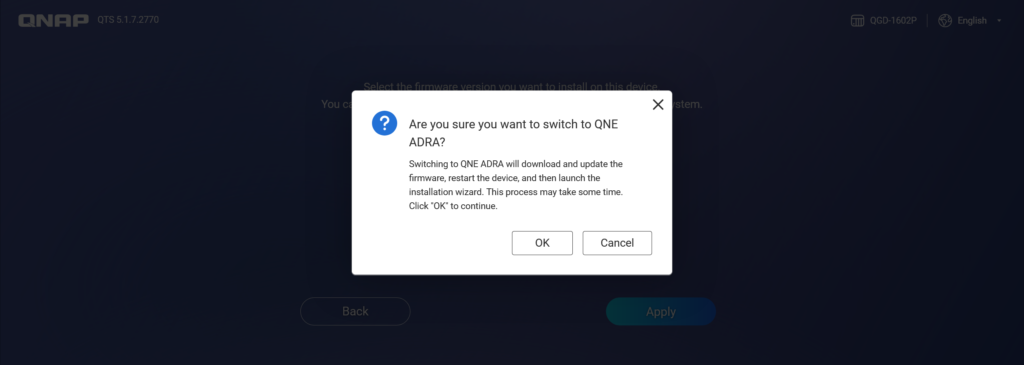

Esta es la pantalla para cambiar a QNE ADRA. Después de seleccionar OK, el proceso de instalación será confirmado y procederá.

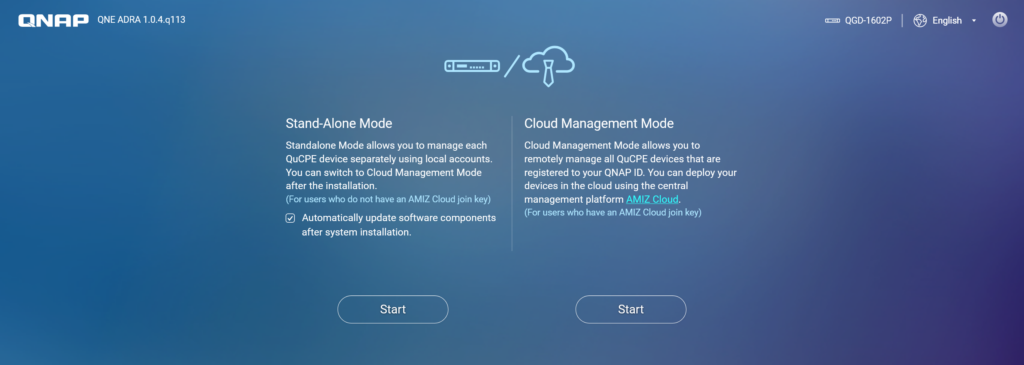

Este dispositivo permite operar en Modo Independiente o Modo de Gestión en la Nube. En un entorno OT, incluso al usar el Modo Independiente, el dispositivo aún puede conectarse a internet, permitiendo que las funciones de actualización y alerta operen correctamente. Sin embargo, si la política de su entorno OT restringe el acceso a internet externo o solo permite la conectividad a internet para actualizaciones a través de un firewall caso por caso, generalmente se recomienda seleccionar el Modo Independiente para operar. En cuanto al Modo de Gestión en la Nube, permite al personal gestionar convenientemente el dispositivo a través de la nube. Este modo requiere una Clave de Unión de QNAP AMIZ Cloud para la autenticación e incorpora mecanismos robustos de Seguridad para asegurar una gestión remota segura.

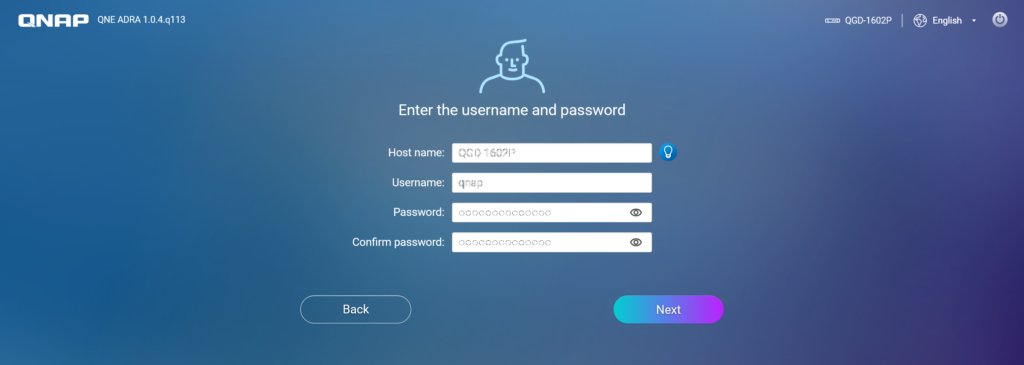

Después de configurar la cuenta y la contraseña, puede proceder con la instalación y configuración para su uso.

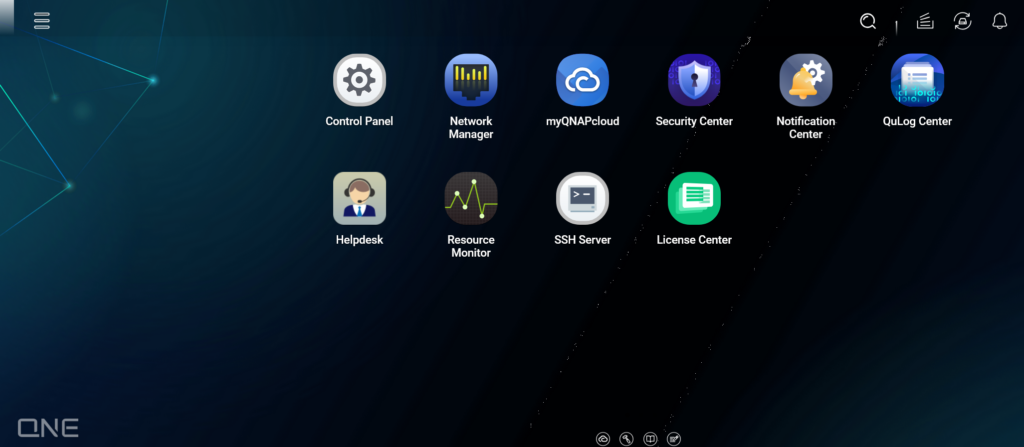

Interfaz de gestión predeterminada del dispositivo QGD.

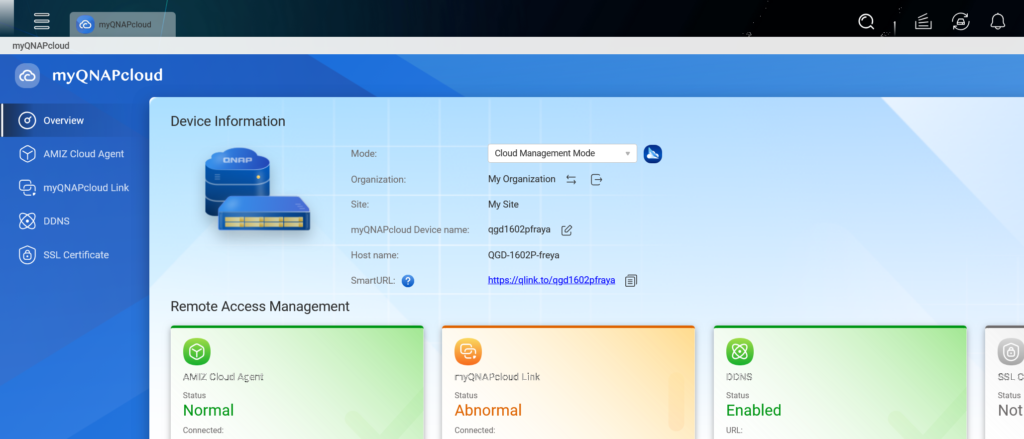

Haga clic en myQNAPcloud para ver el estado del mecanismo de conexión en la nube del dispositivo. Si prefiere no usar el Modo de Gestión en la Nube, puede Conmutador de nuevo al Modo Independiente para operación independiente.

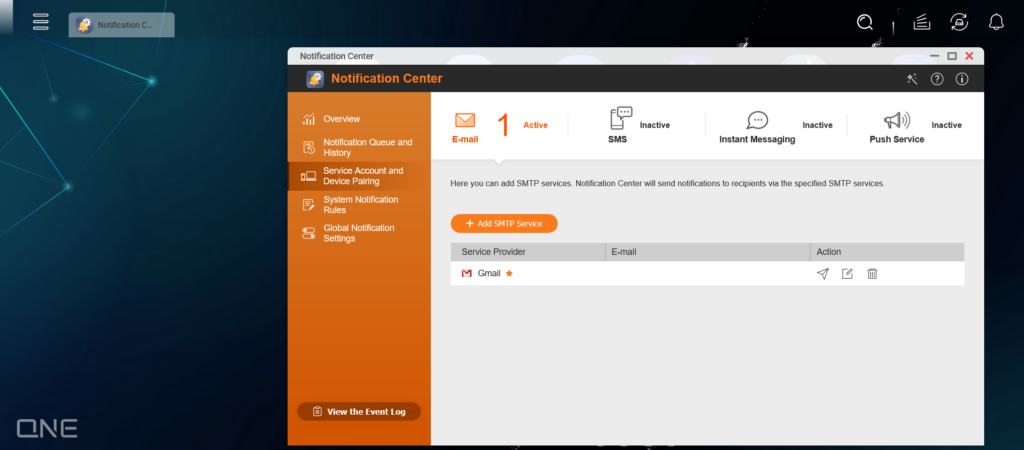

Al configurar este tipo de dispositivo, el aspecto más crítico en el entorno OT es la función de alerta de ciberSeguridad. Puede elegir recibir notificaciones de alerta de seguridad por correo electrónico, SMS, mensajería instantánea (IM) o servicios de notificación por página web, asegurando la conciencia oportuna de posibles amenazas.

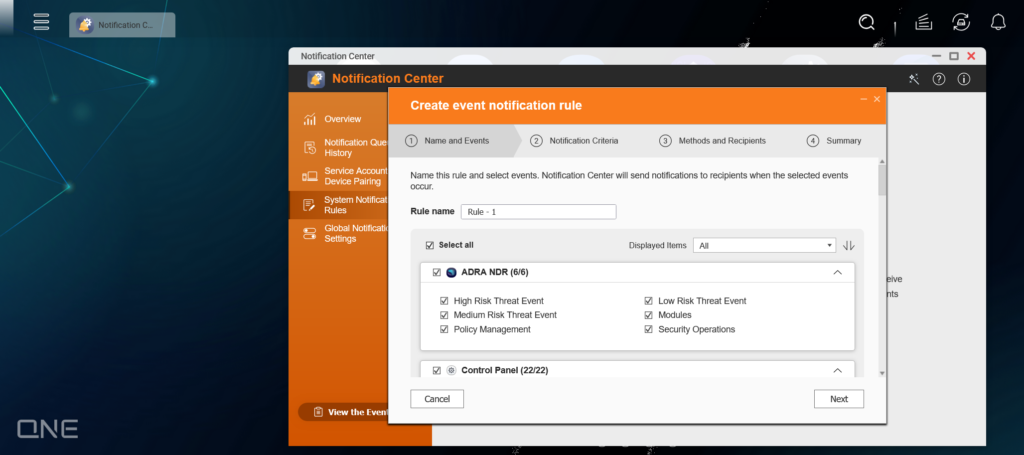

Después de seleccionar el método de notificación, puede configurar las reglas de notificación. Se recomienda habilitar alertas para eventos de amenazas de alto riesgo, mientras que los eventos de riesgo medio, bajo y otra información pueden configurarse para notificar según necesidades y circunstancias específicas.

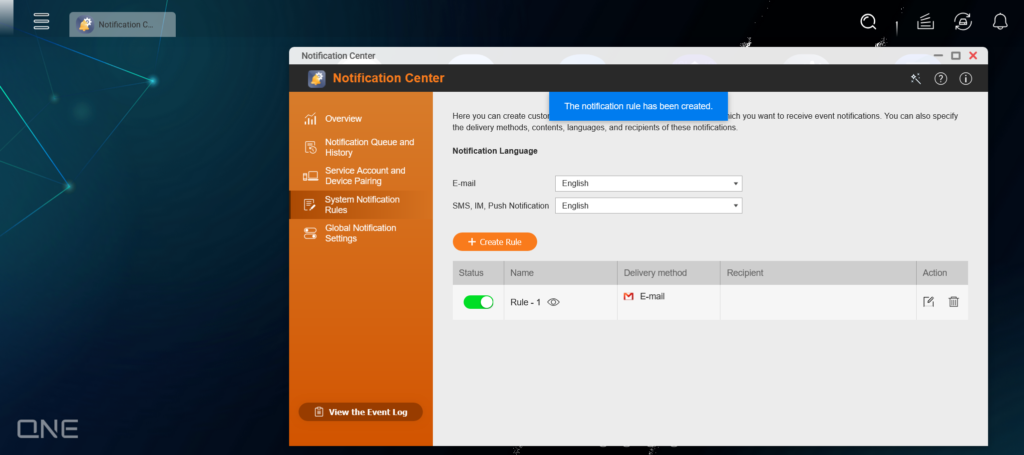

Una vez configuradas las reglas de alerta y las direcciones de correo electrónico de los destinatarios, la configuración de notificaciones está completa.

Características de Conmutador con funciones de detección de programas maliciosos y monitoreo de comportamiento

1.Inspección Profunda de Paquetes (DPI)

Los Conmutador tradicionales manejan principalmente el intercambio de Redes de Capa 2 (L2) o Capa 3 (L3), incapaces de realizar un análisis profundo de protocolos industriales o de capa de aplicación. Sin embargo, los Conmutador equipados con capacidades de detección de programas maliciosos generalmente vienen con un motor DPI (Inspección Profunda de Paquetes) incorporado, permitiéndoles identificar y comparar el tráfico de red contra firmas de malware conocidas. La solución de QNAP integra características de ADRA NDR (Detección y Respuesta de Red) de Seguridad, que actualiza periódicamente su base de datos de amenazas para realizar las siguientes tareas:

- Analizar firmas de archivos (firmas de malware).

- Verificar si los paquetes de protocolo contienen vulnerabilidades conocidas o comportamientos de ataque.

DPI puede detectar protocolos específicos industriales, activando alertas o realizando inspecciones avanzadas cuando se descubren paquetes sospechosos o transferencias anormales de datos, previniendo que archivos maliciosos se propaguen lateralmente dentro del área OT.

2. Monitoreo de comportamiento e identificación de dispositivos

Además de la detección de malware, el Conmutador también puede realizar monitoreo de comportamiento, como:

- Monitoreo del estado del dispositivo: Detecta comportamiento anormal de Redes, como picos o caídas repentinas de tráfico, tipos de paquetes anormales, e informa rápidamente anomalías.

- Monitoreo de inicio de sesión anormal y Permiso de usuario: Monitorea intentos de inicio de sesión fallidos continuos, IPs de origen anormales/cuentas de usuario, y activa alertas o bloqueos de acceso.

3. Alertas en tiempo real y visualización

Los administradores de redes industriales a menudo necesitan el estado del entorno de producción en tiempo real. Por lo tanto, los Conmutador con capacidades de alerta en tiempo real y visualización de datos son esenciales:

- Notificación de eventos en tiempo real: Cuando se detectan archivos maliciosos o intentos de inicio de sesión anormales, se envían alertas inmediatas por correo electrónico, SMS, mensajería instantánea (IM) o notificaciones push web, permitiendo a los administradores tomar medidas de respuesta sin demora.

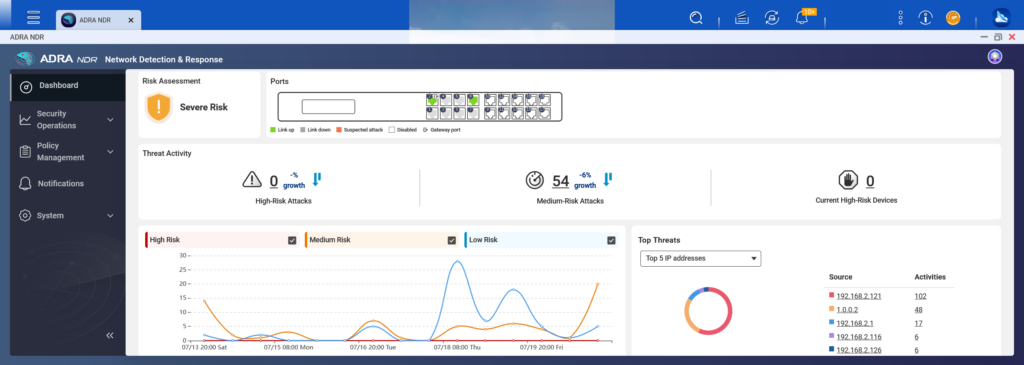

- Panel de control visualizado: Muestra el estado de conexión entre dispositivos, tendencias de tráfico y eventos de alerta en un formato gráfico, facilitando a los administradores identificar rápidamente áreas sospechosas.

4. Despliegue e integración flexibles

Los entornos OT suelen tener una estructura compleja y altos costos de tiempo de inactividad del sistema. Los Conmutador con capacidades de detección de malware y monitoreo de comportamiento pueden reducir significativamente la barrera de despliegue si se integran o despliegan de las siguientes maneras:

- Integración con sistemas existentes: Compatible con protocolos de comunicación industrial principales y equipos heredados, minimizando la necesidad de actualizaciones a la estructura de Redes existente o equipos.

- Despliegue gradual: Inicialmente implementado en puntos críticos (por ejemplo, frente a dispositivos de alta seguridad), y luego expandido gradualmente a toda la fábrica.

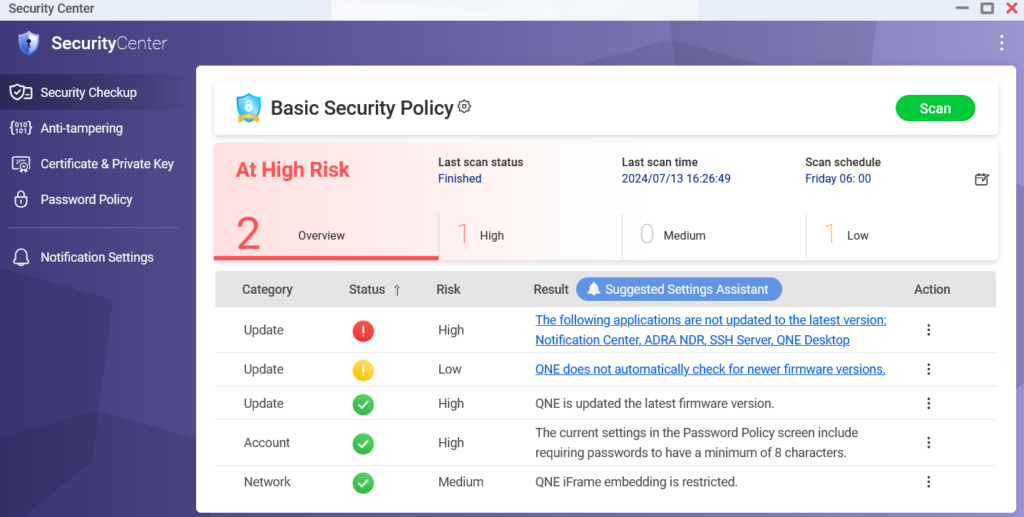

Al acceder al Centro de Seguridad en la interfaz del sistema QGD, puede ver el estado actual de riesgo de Seguridad del propio dispositivo. Esta evaluación se aplica solo al dispositivo QGD, no a los dispositivos monitoreados dentro de los entornos OT. Por lo tanto, se recomienda reducir los riesgos de Seguridad del dispositivo al nivel mínimo sugerido por el sistema.

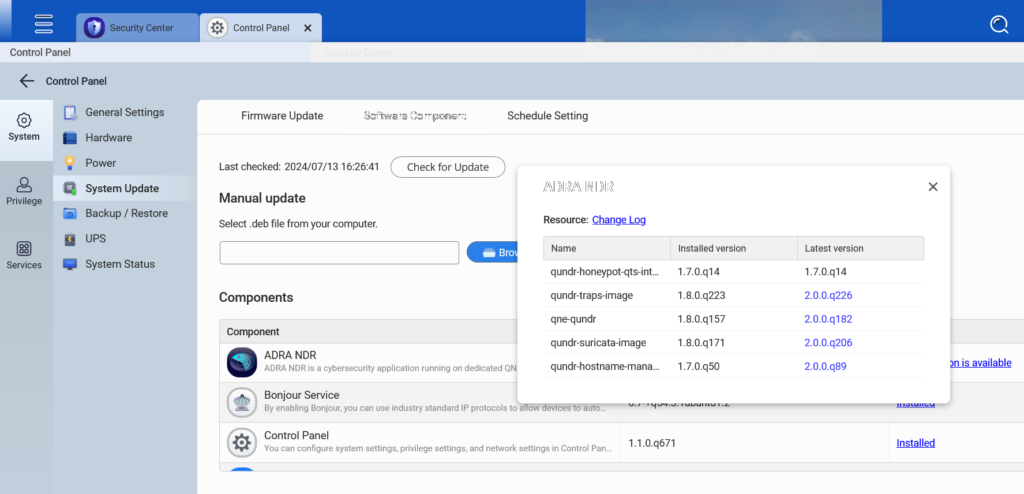

Desde el Panel de control de QGD, puede priorizar la actualización de todas las características de protección de Seguridad de ADRA NDR Redes al último versión.

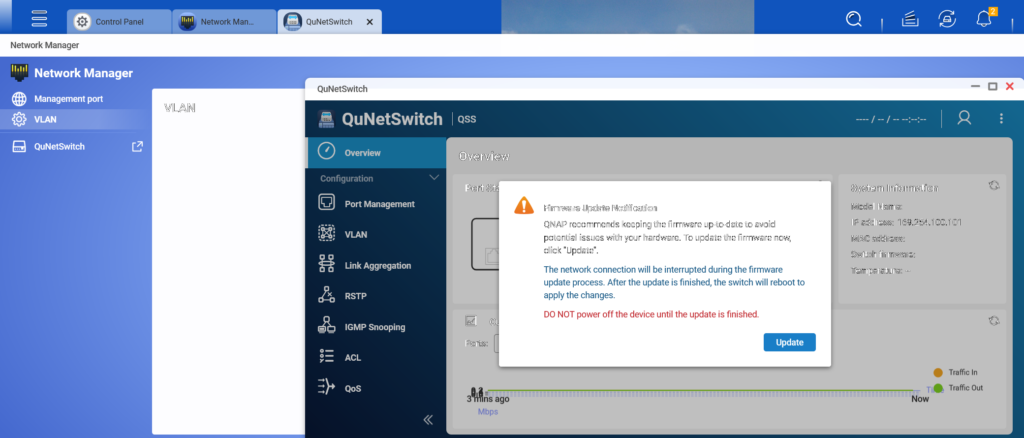

El componente más crítico de esta serie de productos, el Conmutador de red Seguridad QNE, debe ser gestionado a través del Network Manager. Es importante tener en cuenta que este dispositivo funciona como un NAS y un Conmutador de red. Por lo tanto, el Conmutador de red tiene su propio firmware de sistema operativo, que también necesita ser actualizado regularmente.

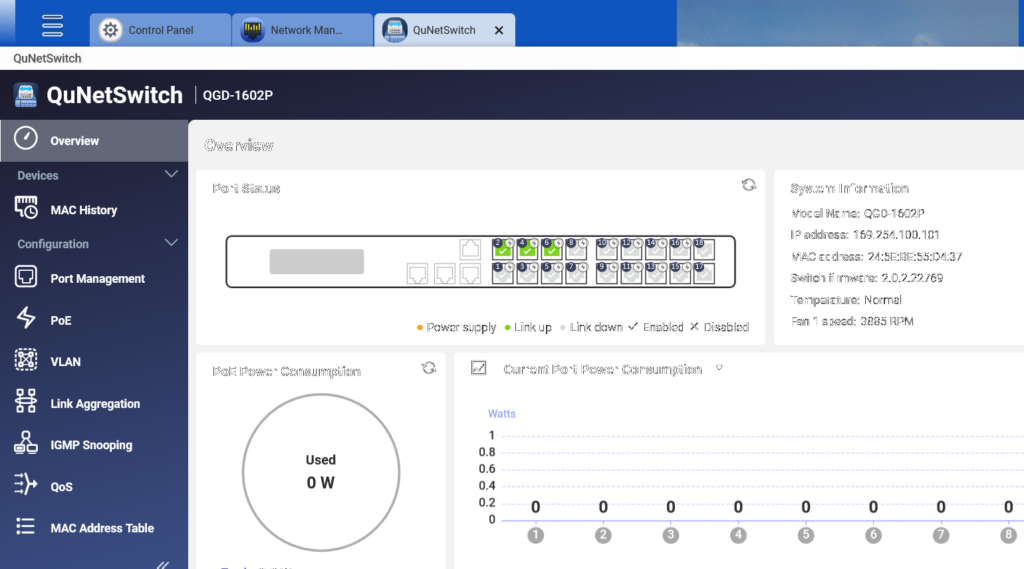

En la interfaz del sistema QuNetSwitch, puede ver los indicadores de estado para diferentes puertos conectados. A la izquierda, los administradores de red pueden acceder a características de configuración de Conmutador de red familiares, como gestión de puertos, PoE (Power over Ethernet), VLAN y otras funciones estándar comunes.

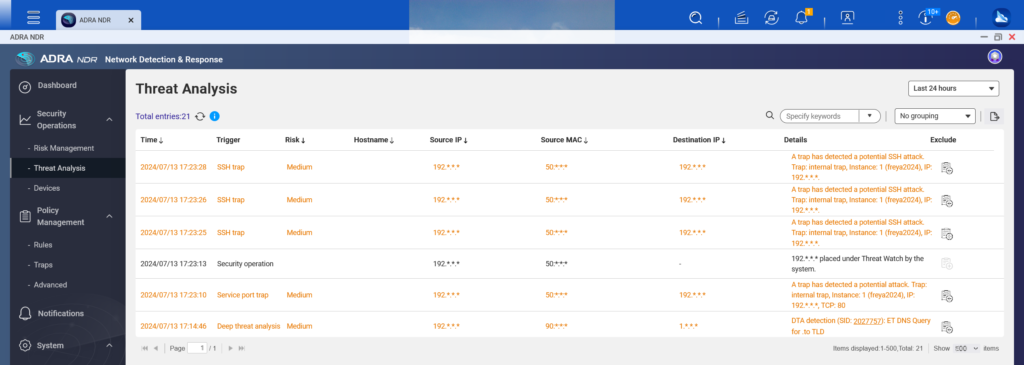

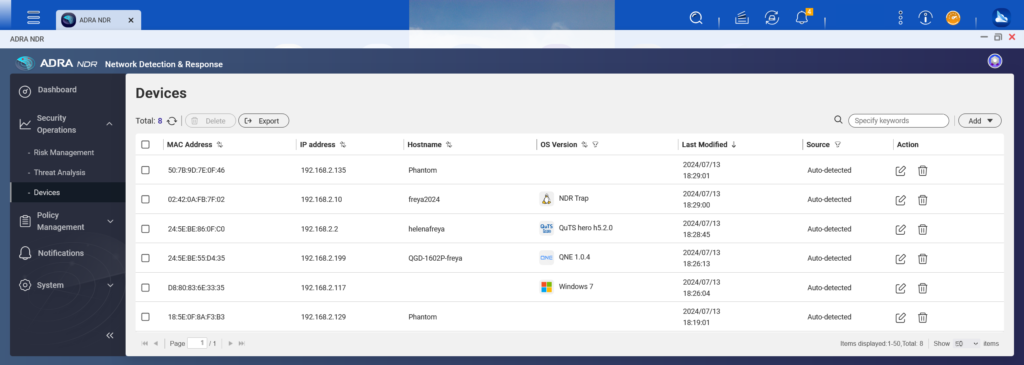

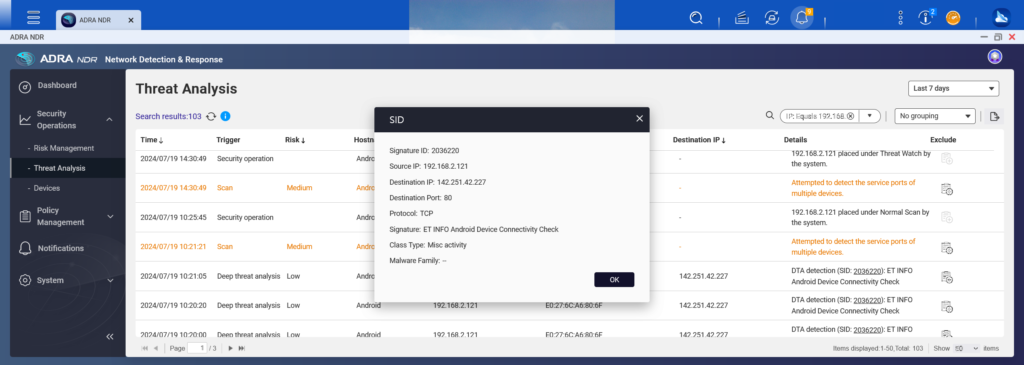

La característica central más crítica de este producto es la protección de endpoint de ADRA NDR Redes. Al acceder a esta página, puede navegar a la pestaña de Análisis de Amenazas, que registra y proporciona explicaciones de actividades de malware, intentos de inicio de sesión de hackers y otros incidentes de Seguridad que ocurren en el entorno de red OT. Si se enumeran comportamientos normales que son mal identificados por el sistema, pueden ser excluidos. Se recomienda un análisis cuidadoso.

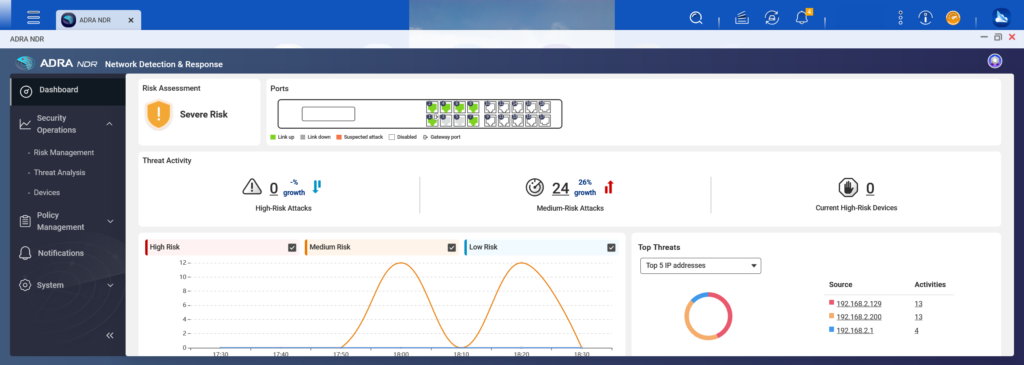

En la amenaza de Seguridad, los gráficos visualizados proporcionan una visualización de las IPs de dispositivos fuente de amenaza primaria con análisis de tendencias de varios riesgos dentro de la red OT.

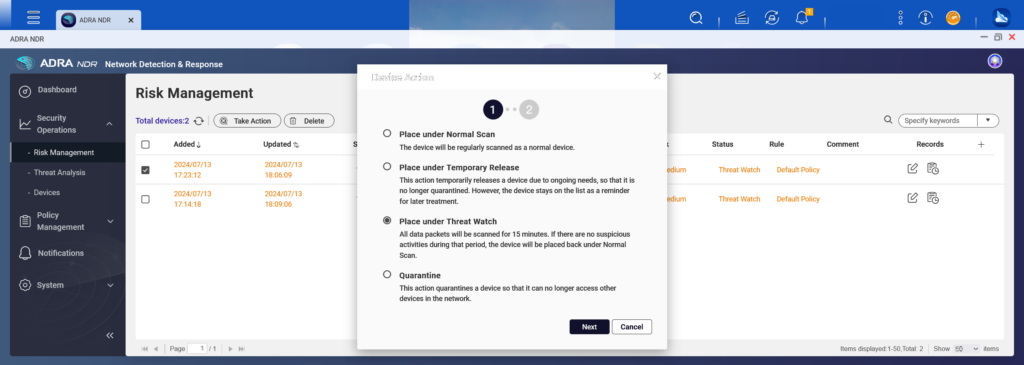

Para la gestión de riesgos en redes OT, los administradores pueden elegir continuar monitoreando dispositivos problemáticos o aislarlos para prevenir la conexión lateral y mitigar posibles amenazas de ciberseguridad dentro del entorno OT.

En ADRA NDR, se muestra una lista de dispositivos, permitiendo a los administradores configurar diferentes acciones para cada dispositivo.

En el análisis de amenazas de Seguridad, puede acceder al datos de amenazas para este dispositivo OT.

El datos visualizado puede ser rastreado a largo plazo.

Mecanismos clave de protección proporcionados para el área OT

1. Prevención de manipulación de malware y propagación lateral

Dado que los entornos OT requieren alta estabilidad del sistema, ataques como ransomware, troyanos o gusanos no solo pueden paralizar las líneas de producción, sino también llevar a riesgos significativos de seguridad y pérdidas financieras.

- Intercepción de malware: Un Conmutador con capacidades de detección de malware incorporadas puede interceptar archivos maliciosos antes de que sean transmitidos a dispositivos endpoint, previniendo que se propaguen a través de toda la red de la fábrica.

- Informe rápido de incidentes: Cuando se detectan archivos o conexiones sospechosas, el sistema puede notificar inmediatamente a los administradores, mejorando el tiempo de respuesta a las amenazas.

2. Prevención de inicios de sesión no autorizados o maliciosos

Si los dispositivos dentro del sistema OT son comprometidos por un inicio de sesión de hacker, las consecuencias podrían ser catastróficas.

- Monitoreo de comportamiento de inicio de sesión: Aprovechando la inspección profunda de tráfico y paquetes, el Conmutador puede identificar efectivamente actividades de inicio de sesión anormales, como direcciones IP inusuales, escaneo de puertos de conexión a gran escala anormal, o intentos de inicio de sesión fallidos excesivos.

3. Mejorar la visibilidad y el cumplimiento general de Seguridad

Implementar Conmutador con detección de malware incorporada y monitoreo de comportamiento no solo fortalece la protección de Seguridad, sino que también Ayuda a los fabricantes a cumplir mejor con varios requisitos de cumplimiento de Seguridad industrial como IEC 62443.

- Capacidades de registro y auditoría: El Conmutador puede proporcionar registros de tráfico completos e informes de eventos de alerta, permitiendo a los administradores y auditores rastrear actividades críticas de la red. Esto mejora el cumplimiento con la implementación de ISO 27001, auditorías internas, auditorías externas de terceros o auditorías de Seguridad de la cadena de suministro.

4. Recomendaciones prácticas de despliegue

Identificar activos clave y áreas de alto riesgo

Usualmente comenzamos identificando equipos críticos dentro del área OT, como dispositivos de control de líneas de producción y servidores críticos, junto con nodos que son vulnerables a amenazas de conexión externa. El siguiente paso es priorizar el despliegue o reemplazo de Conmutador en áreas de alto riesgo. Por ejemplo, reemplazar Conmutador tradicionales con QGD-1602P es un enfoque altamente práctico. Esta actualización mejora la protección de equipos OT sin interrumpir las operaciones existentes mientras monitorea simultáneamente el tráfico y el comportamiento, y mantiene registros. Esto beneficia el cumplimiento de ciberseguridad futuro y reduce la carga en los administradores de red.

Despliegue y verificación paso a paso

Comience con un despliegue a pequeña escala en entornos de producción o prueba para observar su impacto en el tráfico, rendimiento y estabilidad. Verifique que las funciones de monitoreo, detección y alerta funcionen correctamente antes de expandirse gradualmente a toda el área OT.

Buena gestión de registros y proceso de respuesta a alertas

Incluso con capacidades avanzadas de detección de malware y monitoreo de comportamiento, sin un proceso de respuesta a alertas bien definido y herramientas adecuadas de gestión y análisis de registros, el sistema no puede operar a su máximo potencial.

Colaboración con el departamento de IT

Aunque los requisitos para OT e IT no son completamente los mismos, ya que OT generalmente prioriza la estabilidad, evitando actualizaciones frecuentes del sistema o implementaciones de entornos complejos que podrían impactar el área de trabajo OT, en la gran mayoría de los casos, los sistemas OT no pueden permitirse ningún tiempo de inactividad. IT, por otro lado, requiere actualizaciones más oportunas, donde menos desconexiones o reinicios en el extremo del usuario son más aceptables. Sin embargo, este no es el caso para OT.

En entornos OT de computadoras industriales, los Conmutador tradicionales sirven principalmente como dispositivos de transmisión de datos. Sin embargo, con el aumento de la complejidad de las amenazas de Seguridad hoy en día, implementar Conmutador con capacidades de detección de malware y monitoreo de comportamiento de dispositivos tanto en las capas de equipo como de red puede fortalecer significativamente las capacidades de protección contra ransomware, ataques de troyanos y acceso no autorizado.

Estos tipos de Conmutador pueden comenzar desde la inspección de paquetes más básica y comparación de comportamiento, combinados con alertas en tiempo real e información visualizada, ofreciendo una protección de Seguridad superior para entornos OT en comparación con soluciones anteriores. Esta es la ventaja clave de la serie QGD de QNAP.