Con l’ondata di automazione industriale e produzione intelligente, le richieste di cyberSicurezza negli ambienti OT (Operational Technology) stanno aumentando giorno dopo giorno. In passato, il dominio OT Rete era relativamente isolato dal dominio IT Rete, portando a un focus primario sulla funzionalità e stabilità durante le fasi di distribuzione, adozione e progettazione dei sistemi OT, con meno considerazione per le minacce Sicurezza. In molti ambienti, le minacce Sicurezza non erano nemmeno quantificabili. Tuttavia, man mano che gli scambi di dati di rete diventano più complessi e frequenti, vari dispositivi OT negli ambienti OT sono sempre più connessi a un Rete più ampio. Con l’adozione di dispositivi IoT, monitoraggio della produzione intelligente e sistemi di analisi, la mancanza di meccanismi Sicurezza adeguati negli ambienti OT può esporre apparecchiature OT legacy, server di linea di produzione, computer industriali e macchinari a minacce informatiche. Queste vulnerabilità possono trasformarli in bersagli per attacchi malevoli o punti di ingresso per violazioni della sicurezza, potenzialmente diffondendo infezioni ad altre macchine all’interno degli ambienti OT, portando a interruzioni aziendali e perdite finanziarie.

Questo articolo prende come esempio il Sicurezza Rete Switch QNAP QGD-1602P per illustrare come stabilire un ambiente di protezione Sicurezza indipendente e sicuro nei domini OT, isolando fisicamente gli ambienti dei computer industriali, le reti di linea di produzione e altri Rete. L’approccio di distribuzione è progettato per una facile manutenzione da parte del personale IT e Sicurezza.

Da una prospettiva di sicurezza informatica, i domini OT presentano le seguenti caratteristiche e sfide:

- Requisiti di alta disponibilità:Le apparecchiature e i sistemi devono operare continuamente 24/7, richiedendo protezione contro le interruzioni causate da attacchi informatici che potrebbero portare a perdite significative.

- Protocolli e sistemi proprietari:Molti protocolli di comunicazione industriale (come Modbus, PROFINET, ecc.) e sistemi di controllo industriale mancano di misure mature di protezione informatica.

- Mancanza di meccanismi di monitoraggio e allerta in tempo reale:Molti sistemi di gestione Rete delle fabbriche operano ancora all’interno di strutture tradizionali, mancando di meccanismi di monitoraggio e allerta in tempo reale per rilevare comportamenti anomali o minacce malware.

Pertanto, l’introduzione di Switch con capacità di rilevamento di programmi malware e monitoraggio del comportamento dei dispositivi al livello di rete OT può migliorare significativamente le capacità di protezione OT. Questo consente l’intercettazione in tempo reale delle attività malevole, permettendo alle minacce di essere automaticamente isolate a specifiche porte di rete o zone designate, VLAN, garantendo la stabilità e la Sicurezza di vari sistemi all’interno dell’ambiente OT.

Abbiamo effettivamente distribuito il Sicurezza Rete Switch QNAP QGD-1602P in un ambiente OT e lo abbiamo collegato ad altri Switch di rete 2.5G e 1G per analizzare lo stato operativo dei dispositivi all’interno dell’ambiente.

Prima di accendere il dispositivo per la configurazione e l’installazione del sistema, dischi rigidi e SSD devono essere prima installati in questo dispositivo. Funziona sia come NAS che come Sicurezza di rete Switch. Un vantaggio chiave è che tutto il software e i file di log relativi a Sicurezza possono essere memorizzati direttamente nella sezione NAS di questo dispositivo per l’aggregazione dei log. Questi log possono quindi essere inoltrati ad altri dispositivi di raccolta log Sicurezza (come LogMaster o altri dispositivi, QNAP NAS con area WORM, ecc.) e piattaforme SIEM (Security Information and Event Management) come Wazuh.

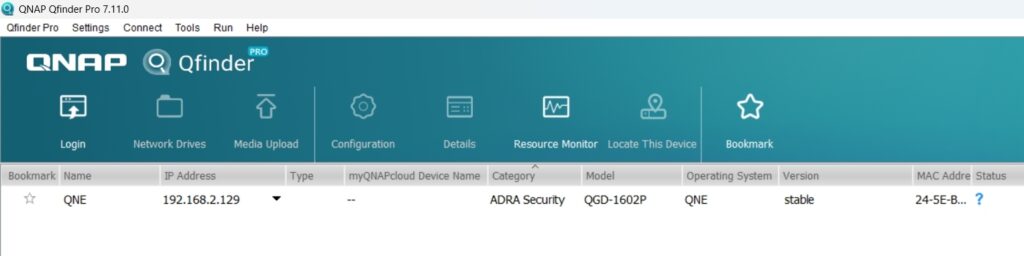

Durante l’installazione iniziale, scoprirai che il dispositivo può essere rilevato utilizzando il software QNAP Qfinder, permettendoti di localizzarlo sulla rete. È classificato come una linea di prodotti ADRA Sicurezza e viene fornito con funzionalità di sicurezza informatica ADRA integrate.

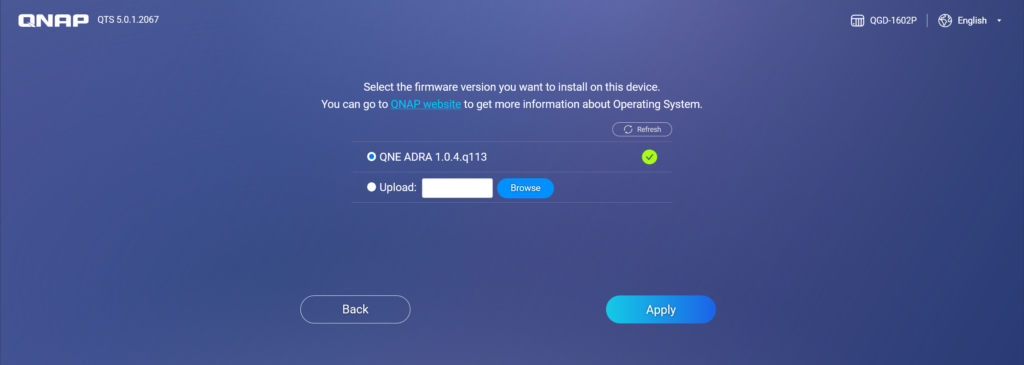

Quando si accede alla pagina di installazione del sistema, ti verrà data l’opzione di procedere con l’installazione intelligente o selezionare altre versioni del firmware da installare. Questo perché questo dispositivo può essere operato con firmware abilitato alla sicurezza ADRA o il sistema operativo standard QNAP QTS.

Utilizzando la versione attuale come esempio, la versione QNE ADRA può essere installata per impostazione predefinita, e puoi anche caricare manualmente diverse versioni del firmware su questo sistema.

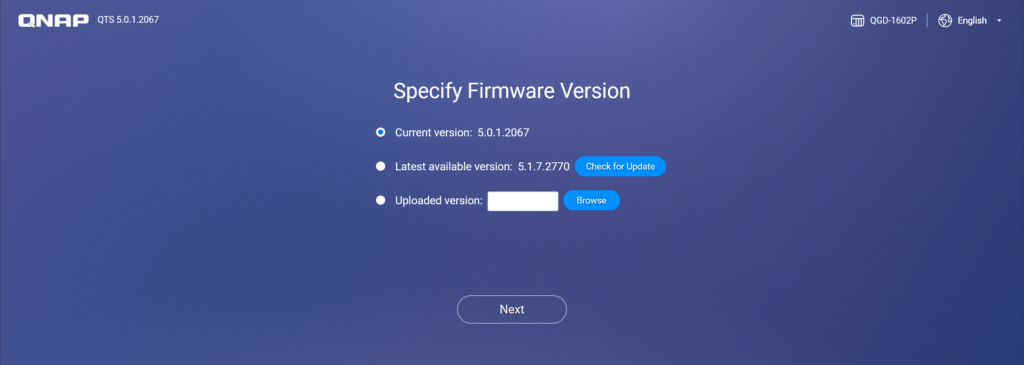

Se si utilizza il sistema QTS, è possibile anche selezionare la versione da installare.

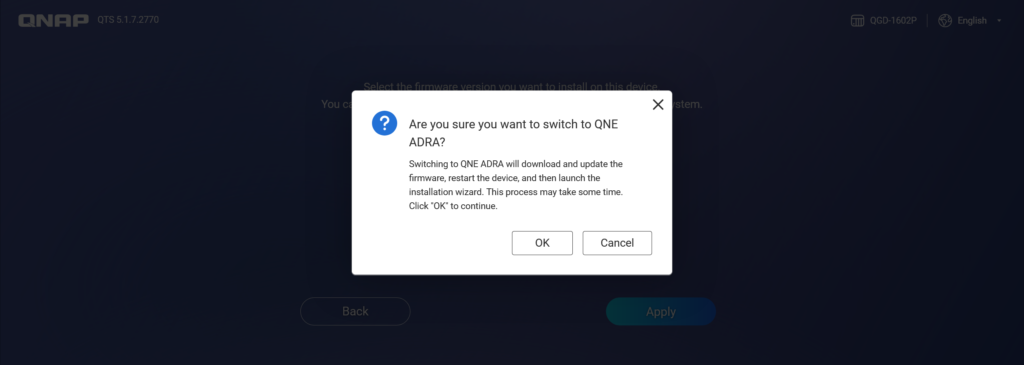

Questa è la schermata per passare a QNE ADRA. Dopo aver selezionato OK, il processo di installazione sarà confermato e procederà.

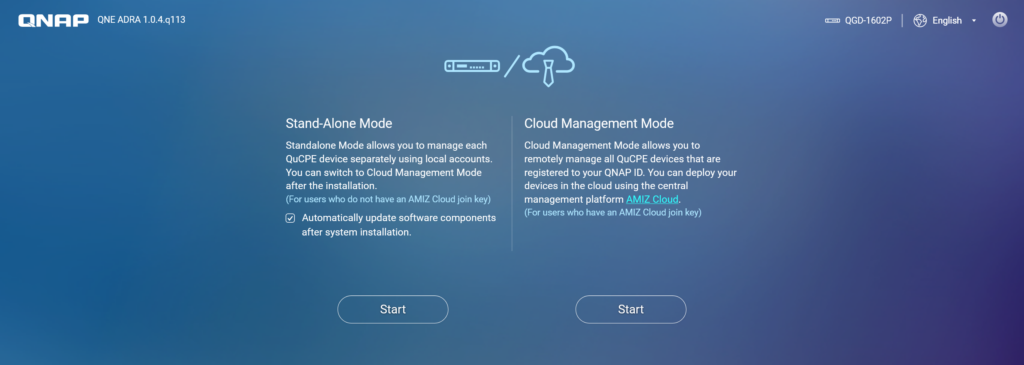

Questo dispositivo consente l’operazione in modalità Standalone o in modalità di gestione cloud. In un ambiente OT, anche quando si utilizza la modalità Standalone, il dispositivo può ancora connettersi a Internet, consentendo agli aggiornamenti e alle funzioni di allerta di funzionare correttamente. Tuttavia, se la politica dell’ambiente OT limita l’accesso a Internet esterno o consente la connettività Internet solo per aggiornamenti tramite un firewall caso per caso, è generalmente consigliato selezionare la modalità Standalone per l’operazione. Per quanto riguarda la modalità di gestione cloud, consente al personale di gestire comodamente il dispositivo tramite il cloud. Questa modalità richiede una chiave di adesione QNAP AMIZ Cloud per l’autenticazione e incorpora robusti meccanismi Sicurezza per garantire una gestione remota sicura.

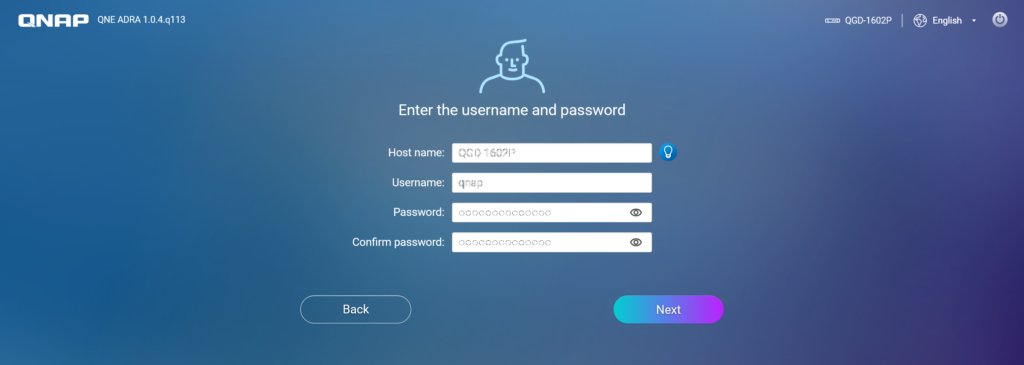

Dopo aver impostato l’account e la password, puoi procedere con l’installazione e la configurazione per l’uso.

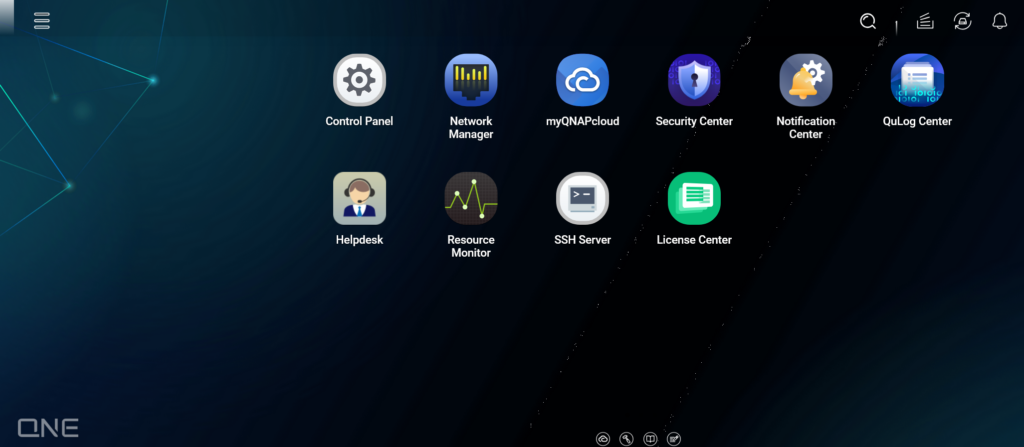

Interfaccia di gestione predefinita del dispositivo QGD.

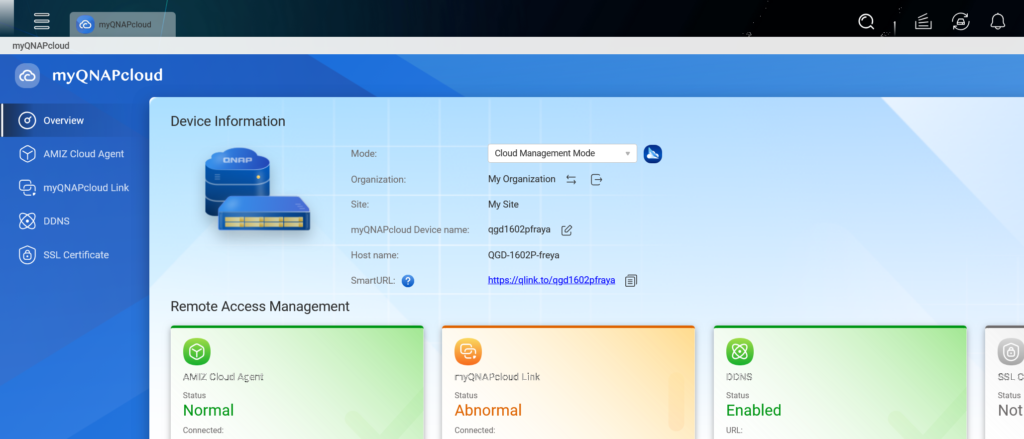

Clicca su myQNAPcloud per vedere lo stato del meccanismo di connessione cloud del dispositivo. Se preferisci non utilizzare la modalità di gestione cloud, puoi Switch tornare alla modalità Standalone per un’operazione indipendente.

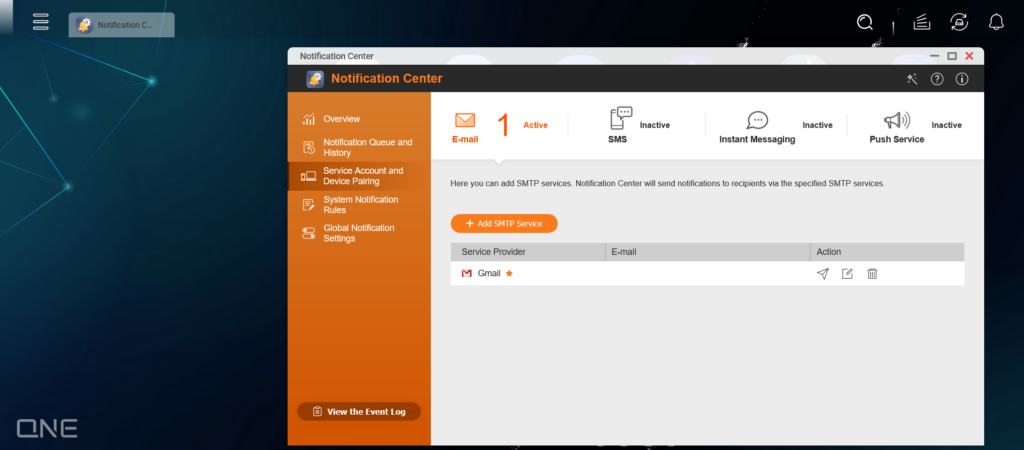

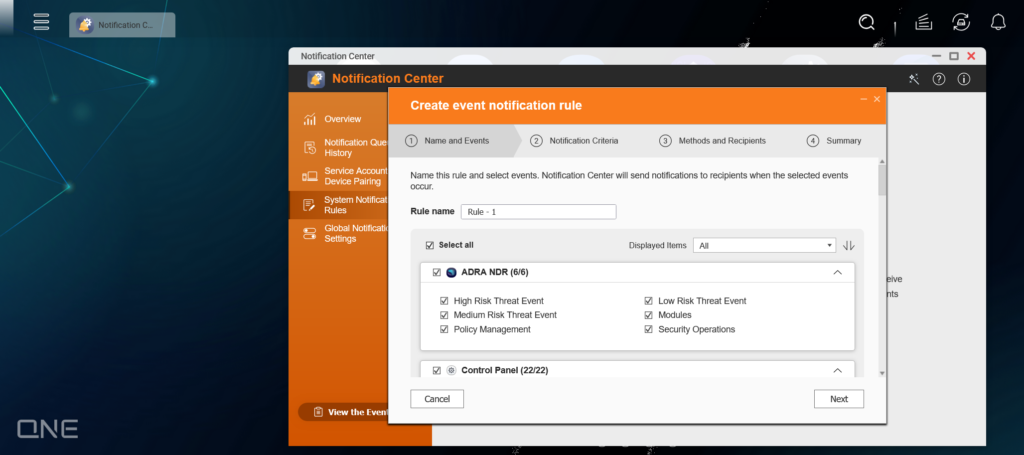

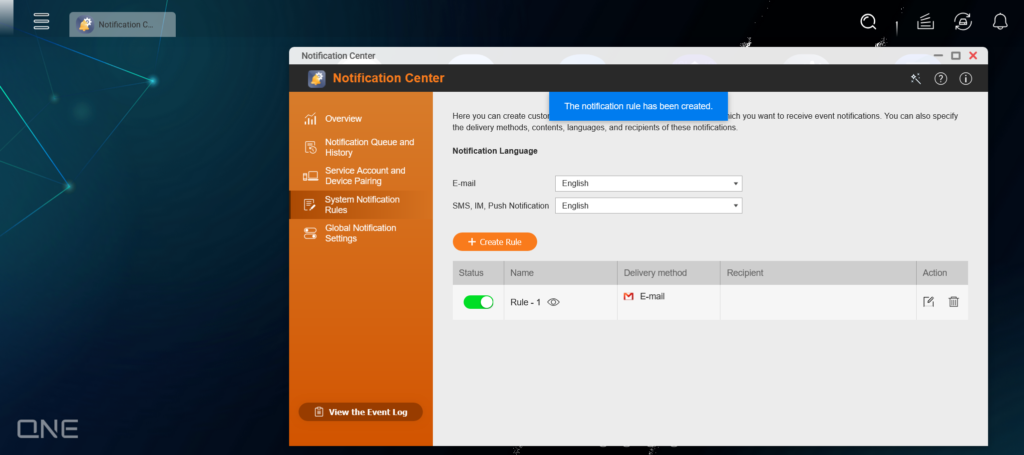

Quando si configura questo tipo di dispositivo, l’aspetto più critico nell’ambiente OT è la funzione di allerta cyberSicurezza. Puoi scegliere di ricevere notifiche di allerta di sicurezza via email, SMS, messaggistica istantanea (IM) o servizi di push su pagina web, garantendo una consapevolezza tempestiva delle potenziali minacce.

Dopo aver selezionato il metodo di notifica, puoi configurare le regole di notifica. Si consiglia di abilitare gli avvisi per eventi di minacce ad alto rischio, mentre eventi a rischio medio, basso e altre informazioni possono essere configurati per notificare in base a esigenze e circostanze specifiche.

Una volta configurate le regole di allerta e gli indirizzi email dei destinatari, la configurazione delle notifiche è completa.

Caratteristiche Switch con rilevamento di programmi malware e funzioni di monitoraggio del comportamento

1.Ispezione approfondita dei pacchetti (DPI)

I Switch tradizionali gestiscono principalmente lo scambio di Rete di livello 2 (L2) o livello 3 (L3), incapaci di eseguire un’analisi approfondita sui protocolli industriali o sul livello applicativo. Tuttavia, i Switch dotati di capacità di rilevamento di programmi malware sono generalmente dotati di un motore DPI (Deep Packet Inspection) integrato, che consente loro di identificare e confrontare il traffico di rete con firme di malware conosciute. La soluzione di QNAP integra ADRA NDR (Network Detection and Response) caratteristiche Sicurezza, che aggiorna periodicamente il suo database delle minacce per eseguire i seguenti compiti:

- Analizzare le firme dei file (firme di malware).

- Verificare se i pacchetti di protocollo contengono vulnerabilità o comportamenti di attacco noti.

DPI può rilevare protocolli specifici industriali, attivando avvisi o eseguendo ispezioni avanzate quando vengono scoperti pacchetti sospetti o trasferimenti di dati anomali, prevenendo la diffusione laterale di file malevoli all’interno dell’area OT.

2. Monitoraggio del comportamento e identificazione del dispositivo

Oltre al rilevamento di malware, il Switch può anche eseguire il monitoraggio del comportamento, come:

- Monitoraggio dello stato del dispositivo: Rileva comportamenti anomali di Rete, come picchi o cali improvvisi di traffico, tipi di pacchetti anomali, e segnala tempestivamente le anomalie.

- Monitoraggio degli accessi anomali e Autorizzazione utente: Monitora tentativi di accesso falliti continui, IP di origine anomali/account utente, e attiva avvisi o blocchi di accesso.

3. Avvisi in tempo reale e visualizzazione

Gli amministratori di rete industriale spesso necessitano dello stato dell’ambiente di produzione in tempo reale. Pertanto, i Switch con capacità di allerta in tempo reale e visualizzazione di dati sono essenziali:

- Notifica di eventi in tempo reale: Quando vengono rilevati file malware o tentativi di accesso anomali, vengono inviati avvisi immediati via email, SMS, messaggistica istantanea (IM) o notifiche push web, consentendo agli amministratori di agire senza ritardi.

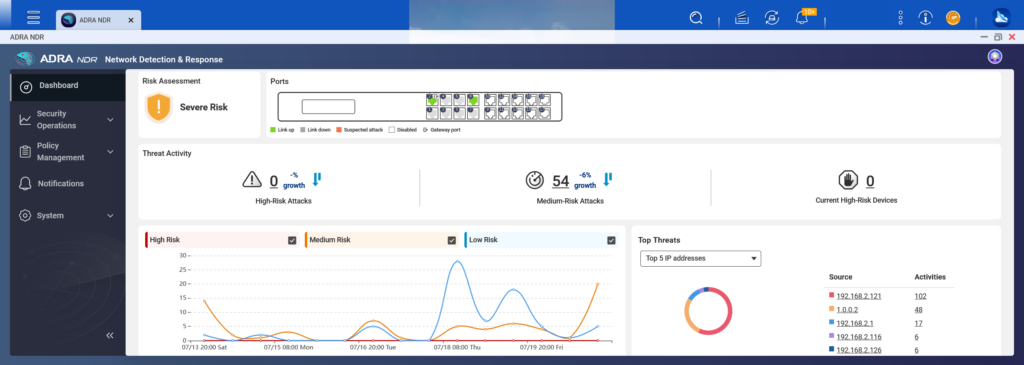

- Dashboard visualizzato: Mostra lo stato di connessione tra i dispositivi, le tendenze del traffico e gli eventi di allerta in formato grafico, rendendo più facile per gli amministratori identificare rapidamente le aree sospette.

4. Distribuzione flessibile e integrazione

Gli ambienti OT hanno tipicamente una struttura complessa e alti costi di inattività del sistema. I Switch con capacità di rilevamento di malware e monitoraggio del comportamento possono ridurre significativamente la barriera alla distribuzione se integrati o distribuiti nei seguenti modi:

- Integrazione con sistemi esistenti: Compatibile con i protocolli di comunicazione industriale mainstream e apparecchiature legacy, minimizzando la necessità di aggiornamenti alla struttura Rete esistente o alle apparecchiature.

- Distribuzione graduale: Inizialmente implementato in punti critici (ad esempio, davanti a dispositivi ad alta sicurezza), e poi gradualmente espanso all’intera fabbrica.

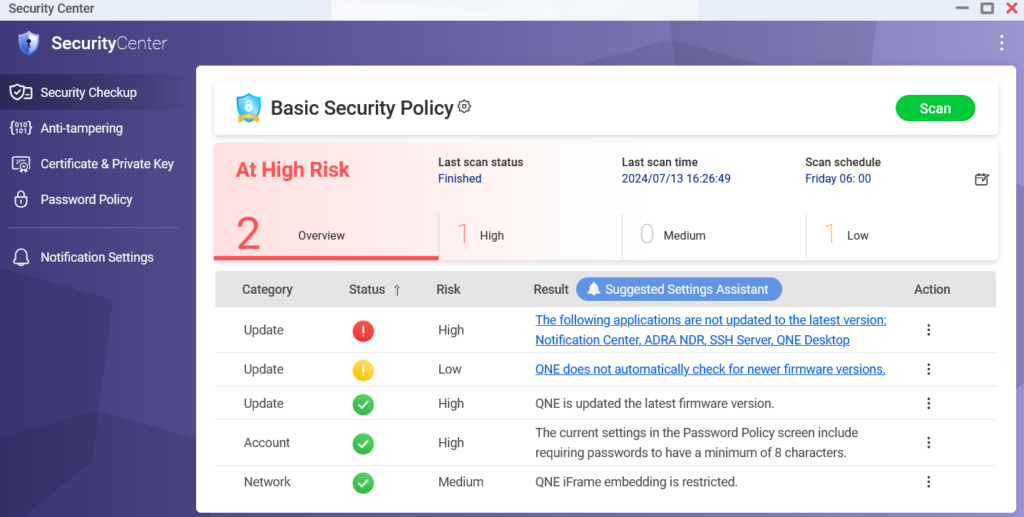

Accedendo al Centro Sicurezza nell’interfaccia del sistema QGD, puoi visualizzare lo stato attuale del rischio Sicurezza del dispositivo stesso. Questa valutazione si applica solo al dispositivo QGD, non ai dispositivi monitorati negli ambienti OT. Pertanto, si consiglia di ridurre i rischi Sicurezza del dispositivo al livello minimo suggerito dal sistema.

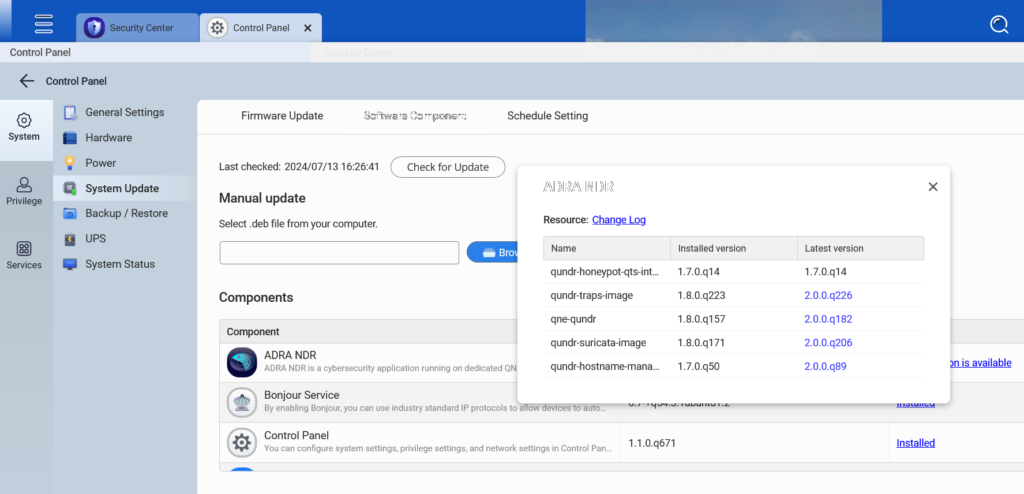

Dal Pannello di controllo di QGD, puoi dare priorità all’aggiornamento di tutte le caratteristiche di protezione Sicurezza degli endpoint ADRA NDR Rete all’ultima versione.

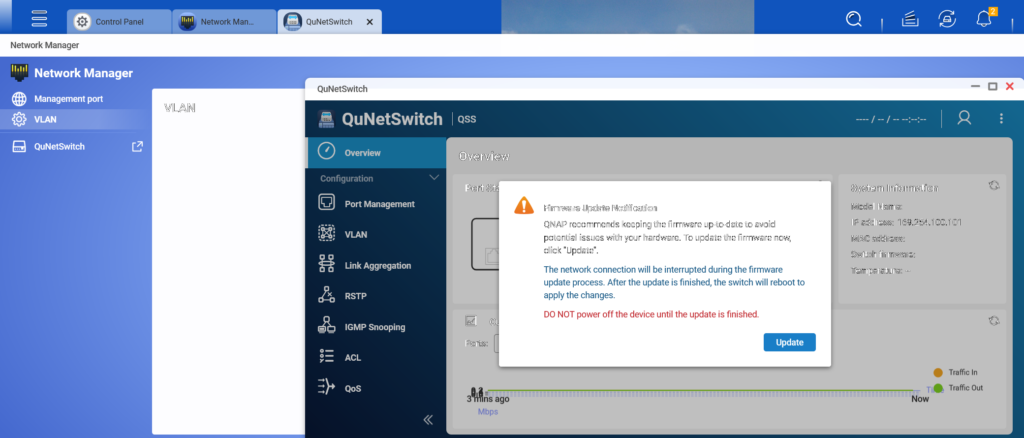

Il componente più critico di questa serie di prodotti, il Sicurezza di rete Switch QNE, deve essere gestito tramite il Network Manager. È importante notare che questo dispositivo funziona sia come NAS che come Switch di rete. Pertanto, il Switch di rete ha il proprio firmware del sistema operativo, che deve essere aggiornato regolarmente.

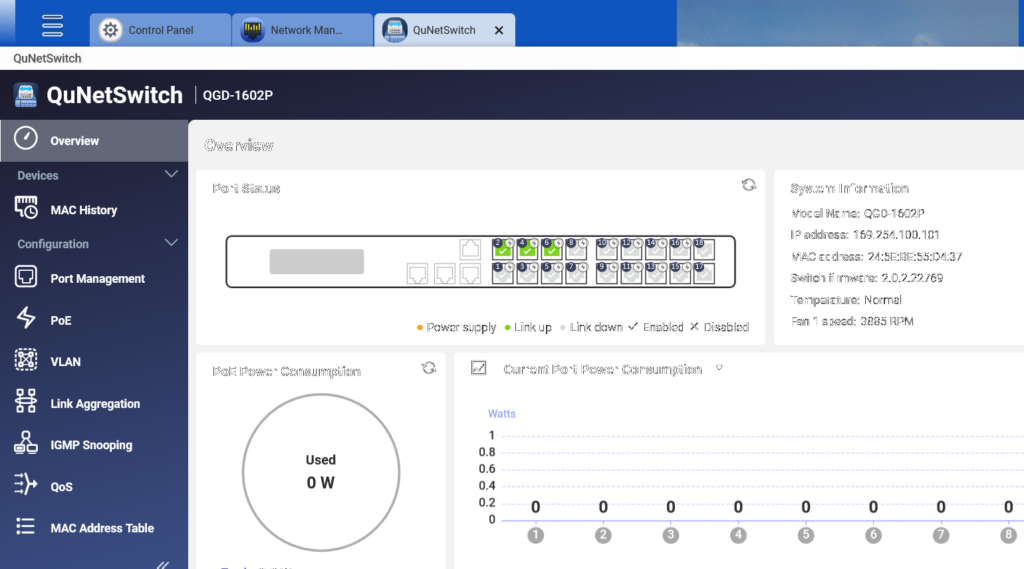

Nell’interfaccia del sistema QuNetSwitch, puoi vedere gli indicatori di stato per le diverse porte connesse. A sinistra, gli amministratori di rete possono accedere alle caratteristiche di configurazione Switch di rete familiari, come la gestione delle porte, PoE (Power over Ethernet), VLAN e altre funzioni di impostazione standard comuni.

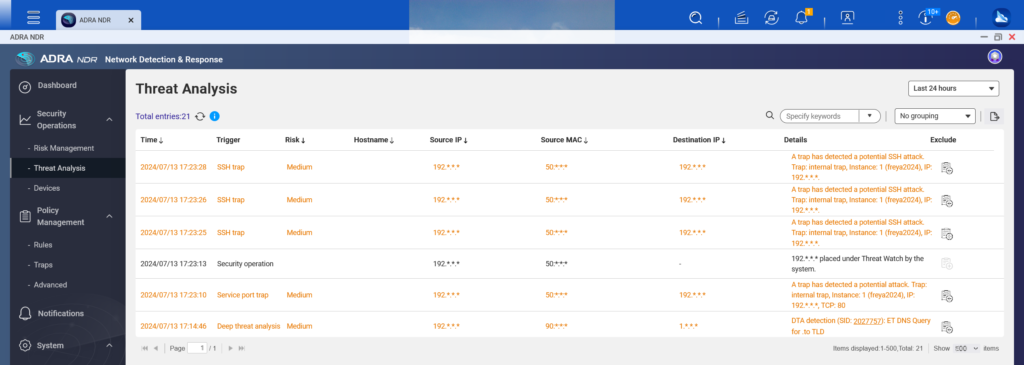

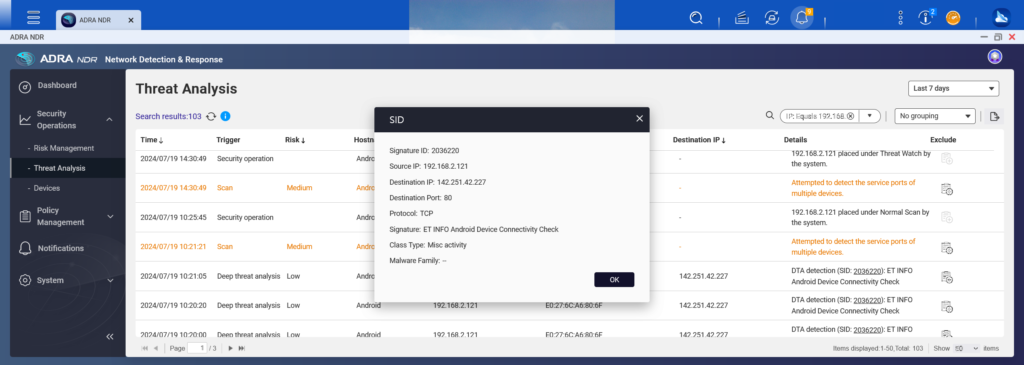

La caratteristica core più critica di questo prodotto è la protezione degli endpoint ADRA NDR Rete. Accedendo a questa pagina, puoi navigare alla scheda Analisi delle minacce, che registra e fornisce spiegazioni sulle attività malware, tentativi di accesso hacker e altri incidenti Sicurezza che si verificano nell’ambiente di rete OT. Se i comportamenti normali che sono stati identificati erroneamente dal sistema sono elencati, possono essere esclusi. Si consiglia un’analisi attenta.

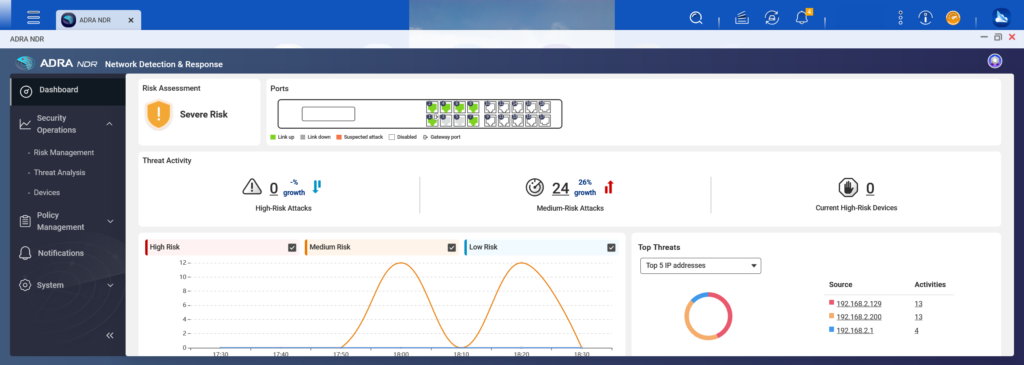

Nella minaccia Sicurezza, i grafici visualizzati forniscono una visualizzazione degli IP dei dispositivi sorgente di minaccia primaria con analisi delle tendenze di vari rischi all’interno della rete OT.

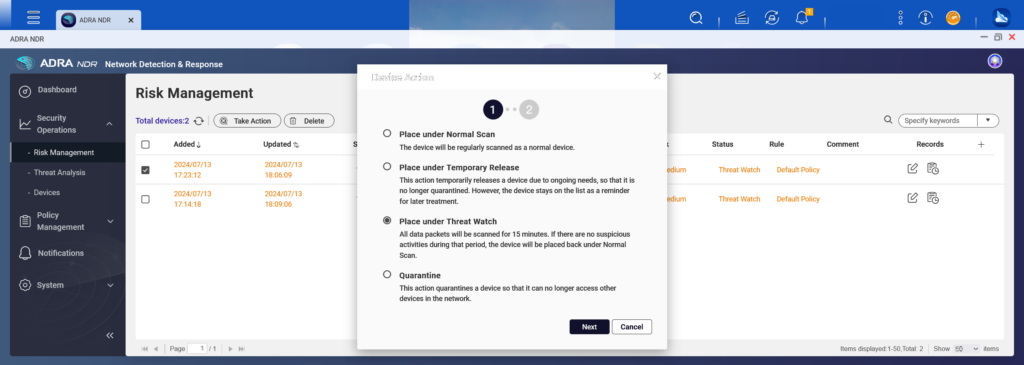

Per la gestione del rischio nelle reti OT, gli amministratori possono scegliere di continuare a monitorare i dispositivi problematici o isolarli per prevenire la connessione laterale e mitigare potenziali minacce informatiche all’interno dell’ambiente OT.

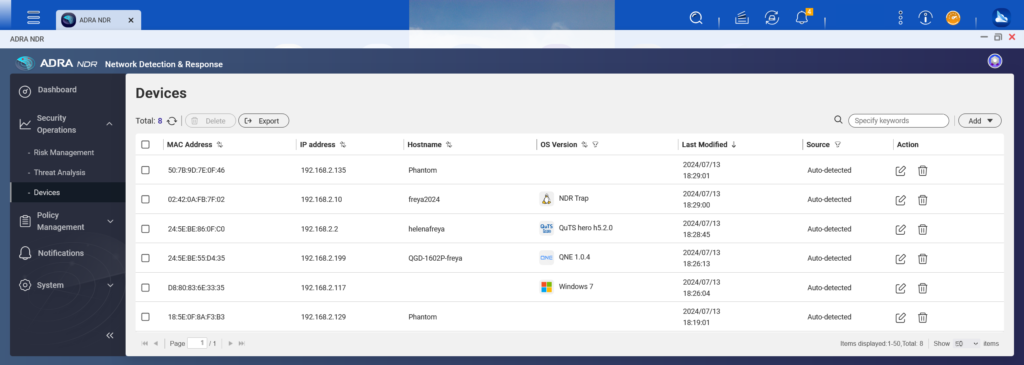

In ADRA NDR, viene visualizzato un elenco di dispositivi, consentendo agli amministratori di configurare diverse azioni per ciascun dispositivo.

Nell’analisi delle minacce Sicurezza, puoi accedere al dati delle minacce per questo dispositivo OT.

Il dati visualizzato può essere monitorato a lungo termine.

Meccanismi di protezione chiave forniti per l’area OT

1. Prevenzione della manomissione e della diffusione laterale del malware

Poiché gli ambienti OT richiedono un’elevata stabilità del sistema, attacchi come ransomware, trojan o worm possono non solo paralizzare le linee di produzione ma anche portare a rischi significativi per la sicurezza e perdite finanziarie.

- Intercettazione del malware: Un Switch con capacità di rilevamento di malware integrate può intercettare file malevoli prima che vengano trasmessi ai dispositivi endpoint, impedendo loro di diffondersi attraverso l’intera rete della fabbrica.

- Rapporto rapido degli incidenti: Quando vengono rilevati file o connessioni sospette, il sistema può notificare immediatamente gli amministratori, migliorando il tempo di gestione delle minacce.

2. Prevenzione degli accessi non autorizzati o malevoli

Se i dispositivi all’interno del sistema OT vengono compromessi da un accesso hacker, le conseguenze potrebbero essere catastrofiche.

- Monitoraggio del comportamento di accesso: Sfruttando l’ispezione approfondita del traffico e dei pacchetti, il Switch può identificare efficacemente attività di accesso anomale, come indirizzi IP insoliti, scansioni di porte di connessione su larga scala anomale o tentativi di accesso falliti eccessivi.

3. Miglioramento della visibilità e conformità complessiva Sicurezza

Implementare Switch con rilevamento di malware integrato e monitoraggio del comportamento non solo rafforza la protezione Sicurezza, ma Guida i produttori a soddisfare meglio i vari requisiti di conformità Sicurezza industriale come IEC 62443.

- Capacità di registrazione e auditing: Il Switch può fornire log di traffico completi e rapporti sugli eventi di allerta, consentendo agli amministratori e agli auditor di tracciare le attività di rete critiche. Questo migliora la conformità con l’implementazione ISO 27001, audit interni, audit esterni di terze parti o audit Sicurezza della catena di fornitura.

4. Raccomandazioni pratiche per la distribuzione

Identificare le risorse chiave e le aree ad alto rischio

Di solito iniziamo identificando le apparecchiature critiche all’interno dell’area OT, come i dispositivi di controllo della linea di produzione e i server critici, insieme ai nodi vulnerabili alle minacce di connessione esterna. Il passo successivo è dare priorità alla distribuzione o sostituzione di Switch nelle aree ad alto rischio. Ad esempio, sostituire i Switch tradizionali con QGD-1602P è un approccio altamente pratico. Questo aggiornamento migliora la protezione delle apparecchiature OT senza interrompere le operazioni esistenti, monitorando contemporaneamente il traffico e il comportamento e mantenendo i record. Questo avvantaggia la conformità informatica futura e riduce il carico sugli amministratori di rete.

Distribuzione e verifica passo dopo passo

Inizia con una distribuzione su piccola scala in ambienti di produzione o test per osservare il suo impatto sul traffico, sulle prestazioni e sulla stabilità. Verifica che le funzioni di monitoraggio, rilevamento e allerta funzionino correttamente prima di espandere gradualmente all’intera area OT.

Buona gestione dei log e processo di risposta agli avvisi

Anche con capacità avanzate di rilevamento di malware e monitoraggio del comportamento, senza un processo di risposta agli avvisi ben definito e strumenti adeguati di gestione e analisi dei log, il sistema non può operare al massimo delle sue potenzialità.

Collaborazione con il dipartimento IT

Sebbene i requisiti per OT e IT non siano completamente gli stessi, poiché OT tipicamente dà priorità alla stabilità, evitando aggiornamenti frequenti del sistema o implementazioni di ambienti complessi che potrebbero influenzare l’area di lavoro OT, nella stragrande maggioranza dei casi, i sistemi OT non possono permettersi alcun tempo di inattività. IT, d’altra parte, richiede aggiornamenti più tempestivi, dove meno disconnessioni o riavvii sul lato utente sono più accettabili. Tuttavia, questo non è il caso per OT.

Negli ambienti OT dei computer industriali, i Switch tradizionali servono principalmente come dispositivi di trasmissione dati. Tuttavia, con l’aumento della complessità delle minacce Sicurezza oggi, implementare Switch con capacità di rilevamento di malware e monitoraggio del comportamento dei dispositivi sia a livello di apparecchiature che di rete può rafforzare significativamente le capacità di protezione contro ransomware, attacchi trojan e accessi non autorizzati.

Questi tipi di Switch possono iniziare dall’ispezione dei pacchetti più basilare e dal confronto del comportamento, combinati con avvisi in tempo reale e informazioni visualizzate, offrendo una protezione Sicurezza superiore per gli ambienti OT rispetto alle soluzioni precedenti. Questo è il vantaggio chiave della serie QGD di QNAP.