Wraz z falą automatyzacji przemysłowej i inteligentnej produkcji, potrzeby Zabezpieczenia w środowisku OT (Operational Technology) rosną z dnia na dzień. W przeszłości domena OT była stosunkowo izolowana od domeny IT Łączność sieciowa , co sprawiało, że systemy OT koncentrowały się głównie na dostępności funkcjonalności i stabilności podczas etapów wdrażania, przyjmowania i projektowania, z mniejszym uwzględnieniem zagrożeń Zabezpieczenia . W wielu środowiskach zagrożenia Zabezpieczenia były nawet niekwantyfikowalne. Jednakże, w miarę jak wymiany Łączność sieciowa dane stają się bardziej złożone i częstsze, różne jednostki OT w środowisku OT również zaczynają łączyć się z szerszym Łączność sieciowa , w połączeniu z wprowadzeniem urządzeń IoT, monitorowania inteligentnej produkcji i jednostek analitycznych, które wcześniej brakowały odpowiednich mechanizmów ochrony w środowisku OT, stare jednostki OT, serwery linii produkcyjnych, komputery przemysłowe i maszyny mogą stać się celami złośliwych ataków lub stać się lukami Zabezpieczenia , infekując inne maszyny w środowisku OT, powodując przerwy w działalności i straty.

Ten artykuł używa QNAP QGD-1602P Zabezpieczenia Łączność sieciowa Przełącznik jako przykład, Pomoc jak ustanowić niezależne i bezpieczne środowisko ochrony Zabezpieczenia w domenie OT, które jest łatwe do utrzymania przez personel IT i Zabezpieczenia , w środowiskach komputerów przemysłowych, środowiskach linii produkcyjnych i innych Łączność sieciowa w celu osiągnięcia izolacji fizycznej.

Na warstwie Zabezpieczenia , domena OT ma następujące cechy i wyzwania:

- Wysokie wymagania dotyczące dostępności:jednostki i systemy muszą działać nieprzerwanie przez 24 godziny, unikając dużych strat spowodowanych przerwami w atakach.

- Proprietary protocols and systems:Wiele przemysłowych protokołów komunikacyjnych (takich jak Modbus, PROFINET itp.) i systemów sterowania nie ma dojrzałych środków ochrony Zabezpieczenia .

- Brak mechanizmów monitorowania i alarmowania w czasie rzeczywistym:Wiele zarządzeń Łączność sieciowa fabryk nadal pozostaje w tradycyjnych ramach, brakując mechanizmów monitorowania i alarmowania w czasie rzeczywistym dla nieprawidłowych zachowań lub złośliwych programów.

Dlatego, jeśli Przełącznik z funkcjami wykrywania złośliwego oprogramowania i monitorowania zachowań instalacyjnych można wprowadzić do warstwy Łączność sieciowa domeny OT, wzmocni to zdolności ochronne domeny OT, zdolne do przechwytywania złośliwych zachowań w czasie rzeczywistym, pozwalając na automatyczną izolację zagrożeń w określonych punktach połączeń Łączność sieciowa lub wyznaczonych obszarach, VLAN, zapewniając stabilność i Zabezpieczenia różnych systemów w środowisku OT.

Faktycznie zainstalowaliśmy ten QNAP QGD-1602P Zabezpieczenia Łączność sieciowa Przełącznik w środowisku OT i podłączyliśmy go do innych 2.5G, 1G Łączność sieciowa Przełącznik , analizując stan operacyjny jednostek w środowisku.

Przed rozpoczęciem Ustawienia systemowe i instalacji, musisz najpierw zainstalować twarde dyski i SSD w tej jednostce, która sama w sobie jest również Serwer NAS , więc jest to Serwer NAS plus Zabezpieczenia Łączność sieciowa Przełącznik funkcja podwójna, zaletą jest to, że całe oprogramowanie związane z Zabezpieczenia , pliki dziennika, możesz bezpośrednio umieścić w obszarze Serwer NAS tej jednostki, konsolidować pliki dziennika, a następnie przenieść do innych jednostek zbierania dzienników Zabezpieczenia (takich jak LogMaster lub inne jednostki, ustaw obszar WORM QNAP Serwer NAS itp.), oraz platformę zarządzania zdarzeniami bezpieczeństwa SIEM (taką jak Wazuh itp. SIEM).

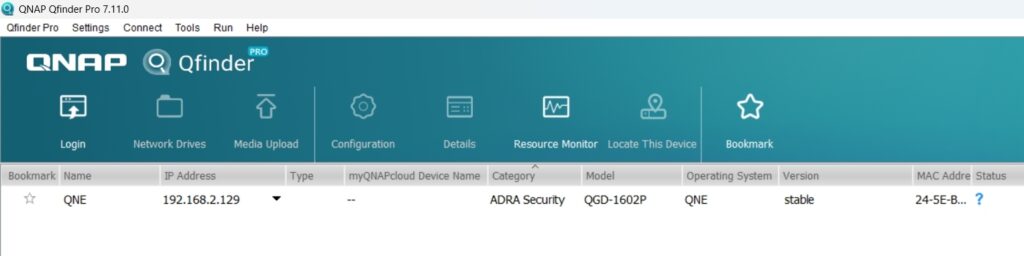

Podczas początkowej instalacji, zauważysz, że możesz użyć oprogramowania QNAP Qfinder, aby znaleźć tę jednostkę w Łączność sieciowa , i możesz zobaczyć, że sama należy do kategorii produktów ADRA Scutity, z wbudowanymi funkcjami ADRA Zabezpieczenia .

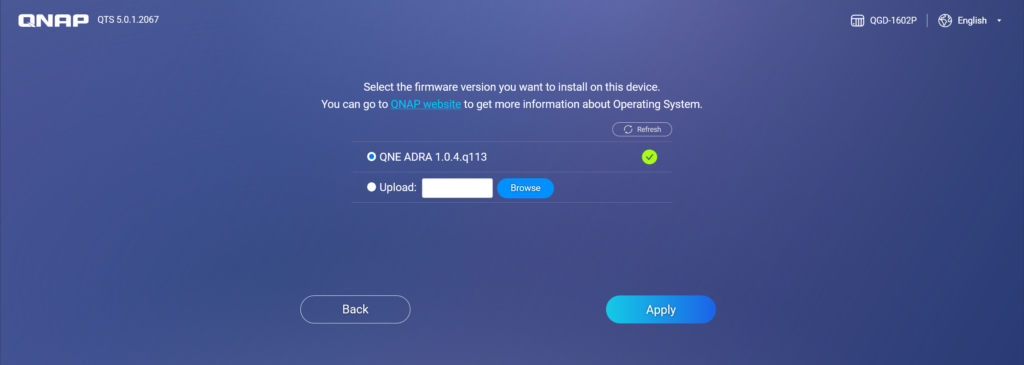

Podczas łączenia się z stroną instalacyjną systemu, powie ci, że możesz przeprowadzić inteligentną instalację lub wybrać inne wersje oprogramowania do zainstalowania, ponieważ ta jednostka może wybrać posiadanie oprogramowania z funkcjami ADRA Zabezpieczenia , lub standardowy system operacyjny QNAP QTS do działania.

Biorąc tę wersję jako przykład, domyślnie można najpierw zainstalować wersję QNE ADRA , a także ręcznie przesłać różne wersje oprogramowania do tego systemu.

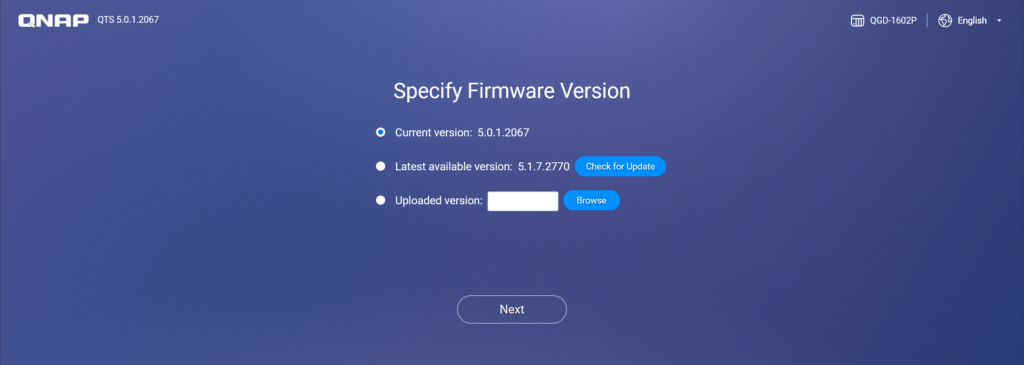

Jeśli jest to system QTS , możesz również wybrać wersję do zainstalowania.

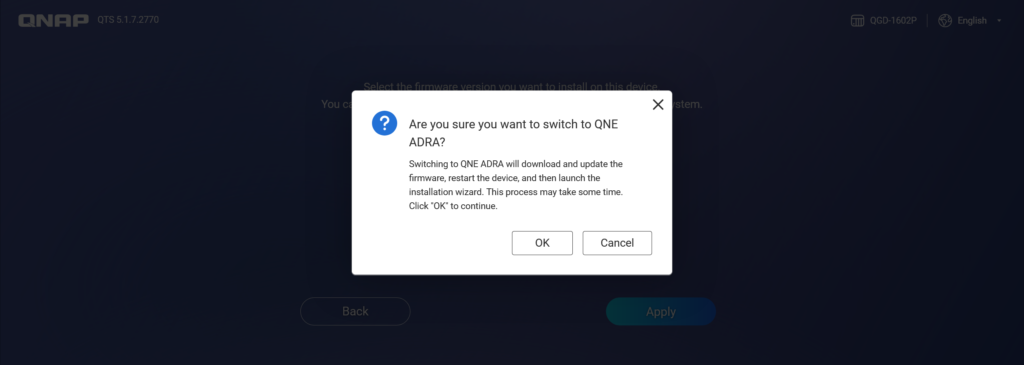

To jest opcja Przełącznik do interfejsu QNE ADRA , po wybraniu OK, potwierdzi proces instalacji i przystąpi do niego.

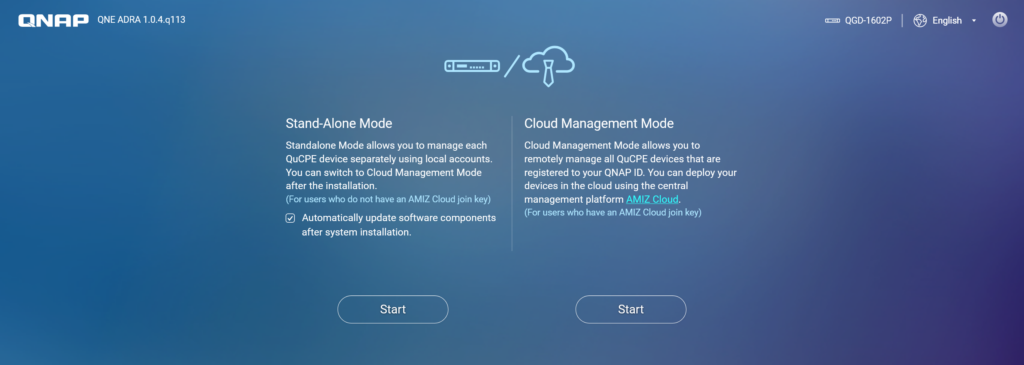

Ta jednostka może wybrać działanie w trybie samodzielnym lub trybie zarządzania w chmurze, w środowisku OT, wybierając tryb samodzielny może nadal łączyć się z siecią, więc w tym aktualizacje i funkcje alarmowe mogą działać, a zakładając, że polityka środowiska OT nie pozwala na połączenie z siecią zewnętrzną, lub wymaga połączenia z siecią zewnętrzną tylko podczas aktualizacji, zwykle zaleca się wybór trybu samodzielnego działania. Jeśli chodzi o tryb zarządzania w chmurze, jest wygodny dla personelu do zarządzania przez chmurę, wszystko wymaga użycia klucza dołączenia QNAP AMIZ cloud, i ma również odpowiednie mechanizmy Zabezpieczenia .

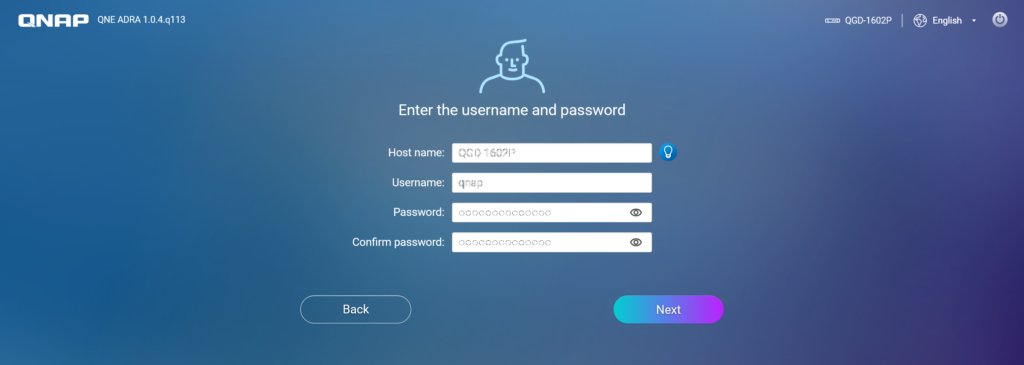

Po ustawieniu hasła konta, możesz rozpocząć konfigurację i korzystanie z instalacji.

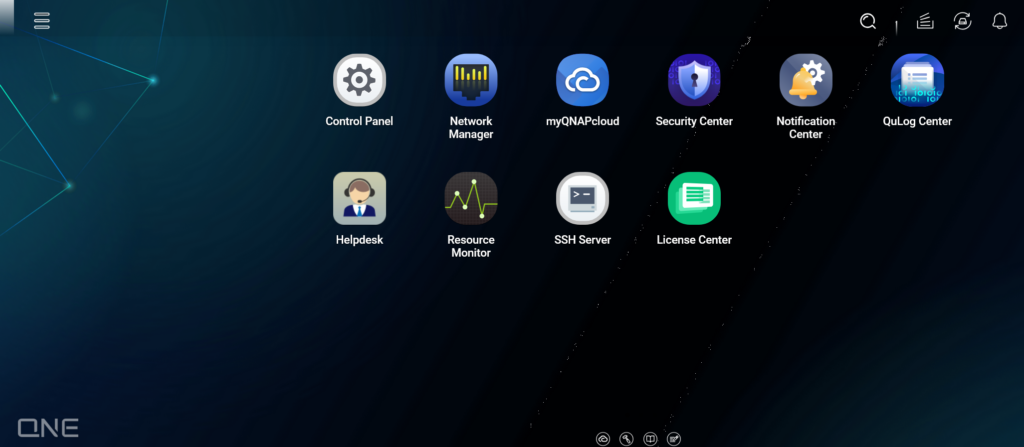

Domyślny interfejs zarządzania jednostką QGD.

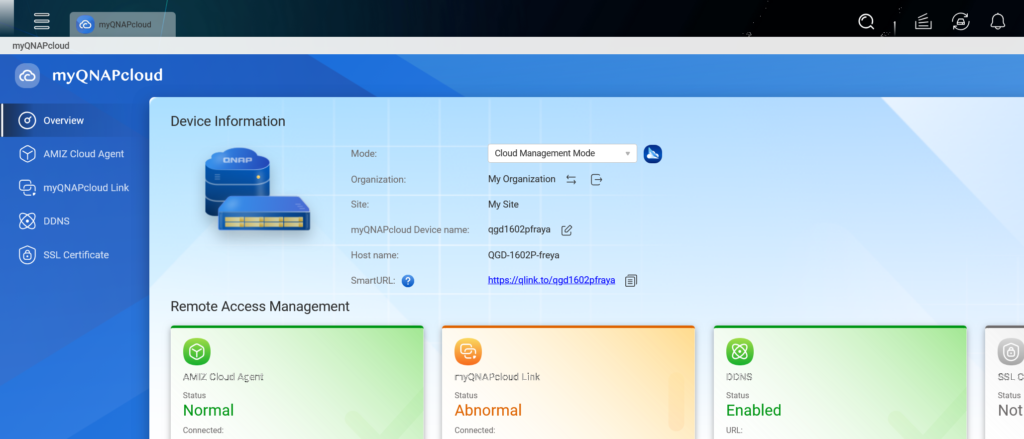

Kliknij myQNAPcloud , aby zobaczyć status mechanizmu połączenia w chmurze tej jednostki, jeśli nie chcesz korzystać z trybu zarządzania w chmurze, możesz również Przełącznik go z powrotem do trybu samodzielnego działania.

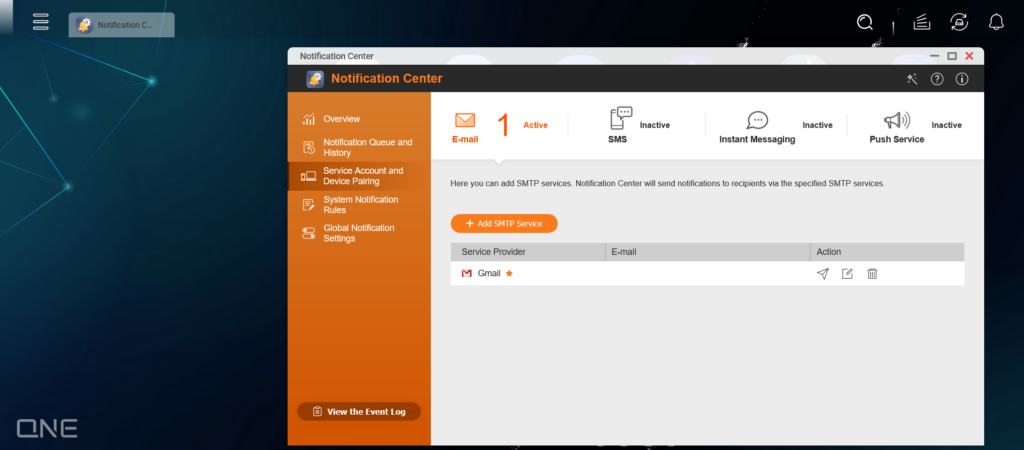

Podczas konfigurowania tego typu jednostki, najważniejszą rzeczą w środowisku OT jest funkcja alarmu Zabezpieczenia , więc możesz wybrać otrzymywanie powiadomień alarmowych systemu Zabezpieczenia przez e-mail lub SMS, IM, usługi Push na stronie internetowej.

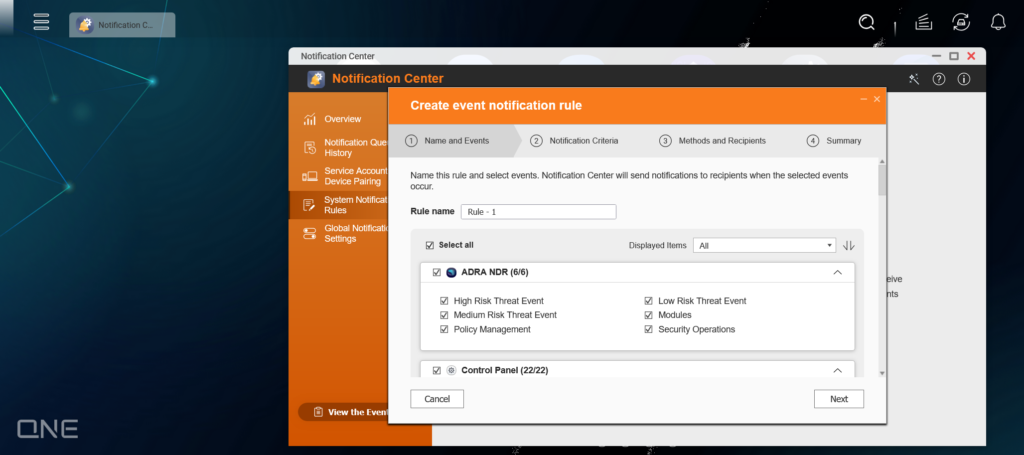

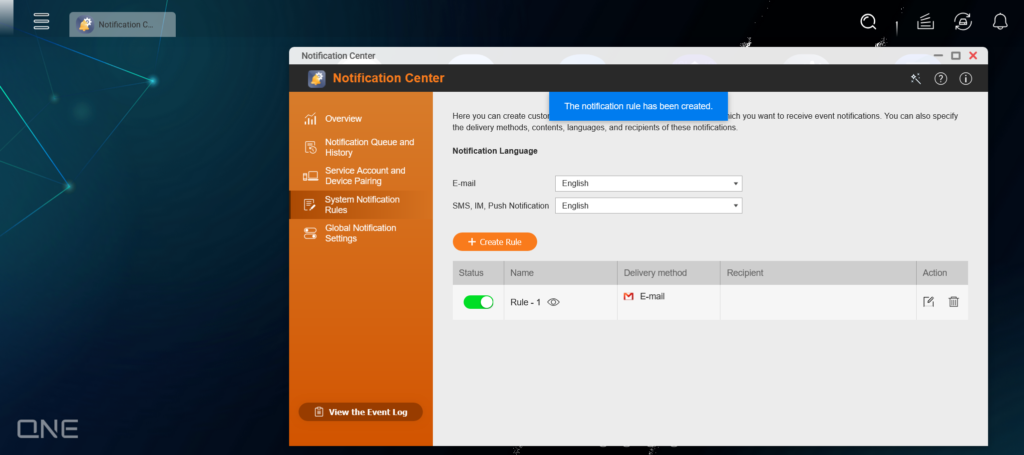

Po wybraniu metody powiadamiania, możesz ustawić zasady powiadamiania, zaleca się, aby zdarzenia zagrożeń wysokiego ryzyka były powiadamiane, inne informacje o średnim ryzyku, niskim ryzyku i inne, ustaw zasady powiadamiania w zależności od potrzeb.

Po skonfigurowaniu zasad alarmowych i e-maila odbiorcy, konfiguracja powiadomień jest zakończona.

Funkcje Przełącznik z funkcjami wykrywania złośliwego oprogramowania i monitorowania zachowań

1.Głębokie inspekcje pakietów (DPI)

Tradycyjne Przełącznik głównie obsługują wymiany Łączność sieciowa L3 lub L2, niezdolne do przeprowadzania głębokiej analizy protokołów przemysłowych lub warstw aplikacji. Jednak Przełącznik z funkcjami wykrywania złośliwego oprogramowania zwykle mają wbudowane silniki DPI, zdolne do porównywania podpisów złośliwego oprogramowania, produkt QNAP przyjmuje wbudowane funkcje ochrony Zabezpieczenia punktów końcowych ADRA NDR sieci, regularnie aktualizując dane , mogą wykonywać następujące zadania:

- Analizuj podpisy plików (podpisy złośliwego oprogramowania).

- Sprawdź, czy pakiety protokołów zawierają znane luki lub zachowania ataków.

DPI może wykrywać protokoły specyficzne dla przemysłu, jeśli zostaną znalezione podejrzane pakiety lub nieprawidłowe transmisje dane , wyzwoli alarmy lub przeprowadzi zaawansowane wykrywanie, zapobiegając rozprzestrzenianiu się złośliwych plików w obszarze OT.

2. Monitorowanie zachowań i identyfikacja urządzeń

Oprócz wykrywania złośliwego oprogramowania, Przełącznik może również przeprowadzać monitorowanie zachowań, takie jak:

- Monitorowanie statusu urządzenia: Wykrywanie nieprawidłowych zachowań Łączność sieciowa (takich jak nagły wzrost lub spadek ruchu, nieprawidłowe typy pakietów itp.) i raportowanie.

- Monitorowanie nieprawidłowych logowań i Uprawnienia użytkowników: Monitorowanie ciągłych nieudanych prób logowania lub nieprawidłowego źródła IP/konta użytkownika i wyzwalanie alarmów lub blokad.

3. Alarmy w czasie rzeczywistym i wizualizacja

Menedżerowie Łączność sieciowa przemysłowych często muszą mieć wgląd w status środowiska produkcyjnego w czasie rzeczywistym, więc Przełącznik z funkcjami alarmów w czasie rzeczywistym i wizualizacji dane są bardzo ważne:

- Powiadomienia o zdarzeniach w czasie rzeczywistym: Po wykryciu plików złośliwego oprogramowania lub nieprawidłowych logowań, natychmiast powiadom przez e-mail, SMS, oprogramowanie do komunikacji natychmiastowej IM lub PUSH na stronie internetowej, pozwalając menedżerom podjąć środki zaradcze w pierwszym momencie.

- Panel wizualizacji: Wyświetl status połączenia urządzenia, trendy ruchu i zdarzenia alarmowe w sposób graficzny, ułatwiając szybkie zidentyfikowanie podejrzanych obszarów.

4. Elastyczne wdrażanie i integracja

Środowiska OT są zwykle złożone w strukturze, a koszty przestojów systemu są wysokie. Przełącznik z funkcjami wykrywania złośliwego oprogramowania i monitorowania zachowań, jeśli są wdrażane lub integrowane w następujący sposób, mogą znacznie obniżyć próg wejścia:

- Integracja z istniejącym systemem: Kompatybilne z głównymi przemysłowymi protokołami komunikacyjnymi i starymi jednostkami, minimalizując potrzebę aktualizacji istniejących struktur Łączność sieciowa lub jednostek.

- Stopniowe wdrażanie: Może być wprowadzane najpierw z kluczowych punktów (takich jak instalacje o wysokich wymaganiach bezpieczeństwa), a następnie stopniowo rozszerzane na całą fabrykę.

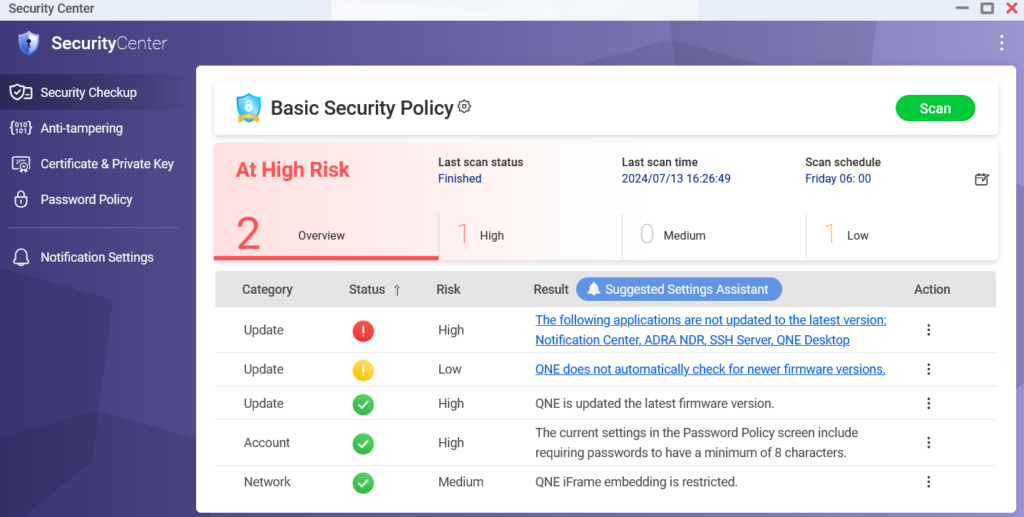

Po otwarciu strony systemu QGD Centrum Zabezpieczenia , możesz zobaczyć aktualny status ryzyka Zabezpieczenia swojego systemu, który dotyczy samej jednostki, a nie jednostki monitorowanej w środowisku OT, więc najpierw zmniejsz ryzyko jednostki tutaj zgodnie z zalecaną wartością systemu.

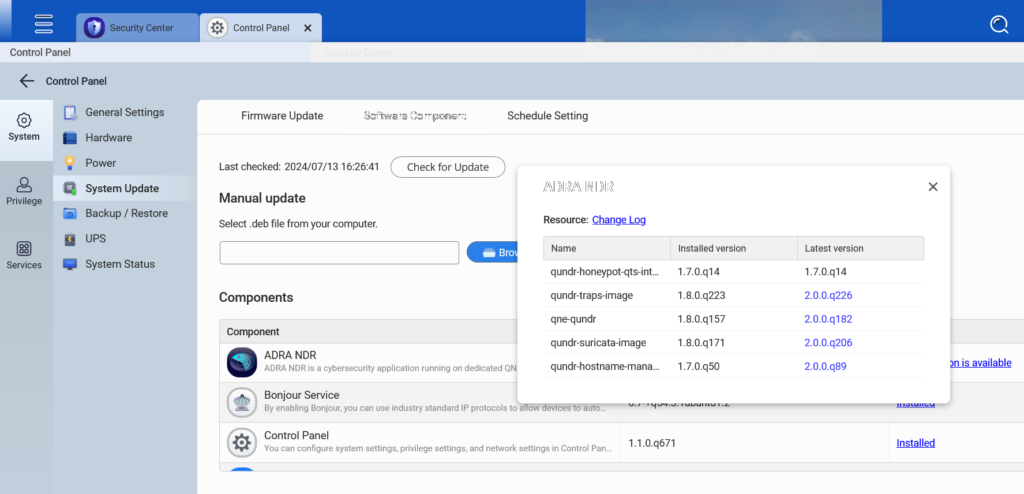

Z Panel sterowania QGD, możesz wybrać aktualizację całego oprogramowania związanego z funkcjami ochrony Zabezpieczenia punktów końcowych ADRA NDR Łączność sieciowa do najnowszej wersji jako priorytet.

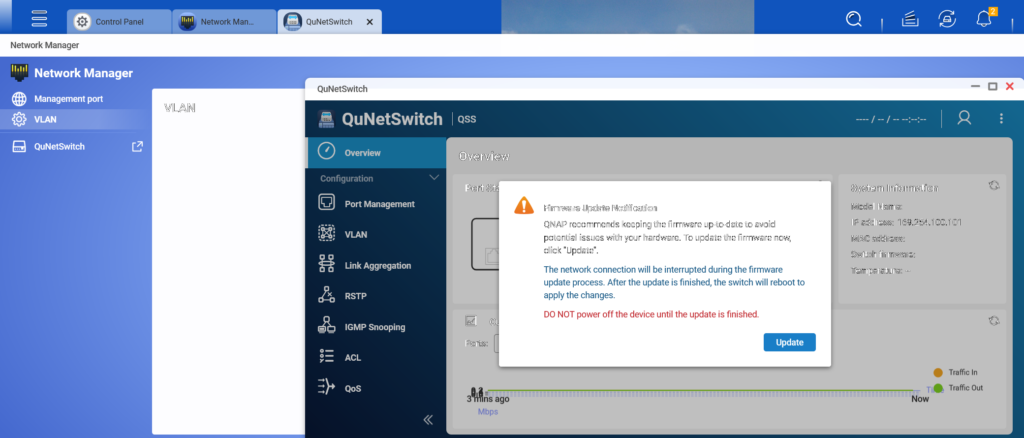

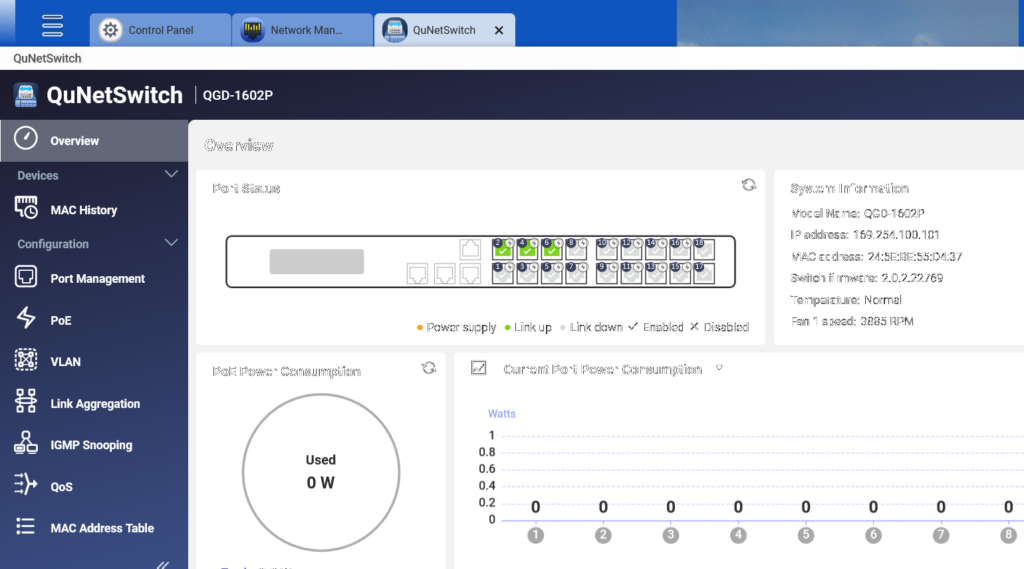

A najważniejszy QNE Zabezpieczenia Łączność sieciowa Przełącznik tej serii produktów, musi być zarządzany przez tego menedżera Łączność sieciowa Network Manager do zarządzania Przełącznik QNE, pamiętaj, że ta jednostka jest faktycznie złożona z Serwer NAS i Łączność sieciowa Przełącznik , więc Łączność sieciowa Przełącznik sama ma własne oprogramowanie systemu operacyjnego, które również wymaga aktualizacji.

W interfejsie systemu QuNetSwitch , możesz zobaczyć wskaźniki świetlne różnych punktów połączeń, lewa strona to personel zarządzający Łączność sieciowa zaznajomiony z używaniem zarządzania punktami połączeń, POE, VLAN i innymi standardowymi funkcjami ustawień Łączność sieciowa Przełącznik zarządzania siecią.

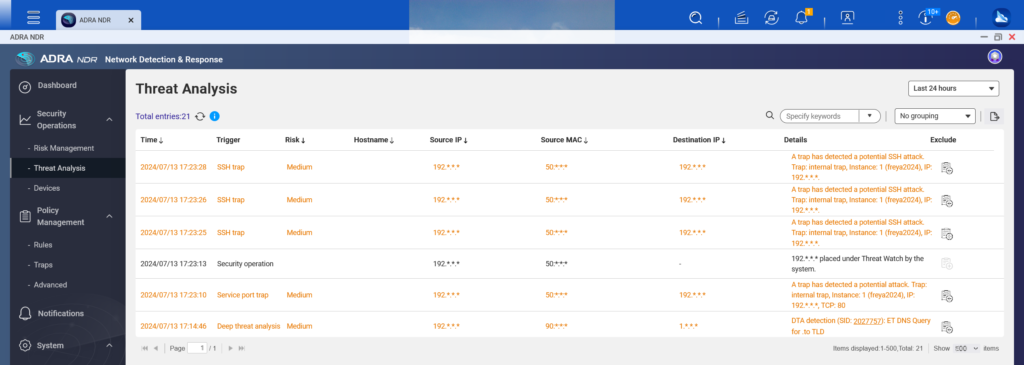

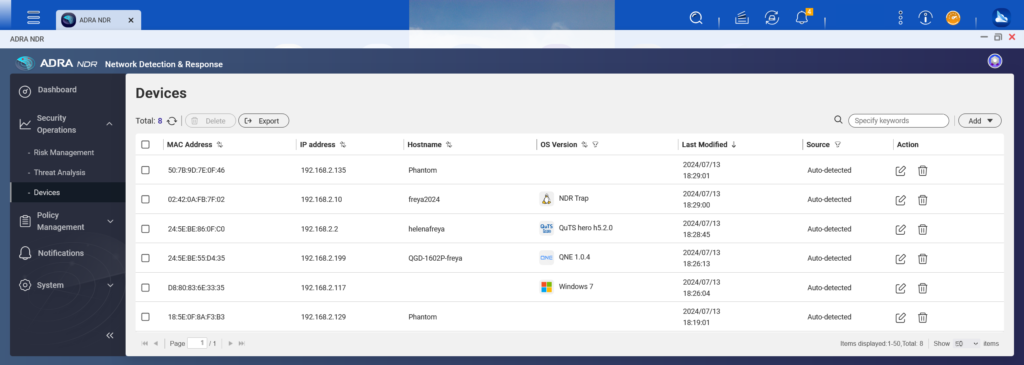

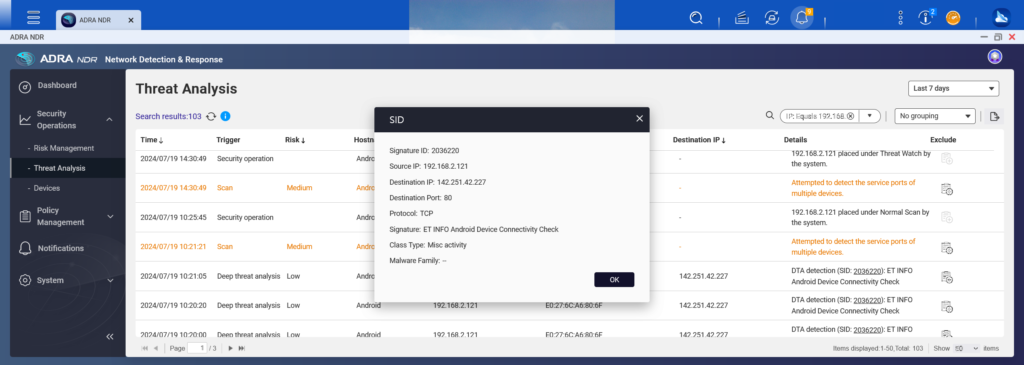

Kluczową funkcją tego produktu jest funkcja ochrony punktów końcowych ADRA NDR Łączność sieciowa , otwierając tę stronę, możesz wybrać kartę analizy zagrożeń, zdolną do rejestrowania działań złośliwego oprogramowania, logowań hakerów i Pomoc występujących w bieżącym środowisku OT Łączność sieciowa . Jeśli są normalne zachowania błędnie ocenione przez system, mogą być również wykluczone, zaleca się dokładną analizę.

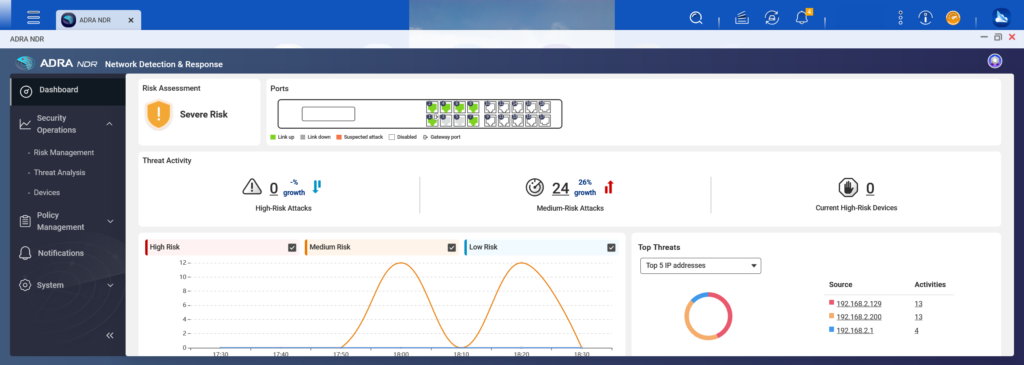

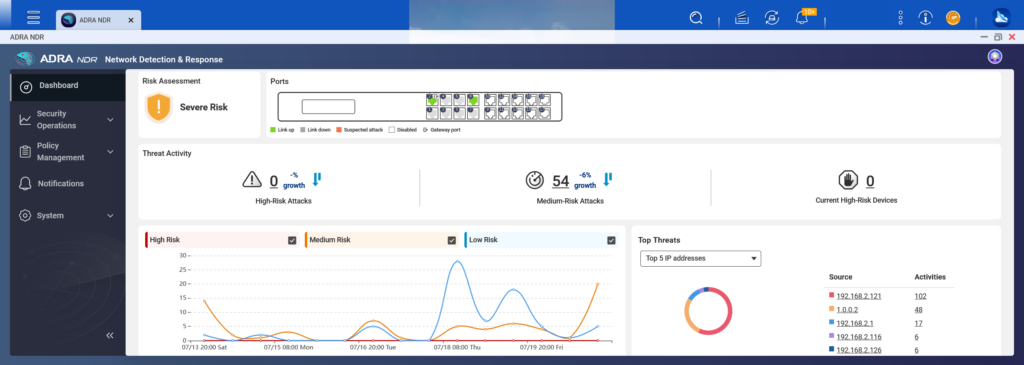

W zagrożeniach Zabezpieczenia , możesz również zobaczyć wizualne wykresy, wymieniające główne IP urządzeń zagrożeń i różne trendy ryzyka w sieci OT.

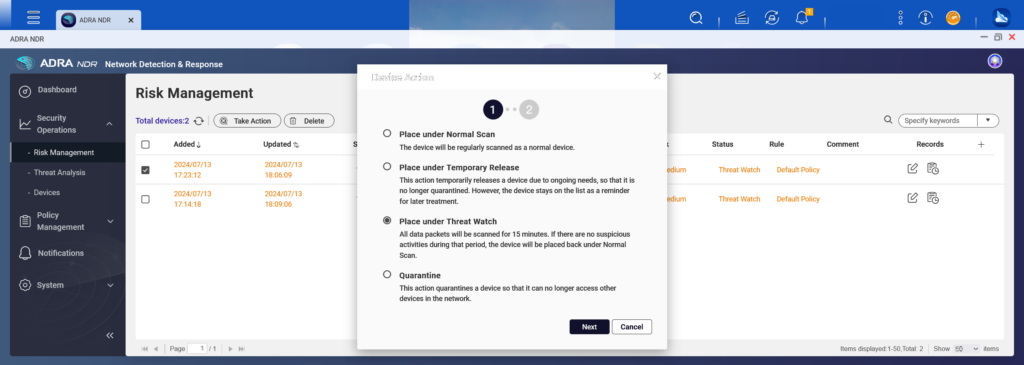

Dla zarządzania ryzykiem w środowisku OT, możesz wybrać kontynuowanie monitorowania lub izolowanie problematycznych urządzeń lub jednostek, aby uniknąć bocznych połączeń powodujących zagrożenia Zabezpieczenia Łączność sieciowa w środowisku OT.

W ADRA NDR , możesz zobaczyć wymienioną listę jednostek i ustawić dla nich różne działania.

W analizie zagrożeń Zabezpieczenia , możesz poznać dane zagrożeń tej jednostki OT.

Wizualizowane dane mogą być śledzone długoterminowo.

Kluczowe mechanizmy ochrony zapewnione dla obszaru OT

1. Zapobieganie manipulacji złośliwym oprogramowaniem i rozprzestrzenianiu się bocznemu

Ze względu na wysokie wymagania stabilności systemów OT, jeśli zostaną zaatakowane przez ransomware, trojany lub robaki, nie tylko spowoduje to paraliż linii produkcyjnej, ale także prowadzi do ryzyka Zabezpieczenia i strat.

- Przechwytywanie złośliwego oprogramowania: Przełącznik z wbudowanymi funkcjami wykrywania złośliwego oprogramowania mogą przechwytywać złośliwe pliki, zanim zostaną przesłane do jednostek końcowych, zapobiegając ich rozprzestrzenianiu się na całą sieć fabryki Łączność sieciowa .

- Szybkie raportowanie incydentów: Gdy zostaną wykryte podejrzane pliki lub połączenia, system może natychmiast zgłosić to menedżerom, poprawiając czas reakcji na zagrożenia.

2. Zapobieganie nieautoryzowanemu Licencja lub złośliwym logowaniom

Jeśli jednostki w systemie OT zostaną zalogowane przez hakerów, konsekwencje są niewyobrażalne.

- Monitorowanie zachowań logowania: Poprzez Przełącznik głęboką obserwację ruchu i warstw pakietów, może skutecznie identyfikować nieprawidłowe zachowania logowania (takie jak nietypowe IP, nieprawidłowe zachowanie skanowania punktów połączeń na dużą skalę lub zbyt wiele prób wprowadzenia błędnych haseł).

3. Poprawa ogólnej widoczności i zgodności Zabezpieczenia

Wprowadzenie Przełącznik z funkcjami wykrywania złośliwego oprogramowania i monitorowania zachowań, oprócz skutecznego wzmocnienia ochrony Zabezpieczenia , również Pomoc producentom lepsze przestrzeganie różnych wymagań zgodności przemysłowej Zabezpieczenia (takich jak IEC 62443).

- Funkcje rejestrowania i audytu: Przełącznik mogą dostarczać pełne raporty o ruchu i zdarzeniach alarmowych, pozwalając menedżerom i audytorom śledzić ważne działania Łączność sieciowa , poprawiając zgodność przy wprowadzaniu ISO 27001 lub przeprowadzaniu audytów wewnętrznych, audytów zewnętrznych przez strony trzecie lub audytów Zabezpieczenia łańcucha dostaw.

4. Praktyczne zalecenia dotyczące wprowadzenia

Identyfikacja kluczowych zasobów i obszarów wysokiego ryzyka

Zwykle najpierw identyfikujemy kluczowe jednostki (takie jak jednostki sterowania linią produkcyjną, kluczowe serwery) i punkty, które mogą być zagrożone przez połączenia zewnętrzne w obszarze OT, priorytetowo wprowadzając lub zastępując wysokie pozycje ryzyka Przełącznik , innymi słowy, zastąpienie tradycyjnych Przełącznik jednostkami QDP-1602P jest bardzo praktyczne, zwiększając ochronę jednostek OT bez wpływu na działanie istniejących jednostek, jednocześnie monitorując ruch i zachowania, rejestrując, pomagając w przyszłej zgodności Zabezpieczenia , zmniejszając obciążenie personelu zarządzającego siecią.

Stopniowe wdrażanie i weryfikacja

Można najpierw wdrożyć w małych ilościach w środowiskach produkcyjnych lub testowych, obserwując jego wpływ na ruch, wydajność i stabilność; po potwierdzeniu, że funkcje monitorowania, wykrywania i alarmowania są poprawne, następnie stopniowo rozszerzać na cały obszar OT.

Dobre zarządzanie dziennikami i proces reagowania na alarmy

Nawet przy zaawansowanych funkcjach wykrywania złośliwego oprogramowania i monitorowania zachowań, bez jasnych procesów obsługi alarmów i odpowiednich narzędzi do zarządzania i analizy dzienników, nadal nie można osiągnąć maksymalnego efektu.

Współpraca z działami IT

Chociaż wymagania OT i IT nie są całkowicie takie same, takie jak OT zwykle dąży do stabilności, nie chcąc zbyt wielu aktualizacji systemu lub złożonych wprowadzeń środowiskowych, wpływających na obszar roboczy OT, większość sytuacji OT nie pozwala na przestoje. IT, z drugiej strony, będzie wymagać bardziej terminowych aktualizacji, z mniejszą ilością rozłączeń użytkowników końcowych lub ponownych uruchomień, które są bardziej akceptowalne, ale OT jest inne.

W środowisku komputerów przemysłowych OT, tradycyjne Przełącznik głównie odgrywają rolę transmisji dane , podczas gdy dzisiejsze zagrożenia Zabezpieczenia stają się coraz bardziej złożone, jeśli warstwa jednostki i warstwa Łączność sieciowa mogą wprowadzić Przełącznik z funkcjami wykrywania złośliwego oprogramowania i monitorowania zachowań instalacyjnych, znacznie wzmocni to zdolności obronne przed atakami ransomware, trojanami, nieautoryzowanym dostępem Licencja i innymi zagrożeniami.

Ten typ Przełącznik może zacząć od najbardziej podstawowego wykrywania pakietów i porównania zachowań, w połączeniu z alarmami w czasie rzeczywistym i wizualizowanymi informacjami, zapewniając lepszą ochronę Zabezpieczenia dla środowiska OT w porównaniu do przeszłości, co jest zaletą produktów serii QNAP QGD.