Gdy dane szybko się gromadzi, użytkownicy często przechowują duże ilości dokumentów, obrazów, film lub wiadomości e-mail na Serwer NAS. Jednak tradycyjne struktury folderów lub metody wyszukiwania oparte na słowach kluczowych często zawodzą w dokładnym odnalezieniu potrzebnych plików. Aby rozwiązać ten problem, narzędzie wyszukiwania, które rozumie treść i szybko lokalizuje pliki, staje się niezbędne, a Qsirch to inteligentna wyszukiwarka stworzona właśnie do tego.

Oprócz używania słów kluczowych lub metadanych, takich jak nazwy plików, zawartość, daty modyfikacji, nazwiska autorów i inne czynniki, aby szybko znaleźć odpowiednie pliki i dokumenty, dodano teraz funkcję semantycznego wyszukiwania opartego na sztucznej inteligencji. Dzięki tej funkcji użytkownicy mogą po prostu wpisać opis zdjęcia, na przykład „szczeniak biegnący po trawie” i znaleźć wszystkie powiązane obrazy.

Ten rok oznacza przełomową aktualizację, która wspiera technologię wyszukiwania AI Retrieval-Augmented Generation (RAG) napędzaną generatywnymi możliwościami dużych modeli językowych (LLM). Pomaga Pomoc przedsiębiorstwom dokładniej i efektywniej wydobywać kluczowe informacje z ogromnych zbiorów dane przechowywanych na Serwer NAS. Nie tylko szybko identyfikuje najbardziej odpowiednie treści dla Twoich potrzeb, ale także przyspiesza podejmowanie decyzji, optymalizuje procesy pracy i w pełni uwalnia prawdziwą wartość danych.

Dziś pokażemy, jak używać Qsirch z ChatGPT i wyszukiwaniem RAG, aby przekształcić Serwer NAS w doradcę wiedzy dla Systemu Zarządzania Informacjami Zabezpieczenia (ISMS).

Zainstaluj Qsirch Inteligentne Wyszukiwanie AI

Przejdź do AppCenter, kliknij Narzędzia w QNAP Store i znajdź Qsirch, aby go zainstalować.

Interfejs Qsirch pojawia się jak pokazano poniżej, kliknij ikonę RAG po prawej stronie paska wyszukiwania.

Następnie kliknij Przejdź do ustawień RAG, aby je skonfigurować.

Obsługuje OpenAI ChatGPT, Google Gemini, Microsoft Azure OpenAI i inne modele LLM zgodne z OpenAI API, takie jak DeepSeek i xAI Grok. Możesz swobodnie wybierać modele AI i integrować je z funkcją wyszukiwania AI zgodnie ze swoimi potrzebami.

Następnie przedstawimy, jak ubiegać się o klucze API dla OpenAI i Google Gemini.

Uzyskaj Klucz API OpenAI

Zaloguj się do Platforma OpenAI za pomocą konta ChatGPT, a następnie kliknij Start building (Rozpocznij tworzenie).

OpenAI najpierw poprosi Cię o utworzenie organizacji. Wprowadź nazwę swojej organizacji, wybierz opis najlepiej odpowiadający Twoim umiejętnościom technicznym i kliknij Create organization (Utwórz organizację).

Gdy zobaczysz ekran zaproszenia zespołu, kliknijZaproszę mój zespół później. Zawsze możesz zaprosić członków później, jeśli zajdzie taka potrzeba.

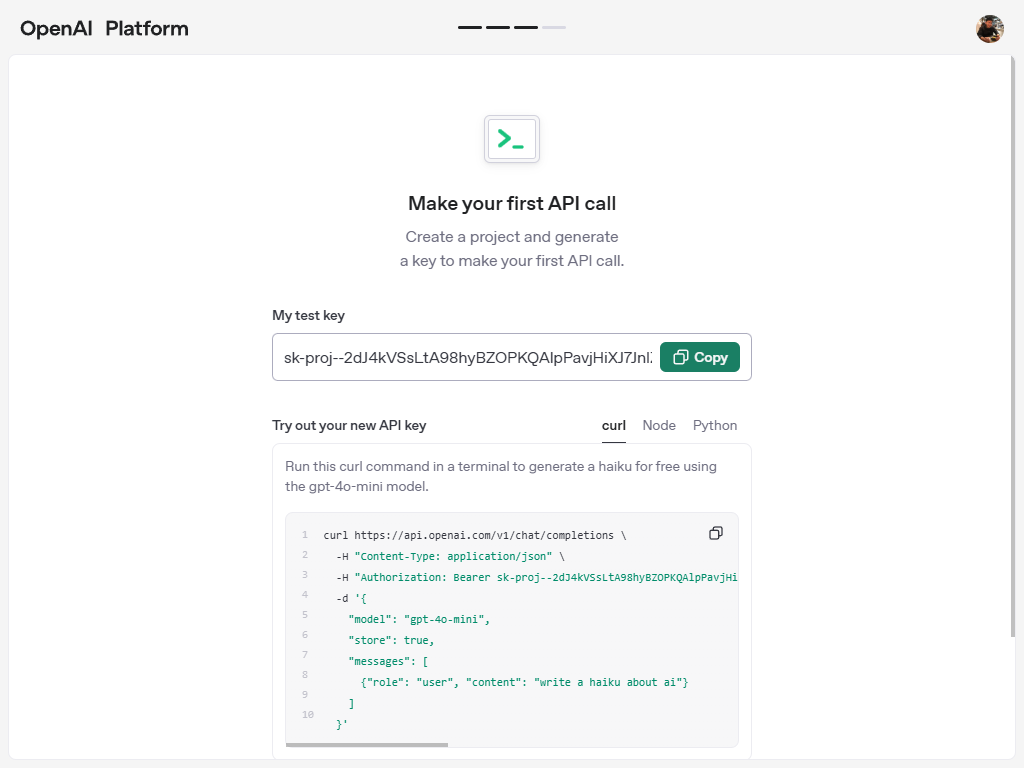

Następnie nazwij swój klucz API i projekt, a potem kliknijGenerate API Key (Generuj Klucz API).

Skopiuj klucz i przechowuj go w bezpiecznym miejscu. Po zamknięciu okna nie będzie można go ponownie wyświetlić.

Zgodnie z FAQ dotyczące wykorzystania danych w usługach konsumenckich, dane przesłane lub wygenerowane za pomocą API, ChatGPT Team i ChatGPT Enterprise nie będą domyślnie wykorzystywane przez OpenAI do trenowania modeli.

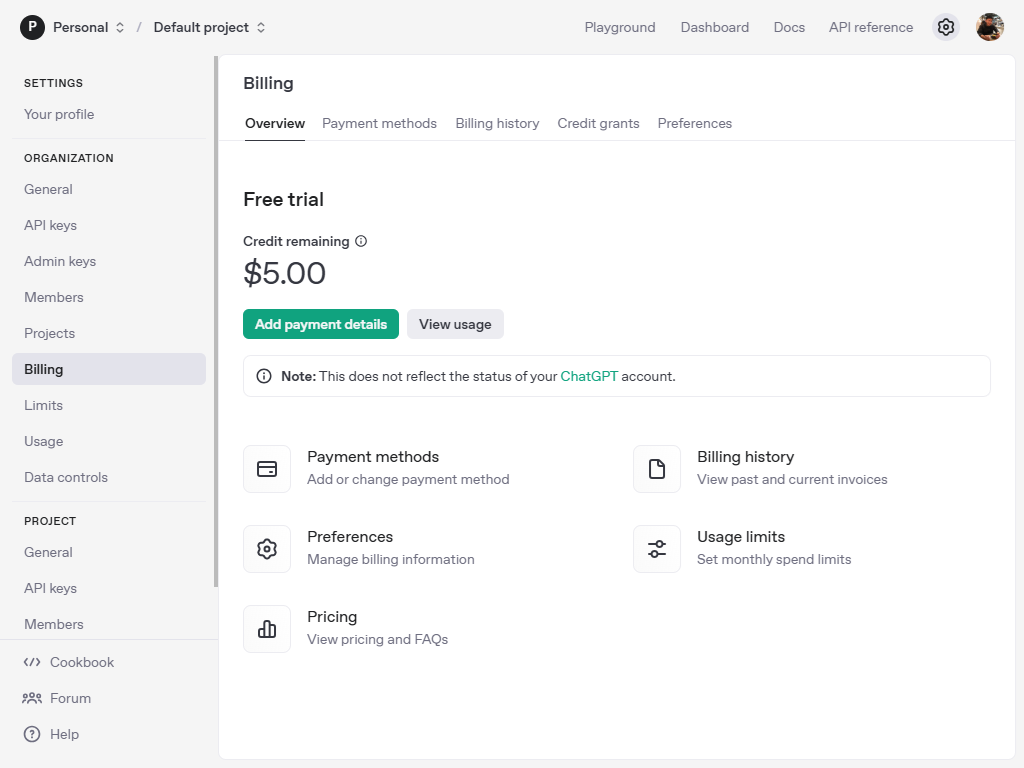

Jednak nadal musisz dodać informacje o płatności, aby móc normalnie korzystać z klucza. Kliknij Add payment details (Dodaj szczegóły płatności).

Wprowadź informacje o swojej karcie kredytowej i adres rozliczeniowy, a następnie kliknij Continue (Kontynuuj).

Skonfiguruj ustawienia płatności, w tym minimalny wydatek w wysokości 5 USD oraz opcję włączenia automatycznego doładowania. Następnie kliknij Continue (Kontynuuj).

Po zweryfikowaniu poprawności wszystkich informacji kliknij Confirm payment (Potwierdź płatność).

W tym momencie klucz API, o który się ubiegaliśmy, jest gotowy do użycia.

Uzyskaj Klucz API Gemini

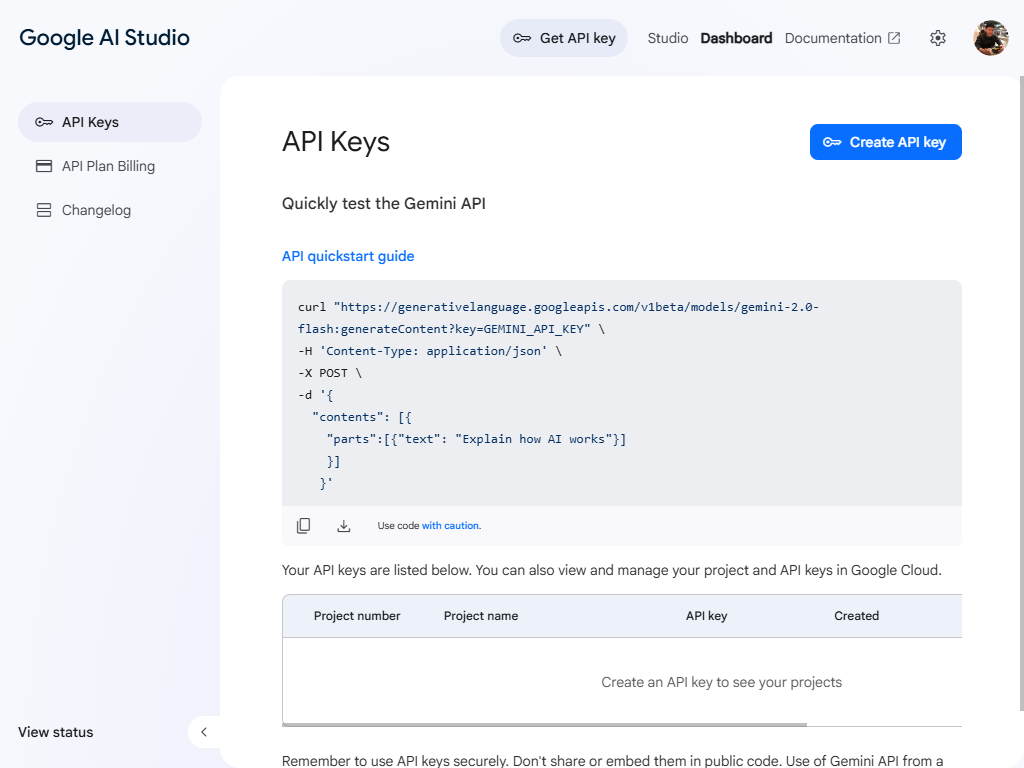

Po zalogowaniu się za pomocą konta Google przejdź do Google AI Studio, a następnie kliknij Get API key (Uzyskaj Klucz API), aby złożyć wniosek.

Kliknij Create API key (Utwórz Klucz API), aby wygenerować swój klucz.

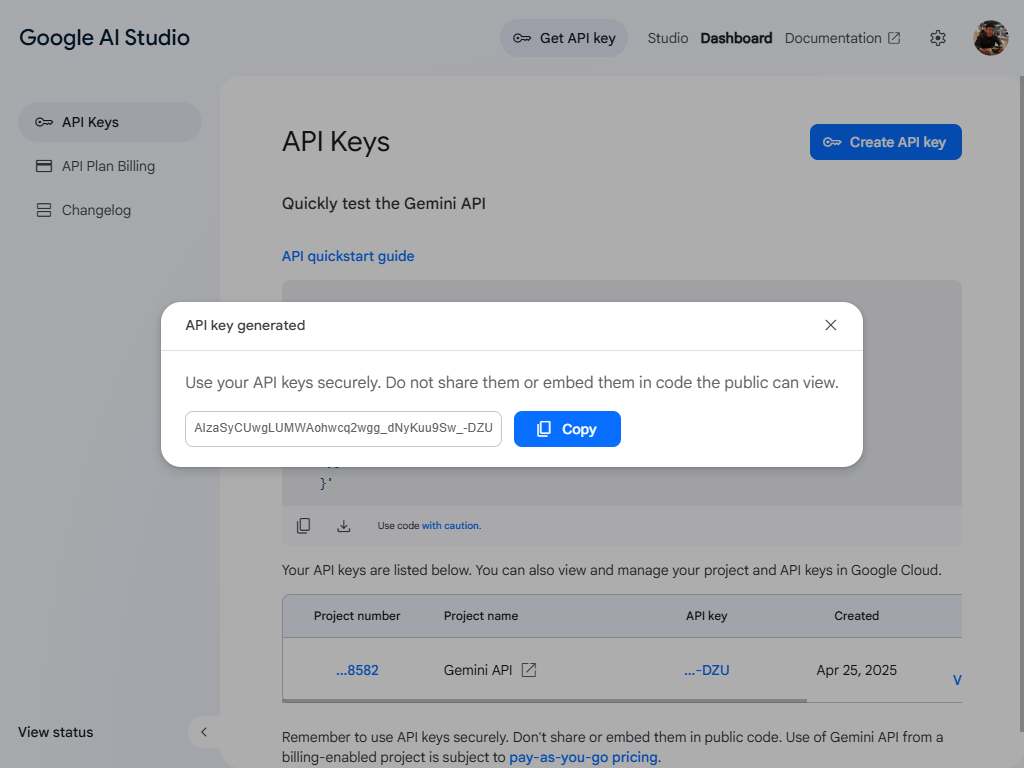

Możesz wybrać utworzenie klucza API w nowym projekcie lub istniejącym projekcie.

Skopiuj klucz i przechowuj go w bezpiecznym miejscu. Po zamknięciu okna nie będzie można go ponownie wyświetlić.

Zgodnie z Dodatkowe warunki korzystania z Gemini API, korzystając z darmowych usług oferowanych w Google AI Studio i Gemini API, Google wykorzystuje przesłane treści oraz wygenerowane odpowiedzi do świadczenia, ulepszania i rozwijania produktów i usług Google, a także technologii uczenia maszynowego. Nie przesyłaj żadnych wrażliwych, poufnych ani osobistych informacji podczas korzystania z tych darmowych usług.

Ustawienie Qsirch dla wyszukiwania RAG

Kontynuuj, aby zakończyć ustawienia LLM i wybierz OpenAI jako dostawcę. Po wprowadzeniu klucza API możesz wybrać model językowy.

Jak wybrać model OpenAI odpowiedni dla Ciebie

- GPT-4 (Wkrótce zostanie wycofany): Jako pierwszy multimodalny model językowy zdolny do przetwarzania tekstu, obrazów i film, GPT-4 był szeroko stosowany w różnych branżach. Jednak OpenAI ogłosiło, że wsparcie dla GPT-4 zakończy się 30 kwietnia 2025 r., a zostanie zastąpiony przezGPT-4omodel.

- GPT-4 Turbo: GPT-4 Turbo to zoptymalizowana wersja GPT-4, która zachowuje potężne możliwości, jednocześnie koncentrując się na poprawie efektywności i obniżeniu kosztów użytkowania.

- GPT-4o: GPT-4o jest obecnie domyślnym modelem w ChatGPT, znacznie przewyższającym GPT-4 w wielu modalnościach przetwarzania dane, takich jak tekst, głos i obrazy.

- GPT-4o mini: Jako uproszczona wersja GPT-4o, ten model jest domyślny dla użytkowników niezalogowanych do ChatGPT, umożliwiając im również korzystanie z ulepszonych możliwości przetwarzania tekstu i obrazów oraz szybszych czasów odpowiedzi.

Zalecamy korzystanie z GPT-4o lub GPT-4o mini. Kliknij Weryfikuj, aby potwierdzić, czy Twój klucz API jest ważny. Jeśli weryfikacja się nie powiedzie, wróć i sprawdź, czy informacje rozliczeniowe OpenAI zostały poprawnie skonfigurowane.

Możemy dostosować zakres wyszukiwania dane, klikając Dodaj.

Przykład scenariusza: Korzystanie z dokumentów związanych z systemem zarządzania informacjami Zabezpieczenia przedsiębiorstwa (ISMS), zgodnym ze standardem ISO/IEC 27001, przechowywanych na Serwer NAS. Dokumenty te obejmują wszystkie aspekty ISMS:

- Polityka Zabezpieczenia informacji: Formalne oświadczenie dotyczące ogólnych celów i zasad organizacji w zakresie Zabezpieczenia informacji.

- Procedury: Szczegółowe opisy określające kroki i odpowiedzialności dla konkretnych działań lub procesów związanych z Zabezpieczenia informacji.

- Instrukcje operacyjne: Wytyczne operacyjne i wymagania Zabezpieczenia dla określonego sprzętu, systemów lub zadań.

- Listy formularzy: Listy formularzy używanych do rejestrowania i zarządzania informacjami związanymi z ISMS.

- Rejestry: Dowody i historyczne dane wygenerowane w wyniku realizacji działań związanych z ISMS.

Wyszukiwanie RAG koncentruje się na najnowszych odpowiednich plikach przechowywanych na Serwer NAS, pobierając je w czasie rzeczywistym i przesyłając do chmury w celu analizy, aby zapewnić aktualność i dokładność informacji.

Wybierz określone foldery do uwzględnienia w wyszukiwaniu i kliknij Zastosuj.

Możesz również wybrać formaty plików do analizy w zależności od swoich potrzeb, w tym Word, Excel, PowerPoint, TXT, E-mail oraz PDF, a następnie kliknąć Zastosuj.

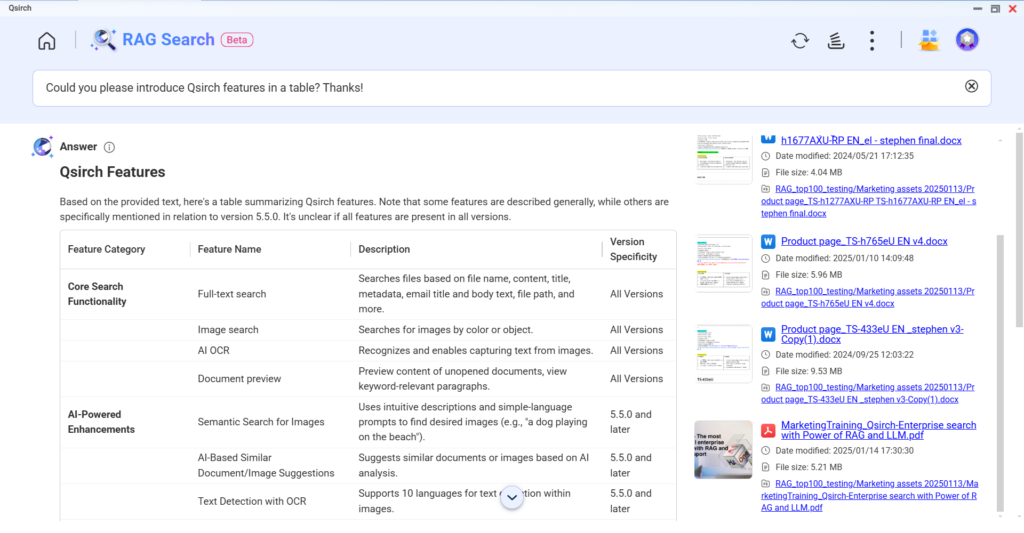

Następnie przejdź do Qsirch i kliknij ikonę RAG obok paska wyszukiwania, aby rozpocząć korzystanie z wyszukiwania RAG, wpisując słowo kluczowe.

Zbudowaliśmy dedykowaną bazę wiedzy ISMS dostosowaną do potrzeb przedsiębiorstw. Gdy organy certyfikujące przeprowadzają coroczne audyty zewnętrzne, wyszukiwanie RAG służy jako nasz najlepszy konsultant ds. zarządzania informacjami Zabezpieczenia.

Symulowany scenariusz audytu

Audytor: W jaki sposób Twoja organizacja zapewnia skuteczność i przestrzeganie polityk oraz procedur dotyczących informacji Zabezpieczenia?

- Audytor sprawdzi, czy masz jasno określone i wykonalne polityki oraz procedury dotyczące informacji Zabezpieczenia, a także czy są one skutecznie wdrażane.

- Mogą zapytać, w jaki sposób komunikujesz lub promujesz te polityki i procedury, jak monitorujesz zgodność wśród pracowników oraz jak postępujesz w przypadku naruszeń.

To, co może wydawać się zwykłym pytaniem, może być w rzeczywistości psychicznie przytłaczające. Nawet jeśli odpowiedź pochodzi bezpośrednio od CISO, udzielenie dobrze sformułowanej i przekonującej odpowiedzi może być dużym wyzwaniem.

Nie spiesz się, nie panikuj, nie bój się. Zobacz, jak wyszukiwanie RAG może przyjść z pomocą.

Identyfikuje również najbardziej odpowiednie dokumenty, aby skutecznie wspierać weryfikację i konsolidację dane.

W zaledwie kilka sekund wyszukiwanie RAG Pomoc pozwala nam podejść do problemu z perspektywy takich aspektów jak audyty wewnętrzne i działania naprawcze, przegląd zarządzania, szkolenia i świadomość, zarządzanie ryzykiem informacji Zabezpieczenia oraz alokacja zasobów, aby zapewnić skuteczność i zgodność naszych polityk oraz procedur dotyczących informacji Zabezpieczenia.

Umożliwia nam to odpowiadanie na pytania audytowe w sposób profesjonalny i oparty na dowodach, zmniejszając ryzyko niespójności między wyjaśnieniami ustnymi, dokumentacją pisemną a rzeczywistymi działaniami wynikającymi z nerwowości.

Eleganckie, naprawdę eleganckie.

Chociaż duże modele językowe są potężne, nadal cierpią na pewne poważne wady w zastosowaniach rzeczywistych.

- Ograniczenia i przestarzałość wiedzy: Model nie posiada świadomości nowych informacji ani wydarzeń, które miały miejsce po dacie zakończenia jego treningu, co może prowadzić do nieaktualnych lub niedokładnych odpowiedzi.

- Generowanie fałszywych informacji (halucynacje): Nawet jeśli model nie posiada wystarczającej wiedzy w danej dziedzinie, może pewnie generować wymyślone odpowiedzi, co utrudnia użytkownikom rozróżnienie między prawdziwymi a fałszywymi informacjami.

- Niezdolność do dostępu i wykorzystania zewnętrznej wiedzy: Model polega na swojej wewnętrznej, sparametryzowanej wiedzy do generowania odpowiedzi i nie może bezpośrednio uzyskać dostępu ani wykorzystać zewnętrznych źródeł dane. Ogranicza to jego zastosowanie w scenariuszach specyficznych dla danej dziedziny lub podczas pracy z prywatnymi dane.

Pojawienie się technologii RAG dostarczyło niezwykle wartościowego rozwiązania tych problemów.

Przed wygenerowaniem odpowiedzi RAG najpierw pobiera odpowiednie informacje z zewnętrznej bazy wiedzy i włącza pobrane treści do wejściowego promptu modelu. Dzięki temu podejściu model jest w stanie generować odpowiedzi na podstawie aktualnej dane i wiedzy specyficznej dla danej dziedziny, co nie tylko poprawia dokładność, ale także skutecznie zmniejsza ryzyko halucynacji.

Wykorzystaj Qsirch Wyszukiwanie RAG

Przechowywanie dane na Serwer NAS dla wyszukiwania RAG oferuje wiele korzyści. Ponieważ wszystkie dane znajdują się na Twoim własnym sprzęcie, zachowujesz pełną kontrolę nad mechanizmami dostępu i ochrony. W porównaniu do przechowywania wrażliwych informacji na serwerach chmurowych stron trzecich, Serwer NAS zapewnia bardziej bezpośrednie i dostosowane środki Zabezpieczenia, takie jak ścisła kontrola dostępu, izolacja sieciowa, a nawet ochrona fizyczna.

Poprzez wdrożenie szyfrowania dane, regularnych kopii zapasowych i odzyskiwania danych dostosowanego do Twoich potrzeb, ryzyko naruszeń lub utraty dane może zostać znacząco zmniejszone, zapewniając, że poufne informacje przedsiębiorstwa są bezpiecznie i niezawodnie wykorzystywane w aplikacjach RAG.

To wszystko na dzisiejsze udostępnienie. Dziękujemy za uwagę.