W dziedzinie wojskowej, „Obrona w Głębi (DiD)” jest znana również jako „odporna obrona” lub „warstwowa obrona”. Wykorzystuje ona kompleksową i wielowarstwową strategię obrony lub ataki prewencyjne, nie aby bezpośrednio zapobiec postępowi wroga, ale aby opóźnić jego postęp. Strategia ta działa poprzez poświęcenie niektórych obszarów, aby zyskać czas i zmusić wroga do wydania większych zasobów, co sprawia, że jego atak traci przewagę, zmuszając go do wycofania się do pierwotnej pozycji startowej, a nawet dając naszej stronie możliwości do kontrataku i odwrócenia sytuacji.

Chociaż dzisiaj dla większości ludzi na świecie wielkoskalowe wojny wydają się odległe, zasady Obrony w Głębi są szeroko stosowane w wielu dziedzinach pozawojskowych, szczególnie w obszarach związanych z Zabezpieczenia, w tym w elektrowniach jądrowych i bezpieczeństwie informacji. Oznacza to wdrażanie wielu zabezpieczeń, aby zapobiec wypadkom, oraz podejmowanie różnych środków w celu zmniejszenia strat po wypadkach.

W miarę jak przedsiębiorstwa i organizacje rozszerzają skalę swojej infrastruktury IT, strategie Obrony w Głębi stają się jeszcze ważniejsze. Jako wiodąca marka w dziedzinie technologii Pamięć masowa, QNAP przeszła wiele lat rozwoju i zapewnia kompleksowe kontrole Zabezpieczenia. Od „kontroli zarządzania Zabezpieczenia” po „kontrolę fizyczną Zabezpieczenia” i „kontrolę techniczną Zabezpieczenia”, QNAP oferuje kompleksowe rozwiązanie, które obejmuje ochronę połączeń, pułapkę na zagrożenia, ochronę Uprawnienia, ochronę transmisji, ocenę Zabezpieczenia i odzyskiwanie po katastrofie.

|

| Wbudowany system | Instalacja pakietu oprogramowania |

|

Ochrona połączeń |

| |

|

Pułapka na zagrożenia |

| |

|

Ochrona Uprawnienia |

| |

|

Ochrona transmisji |

| |

|

Zabezpieczenia ocena |

|

|

|

Odzyskiwanie po awarii |

|

|

[Warstwa 1] Ochrona połączenia: QVPN, QuWAN, QuFirewall

Kiedy użytkownicy łączą się zdalnie ze swoim QNAP Serwer NAS, pierwszym krokiem w bezpiecznej i efektywnej ochronie informacji jest zabezpieczenie połączenia i transmisji plików przez sieć.

QVPN Usługa: Bezpieczny i pewny transfer plików

VPN zapewnia Zabezpieczenia dostępu do zasobów sieciowych i usług w publicznych sieciach oraz zapobiega przechwytywaniu ruchu sieciowego. Usługa QVPN integruje funkcjonalności serwera VPN i klienta VPN, aby umożliwić połączenia z zdalnymi serwerami lub ułatwić dostęp do treści lub usług za pośrednictwem klienta VPN dostawców. Usługa QVPN wspiera otwartoźródłową usługę OpenVPN i integruje się z popularnymi usługami OpenVPN na rynku, takimi jak ExpressVPN™, NordVPN®, Surfshark®, Astrill®, itp., aby zapewnić bardziej zróżnicowane opcje połączeń VPN w celu zapewnienia bezpiecznej wirtualnej sieci prywatnej.

Poprzez konfigurację urządzeń QNAP za pomocą Usługi QVPN, można połączyć się z zdalnymi serwerami VPN, czyniąc dostęp do zdalnych zasobów bardziej bezpiecznym i eliminując ograniczenia geograficzne. Połączenie może być również dalej ustawione jako domyślna brama dla urządzeń QNAP, przekierowując cały wychodzący ruch sieciowy do VPN. Klient urządzenia QVPN obsługuje protokoły QBelt i inne oraz może łączyć się z urządzeniami QNAP przez VPN. Logi połączeń są przechowywane do przeglądania historycznego użytkowania dane, a wbudowana funkcja testu prędkości może Pomoc ocenić prędkości połączeń VPN.

QuWAN: Budowanie nowej zwinnej architektury IT dla małych i średnich przedsiębiorstw

Zdefiniowana programowo sieć (SDN) zmieniła sposób kontroli przepływu dane w tradycyjnych sieciach. Oddziela ona „płaszczyznę sterowania” urządzeń sieciowych i konsoliduje ją na zewnętrznym serwerze jako scentralizowany kontroler do zarządzania wszystkimi urządzeniami zaangażowanymi w ścieżki przekazywania pakietów. Pozwala to administratorom systemów sieciowych na posiadanie globalnego widoku i sprawia, że cała sieć działa jak ogromne programowalne oprogramowanie, które może być dynamicznie dostosowywane w dowolnym momencie zgodnie z różnymi potrzebami biznesowymi. Jednym z najbardziej znaczących przypadków użycia SDN jest sieć WAN B4 używana przez Google do łączenia centrów dane na całym świecie, co potraja wykorzystanie przepustowości do prawie 100%, czyniąc sieć bardziej stabilną i łatwiejszą w zarządzaniu.

Oprócz poprawy przepustowości i ułatwienia zarządzania, informacje Zabezpieczenia oparte na wdrożeniu polityki zawsze były obszarem bardzo odpowiednim do aplikacji SDN. W tradycyjnej architekturze sieciowej przedsiębiorstwa, łączenie wielu lokalizacji zwykle wymaga połączenia z centralą, co często napotyka problem wąskiego gardła z powodu niewystarczającej przepustowości. Jednak sprzęt VPN na poziomie przedsiębiorstwa dostępny na rynku jest drogi i czasochłonny w wdrożeniu, oraz nieosiągalny dla zwykłych małych i średnich przedsiębiorstw.

QNAP SD-WAN ( QuWAN ) wykorzystuje zaawansowaną technologię Wirtualizacja do automatycznej konfiguracji wszystkich zewnętrznie podłączonych usług WAN i szybkiego tworzenia siatkowej wirtualnej sieci prywatnej (Auto Mesh VPN). Umożliwia to wielu jednostkom oddziałów elastyczne tworzenie sieci w dowolnej filii, z niskokosztową, wysoce elastyczną architekturą wdrażania sieci. Optymalizuje przepustowość sieci i ułatwia pracownikom przedsiębiorstwa dostęp do wewnętrznych systemów z intranetu firmy. Jednocześnie segmentacja sieci Pomoc ogranicza wewnętrzne dane i ekspozycję informacji na użytkowników zewnętrznych.

Zdefiniowane programowo Łączność sieciowa ułatwia również analizę Zabezpieczenia i równoważenie obciążenia. QuWAN wykorzystuje technologię Deep Packet Inspection (DPI) do wykrywania usług terminalowych na warstwie aplikacji i skutecznego identyfikowania stron internetowych, urządzeń i potencjalnych wirusów, z których pochodzą pakiety. Może również dostosowywać kluczowe aplikacje biznesowe, przydzielać im wyższy priorytet przepustowości i zapewniać płynne doświadczenie sieciowe. Dodatkowo, dzięki funkcji zapory sieciowej L7, może automatycznie wykrywać złośliwe pakiety, umieszczać określone aplikacje na czarnej liście i blokować je, aby zapewnić bezpieczeństwo sieci przedsiębiorstwa Zabezpieczenia .

myQNAPcloud Link: Prosta i bezpieczna usługa zdalnego połączenia

myQNAPcloud Link to usługa zdalnego połączenia dostarczana przez QNAP, która pozwala na połączenie się z urządzeniami QNAP przez stronę internetową myQNAPcloud (www.myqnapcloud.com) przez Internet. Nie są wymagane skomplikowane ustawienia Router. Wystarczy zainstalować aplikację myQNAPcloud Link, zarejestrować QNAP ID na swoim urządzeniu, a następnie zalogować się na stronę internetową myQNAPcloud za pomocą swojego QNAP ID, aby połączyć się z urządzeniem QNAP.

QuFirewall: Specyficzna dla urządzeń QNAP zapora sieciowa

W zgodzie z popularnym koncepcją Zero Trust Networks, możesz zainstalować i włączyć QuFirewall na urządzeniach QNAP, aby ustanowić opartą na hoście „mikro-perymetr” zapory sieciowej w celu ochrony ważnych dane i usług. Możesz również zintegrować inne funkcje Zabezpieczenia na urządzeniach QNAP, takie jak uwierzytelnianie użytkownika i ustawienia Uprawnienia, aby uczynić urządzenia bardziej solidnymi i wysoce odporne na hakerów oraz inne zagrożenia.

[Warstwa 2] Pułapka na zagrożenia: ADRA NDR

W dziedzinie bezpieczeństwa informacji Zabezpieczenia, analiza behawioralna jest kluczową technologią. Może ona Pomoc nas w uruchomieniu systemu Zabezpieczenia w odpowiednim czasie i zapobiec wykonaniu ataków, gdy wykryte zostaną nietypowe ruchy sieciowe i zachowania atakujących.

QNAP wprowadził subskrypcyjne NDR (Network Detection & Response) w serii dostępu QGD Przełącznik, które selektywnie i szybko przesiewa niektóre ruchy sieciowe przez Threat Watch, co jest efektywne i nie redukuje prędkości. Używa również Threat Trap do symulacji mechanizmu pułapki popularnych usług sieciowych, aby wykryć wczesne etapy działalności penetracyjnej intranetu przez ukierunkowane ransomware i inne złośliwe oprogramowanie. Połączone z środkami zaradczymi takimi jak dogłębna analiza zagrożeń, analiza korelacji zagrożeń i precyzyjne automatyczne blokowanie zainfekowanych urządzeń, rozprzestrzenianie się złośliwego oprogramowania takiego jak ukierunkowane ransomware w intranecie jest blokowane, aby zapewnić bezpieczeństwo informacji Zabezpieczenia przedsiębiorstw i organizacji oraz chronić je przed szkodami.

[Warstwa 3] Ochrona Uprawnienia: delegowanie administracji, AD/LDAP, uwierzytelnianie dwuskładnikowe

W dziedzinie bezpieczeństwa informacji Zabezpieczenia, oprócz technicznych kontroli bezpieczeństwa Zabezpieczenia w celu zapobiegania wyciekom dane, atakom sieciowym i innym zagrożeniom, kluczowe są również administracyjne kontrole bezpieczeństwa Zabezpieczenia. Administracyjne kontrole bezpieczeństwa Zabezpieczenia odnoszą się do zasad ustalonych przez administratorów systemów i zespoły Zabezpieczenia w celu kontrolowania dostępu do wewnętrznych systemów, zasobów firmy i innych wrażliwych dane oraz aplikacji, aby uniknąć narażania systemów, urządzeń i aplikacji na niepotrzebne ryzyko związane z czynnikiem ludzkim. Jest to również integralna część bezpieczeństwa informacji Zabezpieczenia.

Delegowanie administracji: podział ról

Zasada najmniejszych uprawnień odnosi się do przyznawania użytkownikom tylko takiego dostępu do systemu i zasobów Uprawnienia, który jest niezbędny dla ich ról. To podejście Pomoc minimalizować ryzyko dla innych części sieci przed nieautoryzowanymi użytkownikami przeprowadzającymi ataki lub uzyskującymi dostęp do wrażliwych dane.

W miarę wzrostu organizacji, liczba pracowników i urządzeń również rośnie. Posiadanie ograniczonej liczby administratorów IT do zarządzania ciągle rosnącą liczbą kont i urządzeń może skutkować dużym obciążeniem pracy, które może wpływać na codzienne Produktywność i prowadzić do częstych błędów. Kiedy pracownicy wymagają dostępu tylko do pewnych funkcjonalności Serwer NAS lub zadań, przyznawanie Uprawnienia poza tym, co jest konieczne, może prowadzić do ryzyka bezpieczeństwa Zabezpieczenia dla Serwer NAS i jego dane. Kiedy administratorzy systemów nie są w biurze lub nie mogą natychmiast zająć się zadaniami, jeśli nie ma innych osób z odpowiednimi Uprawnienia do udzielenia pomocy, szczególnie w sytuacjach awaryjnych, może to prowadzić do potencjalnej katastrofy.

Dlatego staranne delegowanie „odpowiednich Uprawnienia” może poprawić Produktywność, zapewnić bezpieczeństwo dane Zabezpieczenia i ułatwić współpracę zespołową. Przyznawanie ograniczonych Uprawnienia do wykonywania zadań aplikacji i dostępu do dane może nie tylko zmniejszyć obciążenie pracy administratorów IT, ale także umożliwić kierownikom działów większą kontrolę nad dane. Skutkuje to wyższym Produktywność i bezpieczeństwem dane Zabezpieczenia dla organizacji dzięki decentralizacji i podziałowi obowiązków.

AD/LDAP: Centralizowana kontrola Uprawnienia

Dla przedsiębiorstw, konfiguracja serwera LDAP oznacza dodatkowe wydatki na sprzęt. Na szczęście, strona QPKG oficjalnej strony QNAP oferuje pakiet OpenLDAP. Po instalacji, QNAP Serwer NAS może zostać przekształcony w serwer LDAP. Idąc tym samym tokiem rozumowania, inne serwery obsługujące protokół LDAP mogą dołączyć do QNAP Serwer NAS, który został ulepszony do serwera LDAP i pozwala im na dostarczanie zunifikowanych kont autentykacyjnych.

Inną opcją jest wynajęcie usługi LDAP w chmurze od JumpCloud, dzięki czemu QNAP Serwer NAS może stać się hybrydowym centrum operacyjnym chmury dane i dostarczać usługę katalogową w chmurze (Directory as a Service), oraz centralizować usługi pierwotnie dostarczane przez serwer LDAP w chmurze. Ze strony internetowej JumpCloud można zapewnić zcentralizowany globalny mechanizm logowania dla kolegów z IT na całym świecie, aby mogli indywidualnie konfigurować spójne serwery LDAP bez potrzeby szkolenia i koordynacji.

To nie tylko pozwala użytkownikom na używanie jednego zestawu kont i haseł JumpCloud do logowania się do różnych urządzeń biurowych w tej samej domenie na całym świecie, takich jak drukarki i publiczne foldery na wszystkich Serwer NAS, czy ponad 100 usług chmurowych takich jak Office 365, AWS, czy G Suite, ale również używać ich do autoryzacji dostępu do biurowego WiFi lub logowania się do różnych lokalnych systemów chmurowych w firmie.

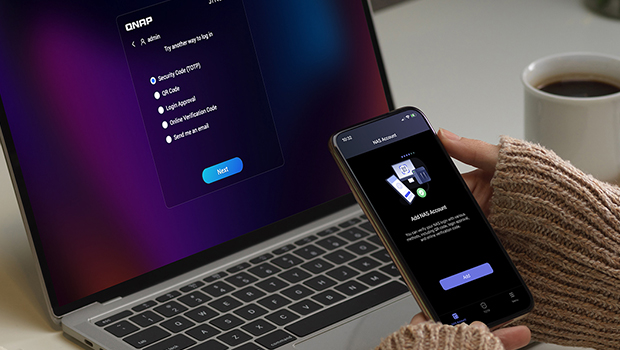

Uwierzytelnianie dwuskładnikowe: Weryfikacja tożsamości

Badania wykazały, że uwierzytelnianie wieloskładnikowe zapewnia lepszą odporność na złośliwe ataki. Dzisiaj, poleganie wyłącznie na silnej polityce haseł lub używanie skomplikowanych haseł nie jest już wystarczające, aby w pełni chronić Serwer NAS przed nieautoryzowanym dostępem.

Możesz znacząco poprawić dane Zabezpieczenia i skutecznie zapobiegać złośliwym atakom sieciowym, instalując aplikację QNAP Authenticator na swoim urządzeniu mobilnym i konfigurując uwierzytelnianie dwuskładnikowe dla swojego Serwer NAS, które obsługuje hasła jednorazowe oparte na czasie (TOTP), hasła jednorazowe (OTP), skanowanie kodów QR lub zatwierdzanie logowania jednym kliknięciem.

[Warstwa 4] Ochrona transmisji: szyfrowanie SMB, najnowsze samoszyfrujące twardy dysk

„Fizyczne kontrole Zabezpieczenia ” są ważnymi środkami zapewniającymi ochronę systemów IT przed zagrożeniami takimi jak manipulacja, kradzież czy nieautoryzowany dostęp, a szyfrowanie dane jest jednym ze sposobów ochrony wrażliwych informacji w tym kontekście. Szyfrowanie to proces przekształcania czytelnego tekstu w niezrozumiały szyfrogram, aby zapobiec dostępowi przez nieautoryzowane lub złośliwe strony, co jest kluczowe dla sieciowego Zabezpieczenia. QNAP oferuje szereg rozwiązań obejmujących wszystko, od transferu dane do Pamięć masowa na twardy dysk.

SMB (Server Message Block) to protokół do udostępniania plików w sieci, który umożliwia aplikacjom odczytywanie i zapisywanie plików na komputerze lub żądanie usług od programów serwerowych w sieci. Protokół SMB wykorzystuje TCP/IP lub inne protokoły sieciowe do udostępniania plików i dostępu do folderów lub innych dane na zdalnym serwerze, w tym aplikacje odczytujące, tworzące i aktualizujące pliki na zdalnym serwerze. SMB 3.0 zapewnia szyfrowanie od końca do końca w celu zwiększenia Zabezpieczenia i zmniejszenia ryzyka przechwycenia dane w niezaufanych połączeniach sieciowych. Główne korzyści to eliminacja dodatkowych kosztów wdrożenia, specyficznego sprzętu lub akceleratorów WAN, przy jednoczesnym dalszym zwiększaniu bezpieczeństwa protokołu internetowego Zabezpieczenia (IPSec).

QTS 5.0 wspiera akcelerację sprzętową AES-NI, co zwiększa efektywność podpisywania pakietów, szyfrowania i deszyfrowania transmisji w protokole transmisji SMB 3, czyniąc to do 5 razy szybszym w porównaniu do sytuacji, gdy akceleracja sprzętowa AES-NI nie jest obecna. Podczas ochrony ważnych dane , wydajność systemu pozostaje efektywna. QuTS hero h5.1.0 wspiera najnowszą akcelerację podpisu AES-128-GMAC (dotyczy tylko klientów Windows 11® i Windows Server 2022®) aby znacząco zwiększyć efektywność podpisywania pakietów dane w protokole transmisji SMB 3.1.1. Skutkuje to lepszym wykorzystaniem CPU i zapewnia optymalne połączenie wydajności i ochrony.

Samo-Szyfrujące twardy dysk (SED) szyfruje całe twardy dysk za pomocą wbudowanego procesora szyfrującego, zapewniając ostatnią warstwę ochrony dla informacji Zabezpieczenia. Oprócz wsparcia dla protokołów TCG-OPAL i TCG-Enterprise, QTS 5.2 dodaje również wsparcie dla mechanicznych twarde dyski i półprzewodnikowych twarde dyski, które są zgodne ze standardem TCG-Ruby SED, oraz dostarcza specyfikacje dla NVMe i innych nowych technologii dysk. Jest to bardziej zgodne z obecnymi potrzebami przedsiębiorstw i centrów dane oraz ułatwia spełnianie wymogów regulacyjnych takich jak GDPR, HIPPA i HITECH.

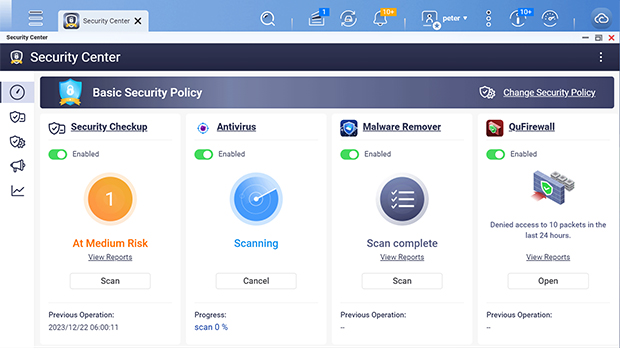

[Poziom 5] Ocena Zabezpieczenia: Centrum Zabezpieczenia, Centrum powiadomień

Zapobieganie jest lepsze niż leczenie. Nowo dodane Centrum Zabezpieczenia w QTS 5.2 może służyć jako centrum Zabezpieczenia dla QNAP Serwer NAS. Integruje monitorowanie aktywności plików, proaktywne środki ochronne, skanowanie statusu Serwer NAS Zabezpieczenia, natychmiastowe powiadomienia o alertach oraz integrację oprogramowania Antywirus. Aktywnie analizuje i monitoruje status systemu Serwer NAS, aktywności plików oraz potencjalne zagrożenia sieciowe Zabezpieczenia, przeprowadza oceny ryzyka Zabezpieczenia i pomaga użytkownikom w podejmowaniu natychmiastowych środków ochronnych, aby zapobiec stratom dane i podatnościom Zabezpieczenia.

Ponadto, Centrum Zabezpieczenia dodało nową funkcję o nazwie „Monitorowanie Anomalii Aktywności Plików” do monitorowania aktywności plików w dowolnym czasie i ściśle wykrywania statusu aktywności plików Serwer NAS oraz ryzyka anomalii. Użytkownicy mogą korzystać z wizualnego interfejsu monitorowania, aby szybko zrozumieć średnią objętość modyfikacji plików w określonym okresie czasu. Jednocześnie użytkownicy mogą dostosować środki ochronne, aby reagować na zdarzenia alertów, gdy liczba zmian plików przekracza próg, takie jak natychmiastowa ochrona (tryb tylko do odczytu), natychmiastowe tworzenie kopii zapasowej (robienie migawek) i natychmiastowe blokowanie (wstrzymywanie harmonogramu migawek). To minimalizuje ryzyka i szkody związane ze stratą dane spowodowaną przez zagrożenia takie jak krypto-ransomware, ataki malware lub błędy ludzkie, i czyni zarządzanie Serwer NAS Zabezpieczenia bardziej efektywnym i kompleksowym.

Użytkownicy potrzebujący bardziej obszernych informacji o systemie w czasie rzeczywistym mogą udać się do istniejącego QTS Centrum powiadomień, który integruje wszystkie zdarzenia systemowe QTS, alerty i powiadomienia w jednej aplikacji. Użytkownicy mogą centralnie zarządzać wszystkimi powiadomieniami bez potrzeby konfigurowania ich indywidualnie w każdej aplikacji. Pozwala to użytkownikom łatwo monitorować status Serwer NAS w dowolnym czasie i szybko konfigurować ustawienia powiadomień oraz przeglądać dzienniki systemowe przez pojedyncze okno.

[Warstwa 6] Odzyskiwanie po katastrofie: SnapShot, SnapSync, Backup, Malware Remover, ADRA NDR

dane Pamięć masowa, udostępnianie, tworzenie kopii zapasowych i przywracanie zawsze były mocnymi stronami QNAP Serwer NAS. Posiada funkcję automatycznego aktualizowania najnowszych plików definicji malware oraz możliwość bezpośredniego izolowania urządzeń dotkniętych przez malware na punkcie dostępu Przełącznik, co znacznie zwiększa zdolności obronne przeciwko malware. Ta Pomoc zawiera ataki w minimalnym zakresie i umożliwia szybkie odzyskiwanie po katastrofie.

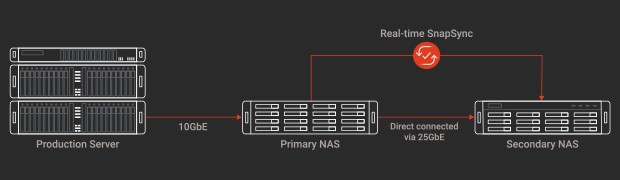

Funkcja migawki działa jak robienie zdjęcia. Może rejestrować stan systemu i dane w dowolnym momencie jako kopię zapasową do przyszłego przywrócenia. Migawki używają mniej Przestrzeń dyskowa niż tradycyjne kopie zapasowe. Gdy Serwer NAS dane jest uszkodzony lub komputer jest zagrożony przez zaszyfrowane oprogramowanie wymuszające okup, migawki mogą być użyte do szybkiego przywrócenia, aby zapewnić, że ważne dane nie zostanie utracone. SnapSync używa zdalnego backupu na poziomie bloków do natychmiastowego tworzenia kopii zapasowej dane z jednego QuTS hero Serwer NAS do drugiego, redukując czas tworzenia kopii zapasowej i ryzyko utraty dane.

Hybrid Backup Sync to wolna od licencji, wielofunkcyjna rozwiązanie do tworzenia kopii zapasowych, odzyskiwania i synchronizacji plików, które zapewnia nieprzerwane działanie przedsiębiorstwa. Niezależnie od tego, czy chodzi o lokalne, zdalne, czy kopie zapasowe w chmurze, Hybrid Backup Sync może wykonywać dwukierunkowe tworzenie kopii zapasowych, odzyskiwanie i synchronizację dane do lokalnych Pamięć masowa, usług w chmurze lub zdalnych serwerów i zapewniać kompleksową ochronę dane.

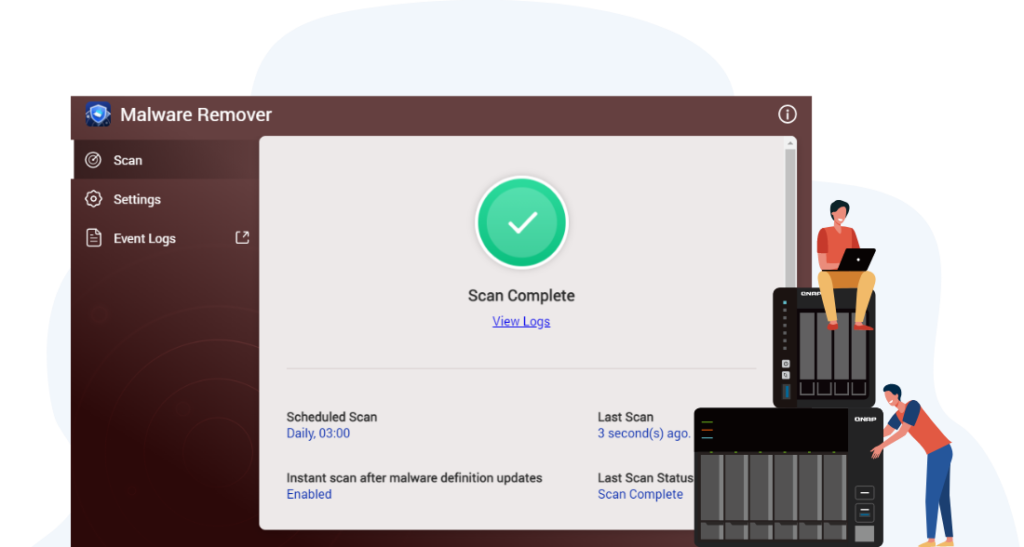

Malware Remover może regularnie skanować Serwer NAS, aby sprawdzić i pobierać najnowsze pliki definicji złośliwego oprogramowania. W przypadku ataku może usunąć złośliwy kod i przywrócić Ustawienia systemowe i pliki dotknięte przez złośliwy program, tym samym poprawiając poziom ochrony Zabezpieczenia Serwer NAS. ADRA NDR zapewnia, że urządzenia niezarażone pozostają nienaruszone bez potrzeby odłączania wszystkich połączeń sieciowych. QNAP Serwer NAS może przywrócić dane do poprzedniego nienaruszonego punktu w czasie, znacznie skracając czas potrzebny na dochodzenia cyberbezpieczeństwa. Pozwala to na szybkie przywrócenie pracy komputerów pracowników i niezbędnych usług dla działalności firmy.

Najważniejsza linia obrony: świadomość cyberbezpieczeństwa

Ostatecznie, bez względu na to, jak zaawansowane są technologie cyber Zabezpieczenia, są one jedynie „narzędziami”. Skuteczność zależy od tego, czy użytkownicy mają wystarczającą świadomość cyberbezpieczeństwa, aby wykorzystać je skutecznie. Świadomość cyberbezpieczeństwa odnosi się do świadomości i zrozumienia ryzyka związanego z bezpieczeństwem informacji oraz wdrażania odpowiednich środków do ochrony informacji przed zagrożeniami i atakami. Wraz z szybkim rozwojem technologii informacyjnych, ryzyko cyberbezpieczeństwa również stale rośnie. W takich okolicznościach, podnoszenie świadomości cyberbezpieczeństwa stało się najważniejszą linią obrony dla ochrony dane.