Dans le domaine militaire, la « Défense en Profondeur (DiD) » est également connue sous le nom de « défense résiliente » ou « défense multicouche ». Elle utilise une stratégie de défense complète et multicouche ou des attaques préventives pour non pas empêcher directement l’avancée de l’ennemi, mais retarder sa progression. Cette stratégie fonctionne en sacrifiant certaines zones pour gagner du temps et forcer l’ennemi à dépenser plus de ressources, faisant ainsi perdre à son attaque son avantage, le forçant à se replier à sa position de départ initiale, et même en offrant à notre côté des opportunités de contre-attaquer et de renverser la situation.

Bien que la guerre à grande échelle semble lointaine pour la plupart des gens dans le monde d’aujourd’hui, les principes de la Défense en Profondeur sont largement appliqués dans de nombreux domaines non militaires, en particulier dans les domaines liés à Sécurité, y compris les centrales nucléaires et la sécurité de l’information. Cela signifie mettre en œuvre de multiples mesures de sauvegarde pour prévenir les accidents et prendre diverses mesures pour réduire les pertes après que les accidents se sont produits.

À mesure que les entreprises et les organisations étendent l’échelle de leur infrastructure informatique, les stratégies de Défense en Profondeur deviennent encore plus importantes. En tant que marque leader dans le domaine de la technologie Stockage , QNAP a subi de nombreuses années de développement et fournit des contrôles Sécurité complets. Du « contrôle de gestion Sécurité » au « contrôle physique Sécurité » et « contrôle technique Sécurité », QNAP offre une solution complète qui inclut la protection de connexion, le piège à menaces, la protection Autorisation , la protection de transmission, l’évaluation Sécurité et la récupération après sinistre.

|

| Système intégré | Installer le paquet logiciel |

|

Protection de connexion |

| |

|

Piège à menaces |

| |

|

Protection Autorisation |

| |

|

Protection de transmission |

| |

|

Évaluation Sécurité |

|

|

|

Récupération après sinistre |

|

|

[Couche 1] Protection de connexion: QVPN , QuWAN , QuFirewall

Lorsque les utilisateurs se connectent à distance à leur QNAP NAS, la première étape pour une protection efficace et sûre des informations est de sécuriser la connexion et la transmission des fichiers sur le réseau.

Service QVPN: Transfert de fichiers sûr et sécurisé

Le VPN assure la Sécurité d’accès aux ressources et services réseau dans les réseaux publics et empêche l’interception du trafic réseau. Le service QVPN intègre à la fois les fonctionnalités de serveur VPN et de client VPN pour permettre des connexions aux serveurs distants ou faciliter l’accès au contenu ou aux services via le client VPN des fournisseurs. Le service QVPN prend en charge le service OpenVPN open-source et s’intègre avec les services OpenVPN populaires sur le marché, tels que ExpressVPN™, NordVPN®, Surfshark®, Astrill®, etc., afin de fournir plus d’options de connexion VPN diversifiées pour assurer un réseau privé virtuel sécurisé.

En configurant les appareils QNAP via le service QVPN, vous pouvez vous connecter à des serveurs VPN distants, rendant l’accès aux ressources distantes plus sécurisé et éliminant les restrictions géographiques. La connexion peut également être configurée comme passerelle par défaut pour les appareils QNAP, redirigeant tout le trafic réseau sortant vers le VPN. Le client de l’appareil QVPN prend en charge QBelt et d’autres protocoles et peut se connecter aux appareils QNAP via VPN. Les journaux de connexion sont conservés pour visualiser l’historique d’utilisation données, et une fonctionnalité de test de vitesse intégrée peut Aide évaluer les vitesses de connexion VPN.

QuWAN : Construire une nouvelle architecture IT agile pour les petites et moyennes entreprises

Le réseau défini par logiciel (SDN) a changé la manière de contrôler le flux de données dans les réseaux traditionnels. Il sépare le « plan de contrôle » des dispositifs réseau et le consolide dans un serveur externe comme un contrôleur centralisé pour gérer tous les dispositifs impliqués dans les chemins de transfert de paquets. Cela permet aux administrateurs système du réseau d’avoir une vue globale et fait agir l’ensemble du réseau comme un énorme logiciel programmable qui peut être ajusté dynamiquement à tout moment selon les différents besoins commerciaux. L’un des cas d’utilisation du SDN les plus remarquables est le réseau étendu (WAN) B4 utilisé par Google pour connecter les centres de données autour du monde, ce qui triple l’utilisation de la bande passante à près de 100%, rendant le réseau plus stable et plus facile à gérer.

En plus d’améliorer la bande passante et de faciliter la gestion, l’information Sécurité basée sur le déploiement de politiques a toujours été un domaine très adapté à l’application du SDN. Avec l’architecture réseau d’entreprise traditionnelle, connecter plusieurs emplacements nécessite généralement une connexion au siège, ce qui rencontre souvent un problème de goulot d’étranglement en raison d’une bande passante insuffisante. Cependant, l’équipement VPN de niveau entreprise sur le marché est coûteux et prend du temps à déployer, et n’est pas abordable pour les petites et moyennes entreprises ordinaires.

QNAP SD-WAN ( QuWAN ) utilise une technologie Virtualisation avancée pour configurer automatiquement tous les services WAN connectés à l’extérieur et établir rapidement un réseau privé virtuel maillé (Auto Mesh VPN). Cela permet à plusieurs unités de succursales de former des réseaux de manière flexible dans n’importe quelle succursale, avec une architecture de déploiement de réseau à faible coût et hautement flexible. Il optimise la bande passante du réseau et facilite l’accès des employés de l’entreprise aux systèmes internes depuis l’intranet de l’entreprise. En même temps, la segmentation du réseau Aide limite l’exposition interne de données et d’informations aux utilisateurs extérieurs à l’entreprise.

Le Réseau défini par logiciel facilite également l’analyse de Sécurité et l’équilibrage de charge. QuWAN utilise la technologie d’inspection approfondie des paquets (DPI) pour détecter les services terminaux au niveau de la couche application et pour identifier efficacement les sites Web, les dispositifs et les virus potentiels d’où proviennent les paquets. Il peut également personnaliser les applications commerciales critiques, leur allouer une priorité de bande passante plus élevée et fournir une expérience réseau fluide. De plus, avec la fonction de pare-feu L7, il peut détecter automatiquement les paquets malveillants, mettre en liste noire des applications spécifiques et les bloquer pour assurer la Sécurité du réseau d’entreprise.

myQNAPcloud Link : Service de connexion à distance simple et sécurisé

myQNAPcloud Link est un service de connexion à distance fourni par QNAP, qui vous permet de vous connecter aux dispositifs QNAP via le site Web myQNAPcloud (www.myqnapcloud.com) sur Internet. Aucun réglage Routeur complexe n’est requis. Vous avez juste besoin d’installer l’application myQNAPcloud Link, d’enregistrer un ID QNAP sur votre dispositif, puis de vous connecter au site Web myQNAPcloud en utilisant votre ID QNAP pour vous connecter à votre dispositif QNAP.

QuFirewall: Pare-feu spécifique aux dispositifs QNAP

Conformément au concept populaire des réseaux Zero Trust, vous pouvez installer et activer QuFirewall sur les dispositifs QNAP pour établir un pare-feu « micro-périmètre » basé sur l’hôte pour protéger les données et services importants. Vous pouvez également intégrer d’autres fonctionnalités de Sécurité sur les dispositifs QNAP, telles que l’authentification des utilisateurs et les réglages de Autorisation, pour rendre les dispositifs plus robustes et hautement résistants aux hackers, aux logiciels malveillants et à d’autres menaces.

[Couche 2] Piège à menaces: ADRA NDR

Dans le domaine de la Sécurité, l’analyse comportementale est une technologie clé. Elle peut nous Aide à déclencher le système de Sécurité à temps et prévenir l’exécution d’attaques lorsque du trafic anormal et des comportements d’attaque sont détectés.

QNAP a introduit l’abonnement au NDR (Network Detection & Response) dans la série QGD des points d’accès Commutateur, qui filtre sélectivement et rapidement certains trafics réseau via Threat Watch, ce qui est efficace et ne réduit pas la vitesse. Il utilise également Threat Trap pour simuler le mécanisme de piégeage des services réseau communs afin de détecter les activités de pénétration intranet de ransomwares ciblés et d’autres logiciels malveillants à un stade précoce. Combiné à des contre-mesures telles que l’analyse approfondie des menaces, l’analyse de corrélation des menaces et le blocage automatique précisément ciblé des appareils infectés, la propagation de logiciels malveillants tels que les ransomwares ciblés sur l’intranet est bloquée pour garantir la Sécurité des informations des entreprises et des organisations et les protéger contre les dommages.

[Couche 3] Protection Autorisation: administration déléguée, AD/LDAP, authentification à deux facteurs

Dans le domaine de la Sécurité, en plus des contrôles techniques de Sécurité pour prévenir les fuites de données , les attaques réseau et autres menaces, les contrôles administratifs de Sécurité sont également cruciaux. Les contrôles administratifs de Sécurité se réfèrent aux principes établis par les administrateurs système et les équipes de Sécurité pour contrôler l’accès aux systèmes internes, aux ressources de l’entreprise et à d’autres données sensibles et applications pour éviter d’exposer les systèmes, les appareils et les applications à des risques humains inutiles. Cela fait également partie intégrante de la Sécurité de l’information.

Administration déléguée: division des rôles

Le principe de l’accès au moindre privilège se réfère à l’octroi aux utilisateurs uniquement de l’accès système et ressource Autorisation nécessaire pour leurs rôles. Cette approche peut Aide minimiser le risque pour d’autres parties du réseau d’utilisateurs non autorisés effectuant des attaques ou accédant à des données sensibles.

À mesure qu’une organisation grandit, le nombre d’employés et d’appareils augmente également. Avoir un nombre limité d’administrateurs informatiques pour gérer le nombre croissant de comptes et d’appareils peut entraîner une charge de travail lourde qui peut affecter le fonctionnement quotidien Productivité et conduire à des erreurs fréquentes. Lorsque les employés n’ont besoin que d’accéder à certaines fonctionnalités ou tâches NAS, leur accorder une Autorisation au-delà de ce qui est nécessaire peut conduire à des risques de Sécurité pour le NAS et ses données . Lorsque les administrateurs système ne sont pas au bureau ou incapables de s’occuper des tâches immédiatement, s’il n’y a pas d’autre personnel avec l’ Autorisation appropriée pour fournir de l’aide, surtout en cas d’urgence, cela pourrait conduire à un désastre potentiel.

Par conséquent, déléguer soigneusement une » Autorisation appropriée » peut améliorer le Productivité , assurer la données Sécurité et faciliter la collaboration d’équipe. Accorder une Autorisation limitée pour effectuer des tâches d’application et l’accès à des données peut non seulement réduire la charge de travail des administrateurs informatiques, mais aussi permettre aux responsables de département d’avoir un plus grand contrôle sur les données. Cela résulte en une plus grande Productivité et données Sécurité pour l’organisation en raison de la décentralisation et de la division des responsabilités.

AD/LDAP : Contrôle centralisé de Autorisation

Pour les entreprises, la mise en place d’un serveur LDAP implique des dépenses matérielles supplémentaires. Heureusement, la page QPKG du site officiel de QNAP fournit un paquet OpenLDAP. Après installation, le NAS de QNAP peut être converti en serveur LDAP. En suivant la même logique, d’autres serveurs qui supportent le protocole LDAP peuvent rejoindre le NAS de QNAP, qui a été mis à niveau en serveur LDAP et leur permet de fournir des comptes d’authentification unifiés.

Une autre option consiste à louer le service LDAP cloud de JumpCloud, afin que le NAS de QNAP puisse devenir un centre d’opération données hybride et fournir un service d’annuaire cloud (Directory as a Service), et centraliser les services originellement fournis par le serveur LDAP dans le cloud. Depuis le site web de JumpCloud, un mécanisme de connexion global centralisé peut être fourni pour les collègues IT du monde entier pour configurer individuellement des serveurs LDAP cohérents sans besoin de formation et de coordination.

Cela permet non seulement aux utilisateurs d’utiliser un ensemble de comptes et de mots de passe JumpCloud pour se connecter à divers dispositifs de bureau dans le même domaine partout dans le monde, tels que les imprimantes et les dossiers publics sur tous les NAS , ou plus de 100 services cloud comme Office 365, AWS, ou G Suite, mais aussi de l’utiliser pour autoriser l’accès WiFi de bureau ou se connecter à divers systèmes cloud locaux au sein de l’entreprise.

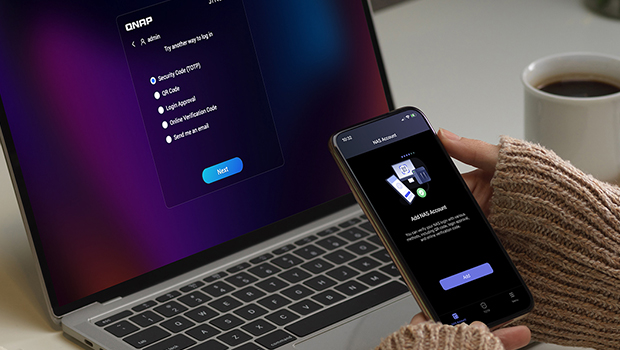

Authentification à deux facteurs : Vérification de l’identité

Les recherches ont montré que l’authentification multi-facteurs offre une meilleure résistance contre les attaques malveillantes. Aujourd’hui, se fier simplement à une politique de mot de passe fort ou utiliser des mots de passe complexes n’est plus suffisant pour protéger entièrement votre NAS contre les accès non autorisés.

Vous pouvez améliorer considérablement la données Sécurité et prévenir efficacement les attaques malveillantes sur le réseau en installant l’application QNAP Authenticator sur votre appareil mobile et en configurant l’authentification à deux facteurs pour votre NAS, qui prend en charge le mot de passe à usage unique basé sur le temps (TOTP), le mot de passe à usage unique (OTP), le balayage de code QR, ou l’approbation de connexion en un clic.

[Couche 4] Protection de la transmission : chiffrement SMB, derniers disque dur auto-chiffrants

Les « contrôles physiques Sécurité » sont des mesures importantes pour garantir que les systèmes informatiques sont protégés contre des menaces telles que la manipulation, le vol ou l’accès non autorisé, et le chiffrement données est un moyen de protéger les informations sensibles dans ce contexte. Le chiffrement est le processus de conversion de texte lisible en texte chiffré inintelligible pour empêcher l’accès par des parties non autorisées ou malveillantes, ce qui est crucial pour la Sécurité réseau. QNAP propose une gamme de solutions couvrant tout, du transfert données à la Stockage sur le disque dur.

SMB (Server Message Block) est un protocole de partage de fichiers en réseau qui permet aux applications de lire et d’écrire des fichiers sur un ordinateur ou de demander des services à des programmes serveurs sur le réseau. Le protocole SMB utilise TCP/IP ou d’autres protocoles réseau pour le partage de fichiers et l’accès à des dossiers ou autres données sur un serveur distant, y compris les applications lisant, créant et mettant à jour des fichiers sur le serveur distant. SMB 3.0 fournit un chiffrement de bout en bout pour améliorer la Sécurité et atténuer le risque que les données soient interceptés dans des connexions réseau non fiables. Les principaux avantages sont qu’il élimine les coûts supplémentaires pour le déploiement, pour un matériel spécifique ou des accélérateurs WAN tout en améliorant davantage la Sécurité du Protocole Internet (IPSec).

QTS 5.0 prend en charge l’accélération matérielle AES-NI, ce qui augmente l’efficacité de la signature des paquets, du chiffrement et du déchiffrement dans le protocole de transmission SMB 3, le rendant jusqu’à 5 fois plus rapide par rapport à quand l’accélération matérielle AES-NI n’est pas présente. Tout en protégeant d’importants données, la performance du système reste efficace. QuTS hero h5.1.0 prend en charge la dernière accélération de signature AES-128-GMAC (applicable uniquement aux clients Windows 11® et Windows Server 2022®) pour améliorer significativement l’efficacité de la signature des paquets de données dans le protocole de transmission SMB 3.1.1. Cela résulte en une meilleure utilisation du CPU et fournit la combinaison optimale de performance et de protection.

Les disque dur Auto-Chiffrants (SED) chiffrent l’ensemble du disque dur via leur processeur de chiffrement intégré, fournissant la dernière couche de protection pour les informations Sécurité. En plus de supporter les protocoles TCG-OPAL et TCG-Enterprise, QTS 5.2 ajoute également le support pour les disques durs mécaniques et les disques durs à état solide qui se conforment à la norme TCG-Ruby SED, et fournit des spécifications pour les technologies NVMe et autres nouvelles disque. Cela est plus conforme aux besoins actuels des entreprises et des centres données et facilite la conformité aux exigences réglementaires telles que le GDPR, HIPPA et HITECH.

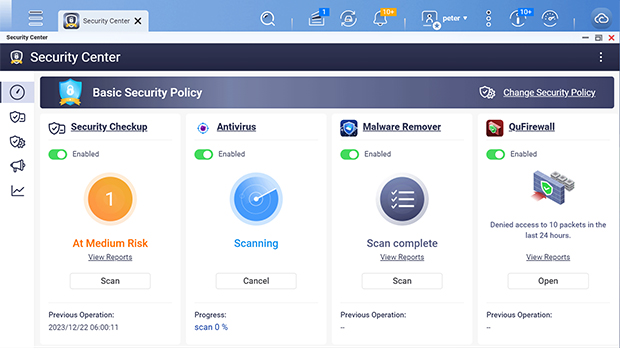

[Niveau 5] Évaluation de Sécurité: Centre de Sécurité , Centre de notifications

La prévention est meilleure que la guérison. Le nouveau Centre Sécurité ajouté dans QTS 5.2 peut servir de hub Sécurité pour QNAP NAS. Il intègre la surveillance de l’activité des fichiers, des mesures de protection proactives, le scan du statut NAS Sécurité, des notifications d’alerte immédiates et l’intégration de logiciels Antivirus. Il analyse et surveille activement le statut du système NAS, les activités des fichiers et les menaces potentielles de réseau Sécurité, effectue des évaluations des risques Sécurité et assiste les utilisateurs dans la prise de mesures de protection immédiates pour prévenir la perte de données et les vulnérabilités Sécurité.

De plus, le Centre Sécurité a ajouté une nouvelle fonctionnalité appelée « Surveillance de l’Activité des Fichiers Anormaux » pour surveiller les activités des fichiers à tout moment et détecter de près le statut des activités des fichiers NAS et les risques d’anomalie. Les utilisateurs peuvent utiliser l’interface de surveillance visuelle pour saisir rapidement le volume moyen de modification des fichiers dans une période spécifique. En même temps, les utilisateurs peuvent personnaliser les mesures de protection pour répondre aux événements d’alerte lorsque le nombre de modifications de fichiers dépasse le seuil, telles que la protection immédiate (mode lecture seule), la sauvegarde immédiate (prise de clichés instantanés) et le blocage immédiat (pause du calendrier des clichés instantanés). Cela minimise les risques et les dommages de perte de données causés par des menaces telles que le crypto-rançongiciel, les attaques de logiciels malveillants ou les erreurs humaines, et rend la gestion de NAS Sécurité plus efficace et complète.

Les utilisateurs ayant besoin d’informations plus étendues en temps réel sur le système peuvent se rendre au QTS Centre de notifications existant qui intègre tous les événements, alertes et notifications du système QTS dans une seule application. Les utilisateurs peuvent gérer centralement toutes les notifications sans avoir besoin de les configurer individuellement dans chaque application. Cela permet aux utilisateurs de surveiller facilement le statut du NAS à tout moment et de configurer rapidement les paramètres de notification et de consulter les journaux du système à travers une seule fenêtre.

[Couche 6] Récupération après sinistre: SnapShot, SnapSync, Sauvegarde, Malware Remover, ADRA NDR

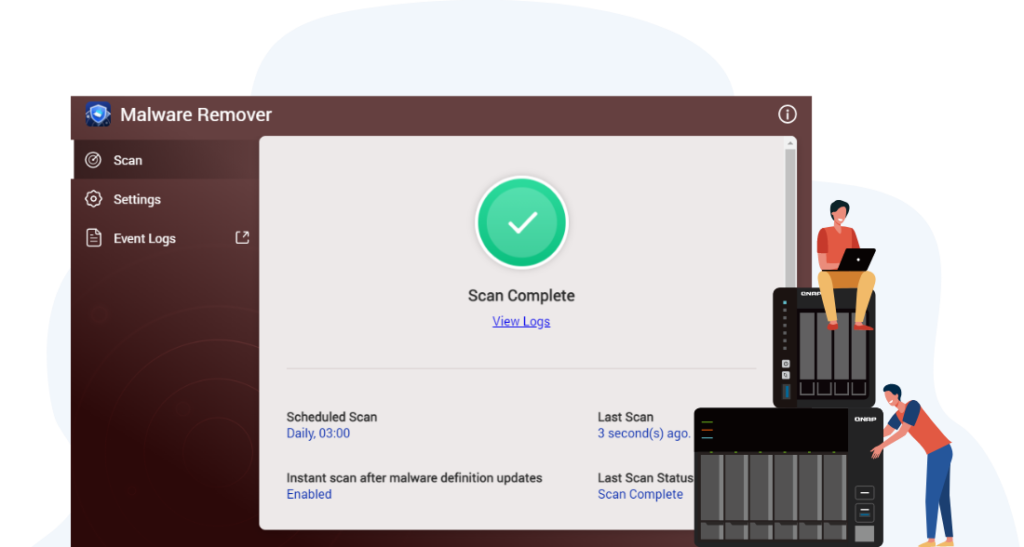

La données Stockage, le partage, la sauvegarde et la restauration ont toujours été les points forts de QNAP NAS. Il est doté de la fonction de mise à jour automatique des derniers fichiers de définition de logiciels malveillants, et de la capacité d’isoler directement les appareils affectés par les logiciels malveillants sur l’ Commutateur d’accès pour améliorer considérablement les capacités de défense contre les logiciels malveillants. Ce Aide contient les attaques dans une portée minimale et permet une récupération rapide après sinistre.

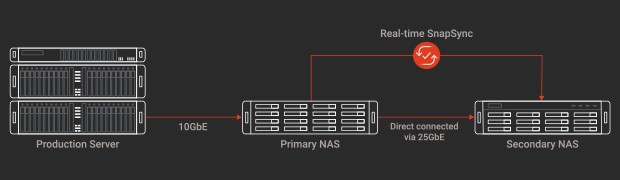

La fonction de snapshot est comme prendre une photo. Elle peut enregistrer l’état du système et données à tout moment comme sauvegarde pour une restauration future. Les snapshots utilisent moins de Espace de stockage que les sauvegardes traditionnelles. Lorsque le NAS données est endommagé ou que l’ordinateur est menacé par un rançongiciel crypté, les snapshots peuvent être utilisés pour le restaurer rapidement afin de garantir que les données importants ne soient pas perdus. SnapSync utilise une sauvegarde à distance au niveau des blocs pour sauvegarder instantanément données d’un QuTS hero NAS à un autre, réduisant le temps de sauvegarde et le risque de perte de données .

Hybrid Backup Sync est une solution de sauvegarde, de récupération et de synchronisation de fichiers multi-services sans licence qui garantit la continuité des opérations d’entreprise. Que ce soit pour une sauvegarde locale, à distance, ou dans le cloud, Hybrid Backup Sync peut effectuer une sauvegarde, une récupération et une synchronisation bidirectionnelle de données vers des Stockage locaux, des services cloud, ou des serveurs distants et fournir une protection complète de données.

Malware Remover peut scanner régulièrement le NAS pour vérifier et télécharger les derniers fichiers de définition de malware. En cas d’attaque, il peut supprimer le code malveillant et restaurer le Paramètres système et les fichiers affectés par le programme malveillant, améliorant ainsi le niveau de protection de Sécurité de NAS. ADRA NDR garantit que les appareils non affectés restent indemnes sans avoir besoin de déconnecter toutes les connexions réseau. Le NAS QNAP peut restaurer données au point intact précédent dans le temps, réduisant considérablement le temps nécessaire pour les enquêtes de cybersécurité. Cela permet la restauration rapide des ordinateurs de travail des employés et des services essentiels pour les opérations de l’entreprise.

La ligne de défense la plus importante : la sensibilisation à la cybersécurité

En fin de compte, peu importe à quel point les technologies de cyber Sécurité sont avancées, elles ne sont que des « outils ». Leur efficacité dépend de si les utilisateurs ont une sensibilisation suffisante à la cybersécurité pour les utiliser efficacement. La sensibilisation à la cybersécurité fait référence à la conscience et à la compréhension des risques de sécurité de l’information ainsi qu’à la mise en œuvre de mesures appropriées pour protéger les informations contre les menaces et les attaques. Avec le développement rapide de la technologie de l’information, les risques de cybersécurité augmentent également constamment. Dans de telles circonstances, élever la sensibilisation à la cybersécurité est devenue la ligne de défense la plus importante pour la protection de données.