Sicherheit -Beratung ist nicht nur ein Update, es ist umfassender und wichtiger.

Wir hören oder sehen oft ‚ Sicherheit -Beratung‘ in Nachrichtensendungen und auf Social-Media-Plattformen, die erwähnen, wie viele Produkte und Unternehmen betroffen sind, große Konzerne und viele Institutionen an Patches arbeiten oder wie Hacker digitale Vermögenswerte und finanzielle Verluste verursachen.

Was ist überhaupt eine Sicherheit -Beratung?Was soll ich tun, wenn ich es nicht ganz verstehe?

Einfach ausgedrückt, ist eine Sicherheit -Beratung eine branchenübliche Methode, die von Regierungen, Unternehmen und Organisationen verwendet wird, um Cyber Sicherheit -Intelligenz zu sammeln und zu kompilieren. Eine Sicherheit -Beratung wird herausgegeben, wenn es notwendig ist, alle Internetnutzer und relevanten Benutzer über potenzielle Sicherheitsbedrohungen, Schwachstellen in Produkten, Software, Dienstleistungen und die entsprechenden Abhilfemaßnahmen zu informieren.

Welche spezifischen Inhalte sind in einer Sicherheit -Beratung enthalten? Sie enthält normalerweise eine detaillierte Beschreibung der Sicherheit -Schwachstelle, der betroffenen Produkte und Versionen, Lösungen oder Minderungsmaßnahmen und Informationen zu den Updates. Der Zweck einer Sicherheit -Beratung besteht darin, sicherzustellen, dass alle betroffenen Benutzer umgehend über die Schwere und den Umfang des Problems informiert werden und so schnell wie möglich Maßnahmen ergreifen, um zu verhindern, dass die Sicherheit -Schwachstelle böswillig ausgenutzt wird. Auf diese Weise können Benutzer die Daten in ihren Geräten und Diensten sowie das gesamte System- Sicherheit schützen, um weiteren Schaden zu vermeiden.

Wenn jedoch jeder Anbieter seine eigene anfällige Daten hat, mit unterschiedlichen Formaten, wie können wir wissen, ob Ihre Schwachstelle nicht dieselbe ist wie meine? Wenn wir über Sicherheit -Risiken und -Schwachstellen sprechen, wie können wir sicherstellen, dass alle über dasselbe sprechen?

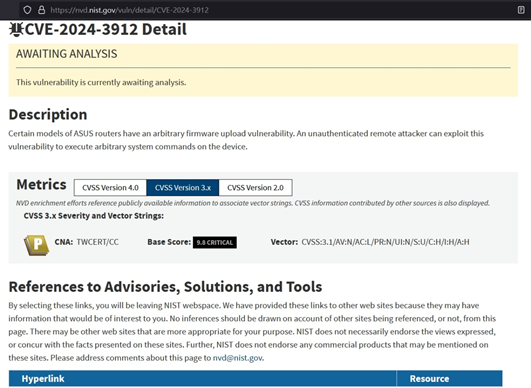

Es gibt ein weltweit anerkanntes System zur Identifizierung von Sicherheit -Schwachstellen, bekannt als die Common Vulnerabilities and Exposures (CVE)-Datenbank, die speziell verschiedene Sicherheit -Schwachstellen und -Sicherheitslücken weltweit sammelt und nummeriert, um es Benutzern auf der ganzen Welt zu erleichtern, diese abzufragen und anzusehen.

Auf diese Weise können alle Cyber Sicherheit -Geräte, Hardware- und Softwareanbieter, Antivirus -Software, Endpunktsoftware und dergleichen eine einheitliche Cybersecurity-Schwachstellen-Identifikationsnummer haben. Dies dient als Grundlage für die automatisierte Kommunikation und Erstellung von Sicherheitsinhalten.

Allen CVEs wird eine eindeutige Identifikationsnummer für jede Schwachstelle zugewiesen, und das Format ist wie folgt:

CVE-YYYY-NNNN

CVE ist ein fester Präfix, YYYY ist das Jahr im gregorianischen Kalender, und NNNN ist eine Seriennummer, die die chronologische Reihenfolge angibt. NNNN ist typischerweise eine vierstellige Zahl. Wenn sie weniger als vier Stellen hat, werden führende Nullen hinzugefügt. Bei Bedarf kann sie auf fünf oder mehr Stellen erweitert werden. In den letzten Jahren, aufgrund der zunehmenden Hackeraktivitäten, hat auch die Anzahl der Sicherheit -Forscher zugenommen und mehr Sicherheit -Schwachstellen wurden entdeckt. Infolgedessen wurden CVE-Codes im Allgemeinen auf fünf Stellen erweitert.

Was ist das Common Vulnerability Scoring System (CVSS)?

Mit CVE zur Identifizierung aller bekannten Sicherheit -Schwachstellen ist der nächste Schritt, deren Risiko zu bewerten. Hier kommt das Common Vulnerability Scoring System (CVSS) ins Spiel, das der Öffentlichkeit eine Punktzahl zur Schwere jeder CVE-Schwachstelle liefert.

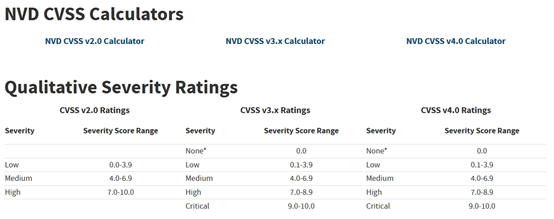

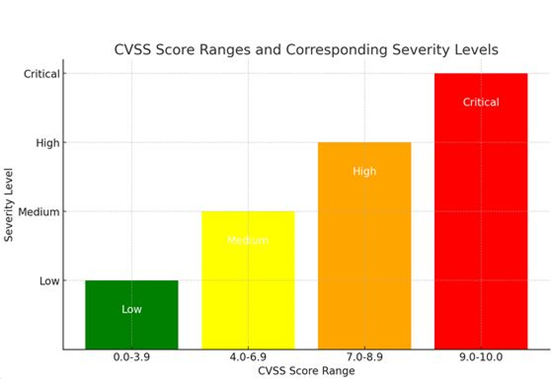

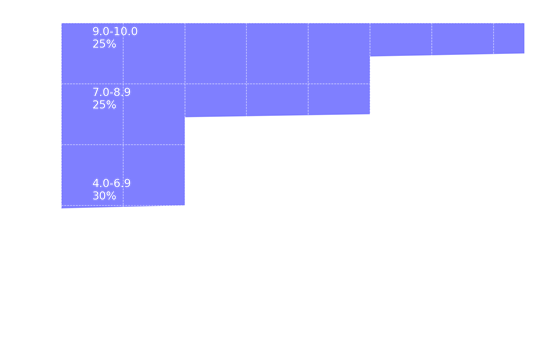

Das U.S. National Institute of Standards and Technology (NIST) pflegt die National Vulnerability Database (NVD), die die Punktzahlen und Schweregrad-Rankings auflistet, die mit verschiedenen Versionen des CVSS berechnet wurden.

CVSS wurde vom National Infrastructure Advisory Council (NIAC) in den Vereinigten Staaten initiiert. Die Grundpunktzahl wird durch Berücksichtigung technischer Details und relevanter Attribute von Schwachstellen, wie Angriffskomplexität, Vertraulichkeit, Integrität und Verfügbarkeit sowie Zeit- und Umweltfaktoren, generiert. Daher ist die Gesamtpunktzahl sehr professionell und dient als Standardbewertungswerkzeug im Bereich der Cybersicherheit. Dies ermöglicht uns eine konsistente Bewertungsmethode, um die Auswirkungen verschiedener Software- und Cybersicherheits-Schwachstellen zu beurteilen und unterstützt den Entscheidungsprozess für geeignete Gegenmaßnahmen.

Je höher die Punktzahl einer CVE-Schwachstelle, desto dringender ist es, sie zu priorisieren und umgehend zu beheben. Dies ist auch die Anstrengung vieler Cybersicherheitsfachleute, Forscher und Software- und Hardwareentwickler in ihren jeweiligen Bereichen.

Sicherheit -Beratung im Zusammenhang mit ASUS Router enthält eine CVSS-Punktzahl. Typischerweise werden Punktzahlen über 7 als hoch angesehen und erfordern eine vorrangige Behebung. Punktzahlen über 9 sind äußerst schwerwiegend und erfordern eine sofortige Behebung, um Sicherheit zu gewährleisten.

Gibt es unterschiedliche Schweregrade von Schwachstellen?

Die Branche hat auch Schweregrade für die oben genannten CVE und CVSS festgelegt. Diese Stufen werden basierend auf der CVSS-Punktzahl der Schwachstelle zugewiesen. Die Stufen reichen von V5 (Kritisch) bis V1 (Information), wobei die höchste Stufe vorrangig behandelt werden muss.

Schließlich gibt es den Status, der den Status jeder Sicherheit -Schwachstelle definiert. Der Status wird kontinuierlich in diesen Sicherheit -Datenbanken basierend auf der Zeit und den Maßnahmen der Anbieter aktualisiert. Die Status umfassen: Untersuchung, Nicht betroffen, Behebung, Gelöst und Information, unter anderem. Dies erleichtert es uns, zu erkennen, ob das Risiko dieser Schwachstellen noch besteht und geeignete Maßnahmen zu ergreifen.

Basierend auf den obigen Schlüsselinformationen können wir sehen, dass eine standardmäßige Sicherheit -Beratung typischerweise die folgenden Elemente enthält:

- Beschreibung der Schwachstelle: Detaillierte Erklärung der Art und des Umfangs der Schwachstelle.

- Betroffene Produkte und Versionen: Liste aller betroffenen Software- oder Hardwareversionen.

- Risikobewertung: Bewertung des potenziellen Bedrohungsniveaus durch die Schwachstelle.

- Lösungen und Minderungsmaßnahmen: Empfehlungen zur Behebung der Schwachstelle durch Updates oder Konfigurationsänderungen.

- Informationen zur Update-Datei: Wenn Patches oder Updates verfügbar sind, geben Sie Download-Links und Installationsanleitungen an.

Sicherheit Beratung von großen internationalen Anbietern

International bekannte Anbieter wie Microsoft, Apple und Google legen großen Wert auf die Meldung von Cyber Sicherheit . Sie haben in der Regel spezielle Sicherheit -Teams, die für die Überwachung und Ausgabe von Beratungen verantwortlich sind. Zum Beispiel ist Microsofts monatlicher „Patch Tuesday“ ein regelmäßiger Sicherheit -Update-Zyklus, der detaillierte Sicherheit -Informationen und Patch-Updates bereitstellt. Diese Sicherheit -Beratungen sind nicht nur Abwehrmaßnahmen, sondern auch Teil des Engagements der Unternehmen für die Benutzer Sicherheit , um die allgemeine Netzwerksicherheit zu verbessern.

Zum Beispiel wird Googles Android -Plattform weltweit in einer Vielzahl von Android -Mobilgeräten, Industrieanlagen und Unterhaltungselektronik verwendet. Neue Sicherheit -Versionsinformationen werden regelmäßig auf der Google-Website veröffentlicht. Dies umfasst die Versionsnummern, auf die verschiedene Versionen des Android -Systems in den neuesten Updates aktualisiert werden, eine Zusammenfassung der behobenen Fehler, behobene Sicherheit -Schwachstellen und neue Funktionen. Die detaillierten Inhalte der Korrekturen werden jedoch nicht öffentlich bekannt gegeben, da solche Informationen nur über die Entwickler-Community von Google zugänglich sind. Google veröffentlicht auch Informationen an relevante Android -Anbieter, einschließlich detaillierter Informationen zu Versionsupdates und einer Liste der geänderten Dateien, damit die Anbieter ihre Versionen aktualisieren können.

Als Hauptverwalter einer großen globalen Plattform wird Google alle aufgeführten Probleme im Voraus an seine globalen Android -Partner melden. Die Quellcode-Patches für diese Probleme werden auch im Android Open Source Project (AOSP)-Repository zusammen mit verschiedenen Versionen von Android veröffentlicht, damit Entwickler von Partnern darauf zugreifen, entwickeln, testen und die Patches implementieren können.

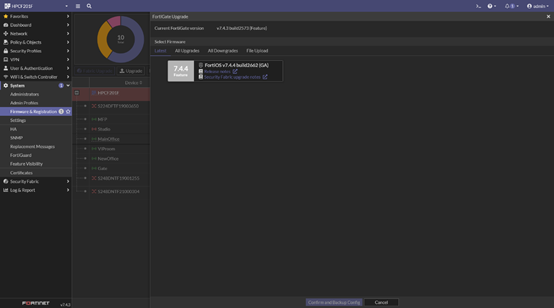

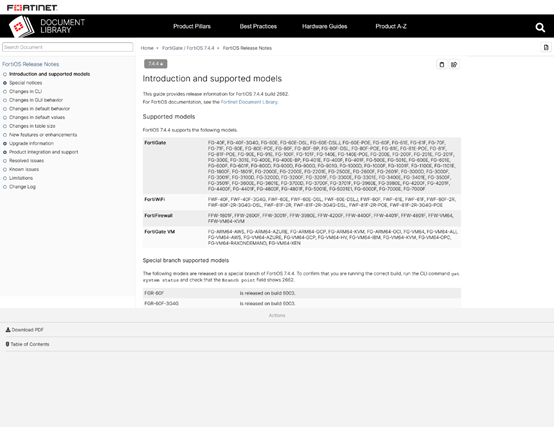

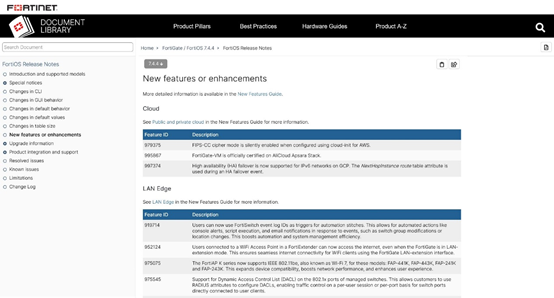

Ein bekanntes großes Unternehmen in der Cyber Sicherheit -Branche, Fortinet, ist ein Anbieter von Firewall-Geräten, Switch und Sicherheit -Ausrüstung für viele Unternehmen, Institutionen und industrielle OT-Sektoren. In ähnlicher Weise werden die Sicherheit -Beratungen des Unternehmens aufgetretene Sicherheit -Probleme erklären. Zum Beispiel würde eine häufige SSL-VPN-Sicherheitslücke Fortinet dazu veranlassen, den Benutzern ihrer Geräte zu empfehlen, auf die neueste Firmware zu aktualisieren und die Update-Funktion zu aktivieren, damit die Geräte und Benutzer sicherer über VPN mit dem Firmennetzwerk verbunden werden können.

Jedes Geräte- Firmware-Update wird eine lange Liste von Systemprogrammkorrekturen, Verbesserungen bestehender Probleme und Benachrichtigungen über potenzielle zukünftige Probleme enthalten.

Ein Fortigate-Gerät muss die relevanten Konfigurationsdateien sichern und ein Update durchführen, wenn eine Warnung erscheint. Bevor diese Aktionen jedoch durchgeführt werden, sollte die offizielle Sicherheit -Update-Beratung konsultiert werden, um zu verstehen, welche Dienste oder Funktionen betroffen sind und welche Elemente im Update enthalten sind.

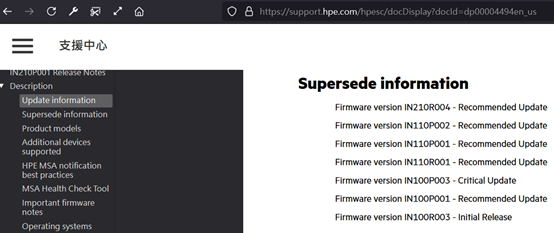

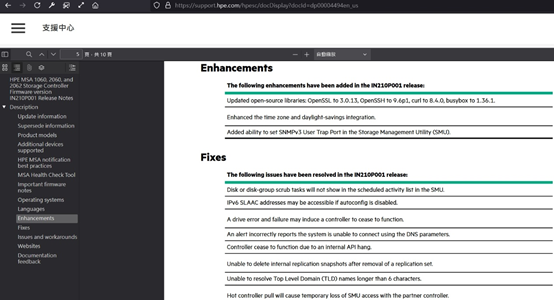

HPE, ein großer Speicher -Gerätehersteller, wird Update-Ankündigungen für seine Geräte veröffentlichen und die Versionsnamen der verschiedenen Geräte sowie den Inhalt, der aktualisiert und verbessert wird, auflisten. Zum Beispiel, wenn die Versionen von Open-Source-Paketen aktualisiert werden, wie OpenSSL auf 3.0.13, OpenSSH auf 9.6p1, curl auf 8.4.0 und busybox auf 1.36.1, werden die Updates die neuen Softwareversionsnummern angeben.

Andere Korrekturen und Details sind unten aufgeführt. Für detailliertere Informationen müssten Kunden diese direkt bei HPE anfordern. Öffentliche Ankündigungen im Internet sind in der Regel relativ vereinfacht.

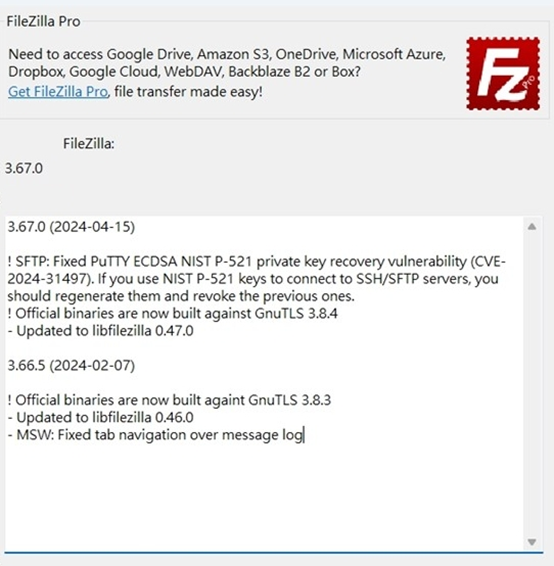

Gängige Open-Source-Software auf dem Markt reagiert auch auf aufgetretene CVEs mit Software-Update-Benachrichtigungen, die die Verbesserungen in jedem Update detailliert beschreiben.

Ein Beispiel ist FileZilla, eine bekannte FTP -Software. Die neueste Version hat eine Sicherheit -Schwachstelle (wie CVE-2024-31497) im Zusammenhang mit privaten Sicherheit -Schlüsseln behoben. Die Schwachstelle wurde auch in diesem Update gepatcht.

Was ist die QNAP Sicherheit -Beratung?

QNAP hat viele Jahre globale Service- und Markterfahrung und legt großen Wert auf Cyber Sicherheit -Probleme für seine Kunden. Der Sicherheitsberatungsmechanismus von QNAP umfasst die folgenden Aspekte:

Regelmäßige jährliche Firmware-Updates : QNAP veröffentlicht konsequent Firmware-Update für seine Geräte sowie Sicherheit -Patches und Updates für zugehörige Betriebssysteme, um bekannte Schwachstellen zu beheben.

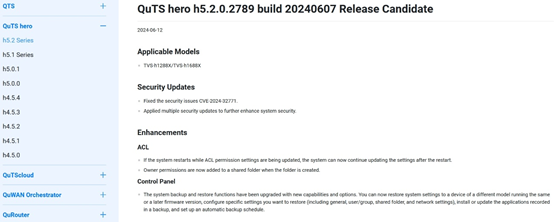

Sicherheitshinweise : Auf der offiziellen QNAP-Website und der Standard-Startseite, wenn Benutzer sich in das QTS -System einloggen, gibt es automatische Erinnerungen an Sicherheit -Beratungen. Details zu potenziellen Sicherheit -Bedrohungen und Abhilfemaßnahmen werden durch Klicken auf die Aktualisierungsdaten bereitgestellt. Durch das Lesen solcher Informationen können Benutzer den ungefähren Umfang der Auswirkungen und den Inhalt der Systemupdates verstehen.

Professionelles Team: QNAP hat ein dediziertes Cyber Sicherheit -Team, wie QNAP PSIRT, das für die Überwachung der neuesten Sicherheitsbedrohungen und die schnellstmögliche Reaktion verantwortlich ist.

Was können QNAP-Benutzer tun?

Als QNAP NAS -Benutzer können Sie die folgenden Maßnahmen ergreifen, um Ihr Gerät und Daten Sicherheit zu schützen:

Regelmäßig nach Updates suchen: Überprüfen und installieren Sie regelmäßig von QNAP veröffentlichte Software-Updates und Patches.

Sicherheit -Einstellungen aktivieren: Starke Passwörter festlegen, Zwei-Schritt-Verifizierung aktivieren, externen Zugriff einschränken und andere Sicherheit -Maßnahmen ergreifen.

Das System überwachen: Verwenden Sie die von QNAP bereitgestellten Überwachungstools, um über den Betriebsstatus des Geräts und potenzielle Bedrohungen informiert zu bleiben.

Daten sichern: Sichern Sie wichtige Daten regelmäßig, um eine schnelle Wiederherstellung im Falle eines Angriffs oder Ausfalls zu gewährleisten.

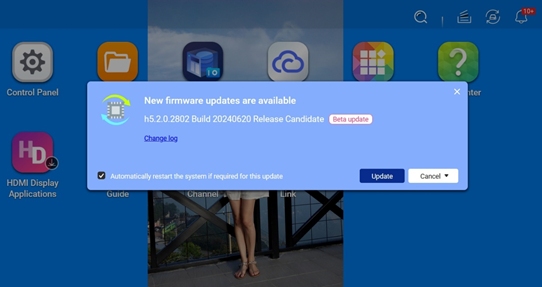

Wenn es eine Firmware-Update gibt, können Sie klicken, um die Versionsinformationen anzuzeigen. Der aktualisierte Inhalt wird angezeigt, damit Benutzer informiert bleiben.

Sie können auf das Firmware-Update Änderungsprotokoll klicken, um eine Zusammenfassung der wichtigen Inhalte für das Update zu sehen, einschließlich Korrekturen für Sicherheit Schwachstellen und Verbesserungen der Systemfunktionalität.

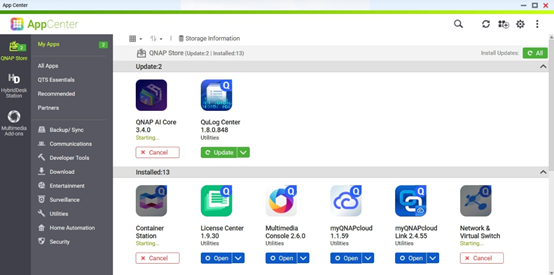

Zusätzlich zu QTS System Firmware-Update benachrichtigt Sie QNAP auch, wenn Updates für Ihre installierten Anwendungen verfügbar sind.

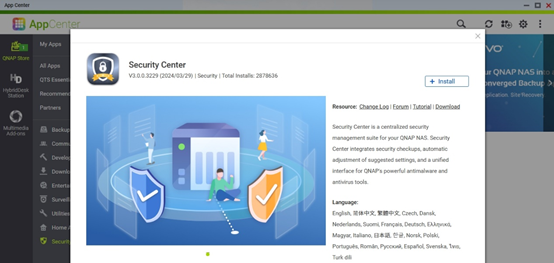

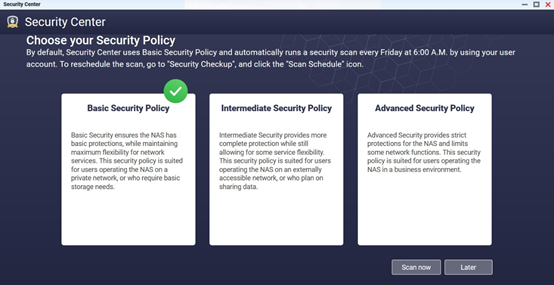

Es wird empfohlen, dass alle QNAP-Benutzer die Sicherheit Center-App installieren, um eine sicherere Gesamtnutzererfahrung und Warnungen zu erhalten.

Die QNAP Sicherheit Center-App bietet Benutzern grundlegende, mittlere und fortgeschrittene Sicherheit Richtlinienempfehlungen. Sie scannt das gesamte NAS Gerät und bietet Empfehlungen basierend auf den Scanergebnissen. Das Befolgen dieser Empfehlungen kann das Sicherheit Niveau Ihres NAS Geräts erheblich verbessern.

Fühlen Sie sich sicher, indem Sie regelmäßig aktualisieren und gute Gewohnheiten pflegen.

Wir können sehen, dass große internationale Unternehmen häufig Schwachstellen entdecken und melden sowie kontinuierlich Versionsupdates bereitstellen. Um sicherzustellen, dass weniger Benutzer geschädigt werden, werden einige Angriffsmethoden und kritische Informationen nicht vollständig der Öffentlichkeit zugänglich gemacht. Detaillierte Inhalte erfordern den Zugang über Entwicklerkonten oder Verträge mit Kunden. QNAP arbeitet ähnlich wie diese großen internationalen Unternehmen, um die rechtzeitige Veröffentlichung von Schwachstellen-Patches zu gewährleisten. Für diejenigen, die detailliertere Informationen benötigen, sind Erklärungen nach Systemupdates geplant, um mehr familienorientierte Benutzer zu schützen.

Das Beheben von Sicherheit Schwachstellen kann mit der Prioritätenreihung in einer Notaufnahme eines Krankenhauses verglichen werden. Die wichtigsten und schwerwiegendsten Probleme werden zuerst priorisiert und behoben, gefolgt von weniger kritischen in absteigender Reihenfolge der Schwere.

Wenn das Problem nicht kritisch ist und die Lösung bekannt ist, ist es im Allgemeinen akzeptabel, das Update zuerst auf Geräten in einer Testumgebung zu testen, bevor es in der Produktionsumgebung angewendet wird. Wenn das Problem jedoch schwer zu lösen ist und Sie den Betrieb ohne Systemupdate fortsetzen möchten, ist es notwendig, geeignete Isolations- und Schutzmaßnahmen zu implementieren und auf die Veröffentlichung eines überarbeiteten Updates durch den Anbieter zu warten, das den problematischen Patch behebt. Dies ist ein Kompromiss, der manchmal in der Branche vorkommt.

Für allgemeine Heim- und kleine Studio- NAS -Gerätebenutzer wird häufig empfohlen, Ihr System auf die neueste Version zu aktualisieren. Wenn Ihr Gerät häufig Dateien über das Internet auf Ihr NAS übertragen muss oder Sie Bilder oder Daten auf Ihrem NAS von Ihrem Mobilfunknetz aus abrufen müssen, während Sie arbeiten oder reisen, stellen Sie sicher, dass Sie auf die neueste Version aktualisieren und die zuvor vorgeschlagenen Sicherheit -Maßnahmen implementieren, um die Risiken für Ihre wichtigen Daten , sensiblen Informationen, Familien- Videos und privaten Fotos zu mindern. Aber noch wichtiger ist es, zu verhindern, dass Ihr NAS als Sprungbrettgerät für Angriffe auf andere verwendet wird. Hacker nutzen oft kompromittierte Geräte, um illegale Aktivitäten durchzuführen, um eine Entdeckung und Identifizierung zu vermeiden.

Der Grund, warum Hacker häufig verschiedene NAS -Geräte als Angriffsplattformen wählen, ist, dass Benutzer diese Geräte häufig im Internet zugänglich machen, und vor allem, weil NAS in den letzten Jahren erheblich erweiterte Funktionen bietet, mit Unterstützung für Virtualisierung , Container und dergleichen, sodass Hacker vorgefertigte Werkzeuge auf kompromittierten NAS -Geräten für verschiedene Arten von Angriffen bereitstellen und installieren können. Daher sind robuste Schutz- und Sicherheit -Maßnahmen für NAS -Geräte wichtiger denn je, und wir brauchen die Zusammenarbeit der Benutzer, um die Sicherheit dieser Umgebungen aufrechtzuerhalten.

Um Ihr QNAP- NAS -Gerät sicherer zu machen, wird empfohlen, gute Gewohnheiten wie folgt beizubehalten

Kontinuierliches Lernen: Bleiben Sie über die neuesten Cyber- Sicherheit -Trends und QNAP- Sicherheit -Hinweise informiert, um das Sicherheitsbewusstsein zu erhöhen.

Regelmäßige Inspektion: Überprüfen Sie regelmäßig die Sicherheit -Einstellungen und Protokolle des Geräts, um abnormale Situationen schnell zu erkennen und zu beheben.

Apps sorgfältig auswählen: Installieren Sie nur Apps aus zuverlässigen Quellen und aktualisieren Sie Apps regelmäßig.

Sicheres Netzwerk: Stellen Sie sicher, dass Ihre Netzwerkumgebung sicher ist, und verwenden Sie Tools wie Firewalls und VPNs, um Ihre wichtigen Daten zu schützen.

Durch die oben genannten Maßnahmen können wir unsere QNAP- NAS -Geräte und Daten besser schützen. Im digitalen Zeitalter sind Cyber- Sicherheit -Bedrohungen allgegenwärtig. Wachsam zu bleiben und geeignete Schutzmaßnahmen zu ergreifen, ist entscheidend, um zu verhindern, dass Ihre Geräte von Hackern als Werkzeuge verwendet werden. QNAP bemüht sich auch, die allgemeine Informationssicherheit der QTS – und QuTS hero -Ökosysteme aufrechtzuerhalten, um sicherzustellen, dass Benutzer weltweit die sichersten Versionen schnell aktualisieren können. Gemeinsam können wir eine sicherere digitale Umgebung schaffen.