Mit der Welle der industriellen Automatisierung und der intelligenten Fertigung steigen die Anforderungen an die CyberSicherheit in OT-Umgebungen (Operational Technology) von Tag zu Tag. In der Vergangenheit war das OT-Domänen-Netzwerk relativ isoliert vom IT-Domänen-Netzwerk, was zu einem primären Fokus auf Funktionalität und Stabilität während der Bereitstellungs-, Adoptions- und Designphasen von OT-Systemen führte, mit weniger Berücksichtigung von Sicherheit-Bedrohungen. In vielen Umgebungen waren Sicherheit-Bedrohungen nicht einmal quantifizierbar. Da jedoch der Netzwerk-Daten-Austausch komplexer und häufiger wird, sind verschiedene OT-Geräte in OT-Umgebungen zunehmend mit einem breiteren Netzwerk verbunden. Mit der Einführung von IoT-Geräten, intelligenten Fertigungsüberwachungs- und Analysesystemen kann das Fehlen geeigneter Sicherheit-Mechanismen in OT-Umgebungen veraltete OT-Ausrüstungen, Produktionslinienserver, Industriecomputer und Maschinen Cyber-Bedrohungen aussetzen. Diese Schwachstellen können sie zu Zielen für böswillige Angriffe oder Eintrittspunkte für Sicherheitsverletzungen machen, die möglicherweise Infektionen auf andere Maschinen innerhalb der OT-Umgebungen verbreiten, was zu Betriebsunterbrechungen und finanziellen Verlusten führen kann.

Dieser Artikel nimmt das QNAP QGD-1602P Sicherheit Netzwerk Switch als Beispiel, um zu veranschaulichen, wie man eine unabhängige und sichere grundlegende Sicherheit-Schutzumgebung in OT-Domänen etabliert, indem man industrielle Computerumgebungen, Produktionsnetzwerke und andere Netzwerk physisch isoliert. Der Bereitstellungsansatz ist für eine einfache Wartung durch IT- und Sicherheit-Personal konzipiert.

Aus einer Cybersicherheitsperspektive weisen OT-Domänen die folgenden Merkmale und Herausforderungen auf:

- Hohe Verfügbarkeitsanforderungen:Ausrüstungen und Systeme müssen kontinuierlich 24/7 betrieben werden, was Schutz vor Unterbrechungen durch Cyberangriffe erfordert, die zu erheblichen Verlusten führen könnten.

- Proprietäre Protokolle und Systeme:Viele industrielle Kommunikationsprotokolle (wie Modbus, PROFINET usw.) und industrielle Steuerungssysteme fehlen reife Cybersicherheitsmaßnahmen.

- Mangel an Echtzeitüberwachung und Alarmmechanismen:Viele Fabrik-Netzwerk-Managementsysteme arbeiten noch innerhalb traditioneller Rahmenwerke und fehlen Echtzeitüberwachungs- und Alarmmechanismen, um abnormales Verhalten oder Malware-Bedrohungen zu erkennen.

Daher kann die Einführung von Switch mit Malware-Programmerkennung und Geräteverhaltensüberwachungsfunktionen auf der OT-Netzwerkschicht die OT-Schutzfähigkeiten erheblich verbessern. Dies ermöglicht die Echtzeit-Abwehr bösartiger Aktivitäten, sodass Bedrohungen automatisch auf bestimmte Netzwerkports oder ausgewiesene Zonen, VLANs, isoliert werden können, um die Stabilität und Sicherheit verschiedener Systeme innerhalb der OT-Umgebung zu gewährleisten.

Wir haben tatsächlich das QNAP QGD-1602P Sicherheit Netzwerk Switch in einer OT-Umgebung bereitgestellt und es mit anderen 2,5G- und 1G-Netzwerk-Switch verbunden, um den Betriebsstatus von Geräten innerhalb der Umgebung zu analysieren.

Vor dem Einschalten des Geräts zur Systemkonfiguration und Installation müssen Festplattenlaufwerke und SSD zuerst in diesem Gerät installiert werden. Es fungiert sowohl als NAS als auch als Sicherheit-Netzwerk-Switch. Ein wesentlicher Vorteil ist, dass alle Sicherheit-bezogenen Software und Protokolldateien direkt im NAS-Bereich dieses Geräts zur Protokollaggregation gespeichert werden können. Diese Protokolle können dann an andere Sicherheit-Protokollsammlungsgeräte (wie LogMaster oder andere Geräte, QNAP NAS mit WORM-Bereich usw.) und SIEM (Security Information and Event Management) Plattformen wie Wazuh weitergeleitet werden.

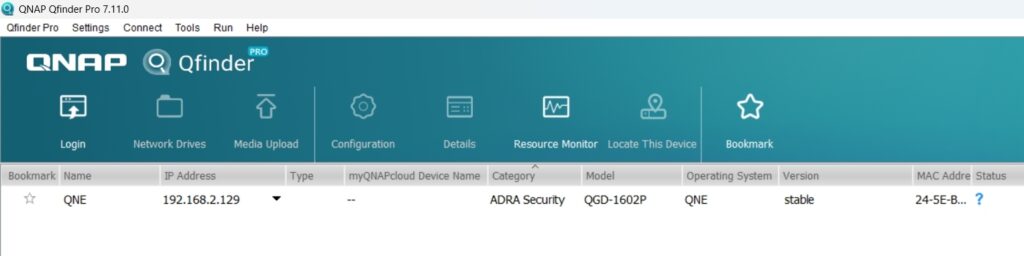

Während der Erstinstallation werden Sie feststellen, dass das Gerät mit der QNAP Qfinder-Software erkannt werden kann, sodass Sie es im Netzwerk lokalisieren können. Es wird als ADRA-Sicherheit-Produktlinie kategorisiert und verfügt über integrierte ADRA-Cybersicherheitsfunktionen.

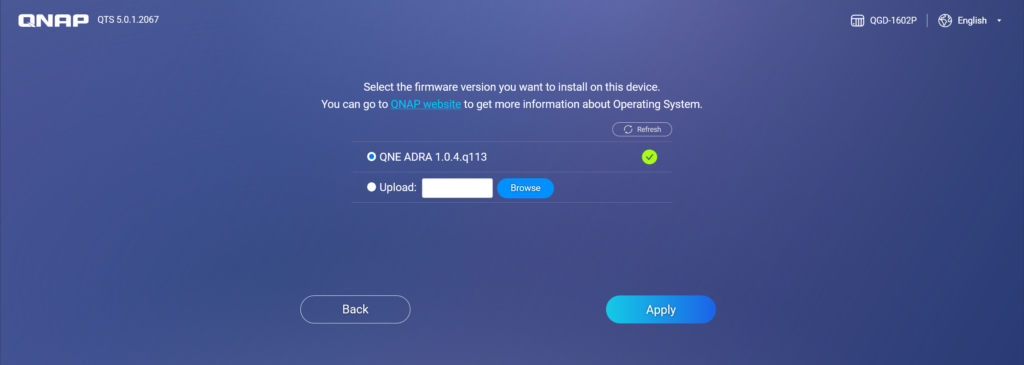

Beim Zugriff auf die Systeminstallationsseite haben Sie die Möglichkeit, mit der Smart-Installation fortzufahren oder andere Firmware-Versionen zur Installation auszuwählen. Dies liegt daran, dass dieses Gerät entweder mit ADRA-sicherheitsaktivierter Firmware oder dem Standard-QNAP-QTS-Betriebssystem betrieben werden kann.

Unter Verwendung der aktuellen Version als Beispiel kann die QNE ADRA-Version standardmäßig installiert werden, und Sie können auch manuell verschiedene Firmware-Versionen in dieses System hochladen.

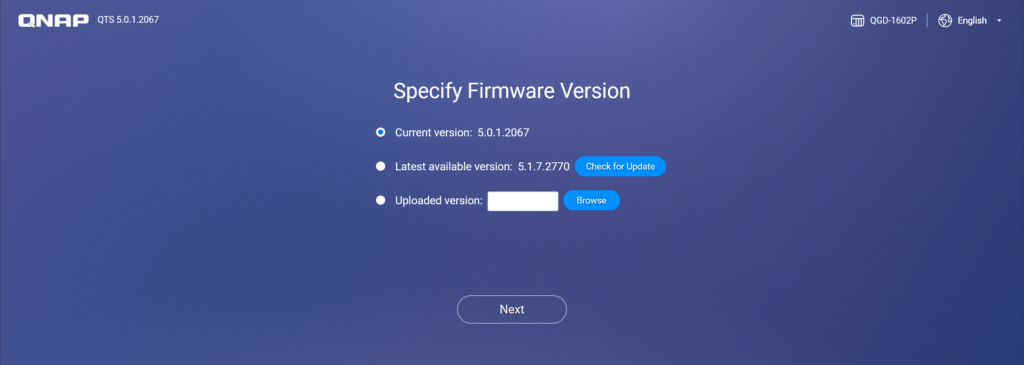

Wenn Sie das QTS-System verwenden, können Sie auch die zu installierende Version auswählen.

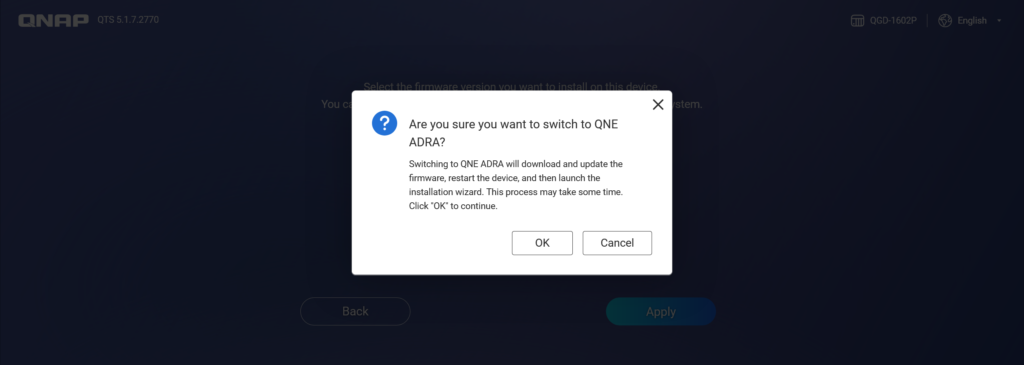

Dies ist der Bildschirm zum Umschalten auf QNE ADRA. Nach Auswahl von OK wird der Installationsprozess bestätigt und fortgesetzt.

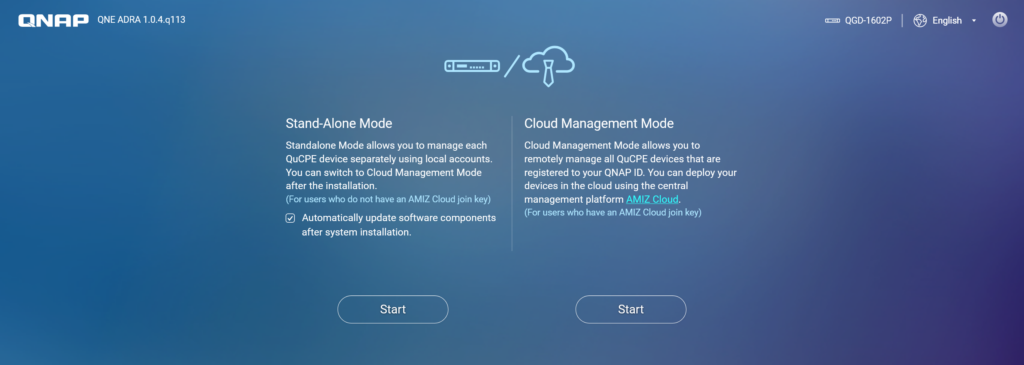

Dieses Gerät ermöglicht den Betrieb im Standalone-Modus oder im Cloud-Management-Modus. In einer OT-Umgebung kann das Gerät auch im Standalone-Modus mit dem Internet verbunden werden, sodass Updates und Alarmfunktionen ordnungsgemäß funktionieren. Wenn jedoch Ihre OT-Umgebungspolitik den externen Internetzugang einschränkt oder nur Internetverbindungen für Updates durch eine Firewall im Einzelfall zulässt, wird im Allgemeinen empfohlen, den Standalone-Modus für den Betrieb auszuwählen. Der Cloud-Management-Modus ermöglicht es dem Personal, das Gerät bequem über die Cloud zu verwalten. Dieser Modus erfordert einen QNAP AMIZ Cloud Join Key zur Authentifizierung und integriert robuste Sicherheit-Mechanismen, um eine sichere Fernverwaltung zu gewährleisten.

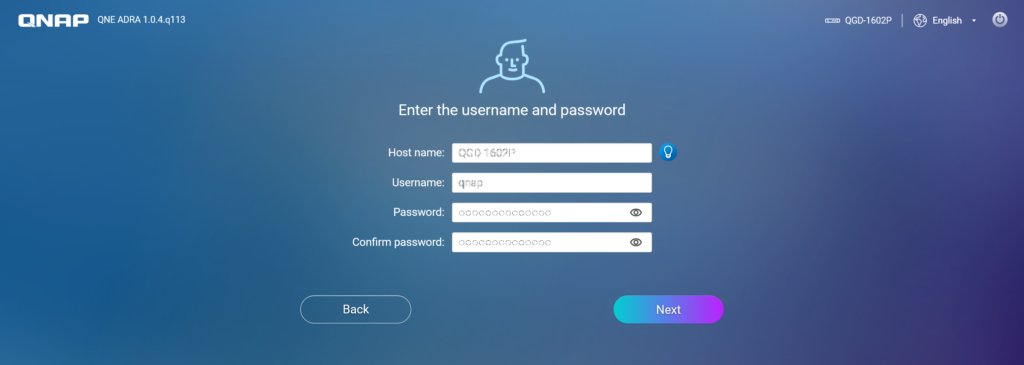

Nach dem Einrichten des Kontos und des Passworts können Sie mit der Installation und Konfiguration zur Nutzung fortfahren.

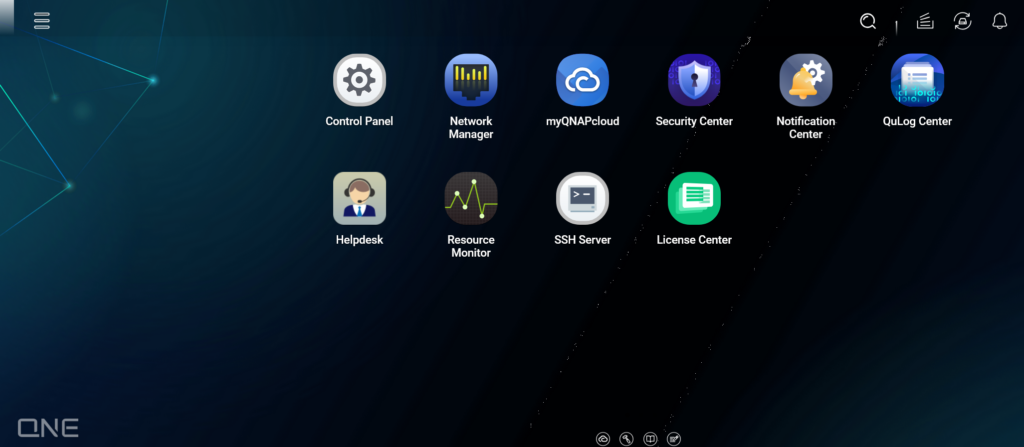

Standard-Managementschnittstelle des QGD-Geräts.

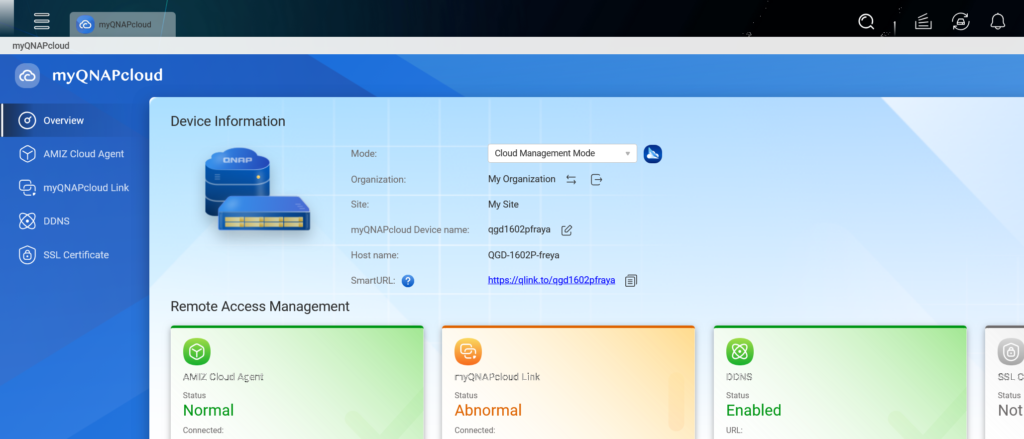

Klicken Sie auf myQNAPcloud, um den Status des Cloud-Verbindungsmechanismus des Geräts zu sehen. Wenn Sie den Cloud-Management-Modus nicht verwenden möchten, können Sie ihn auf den Standalone-Modus für den unabhängigen Betrieb Switch.

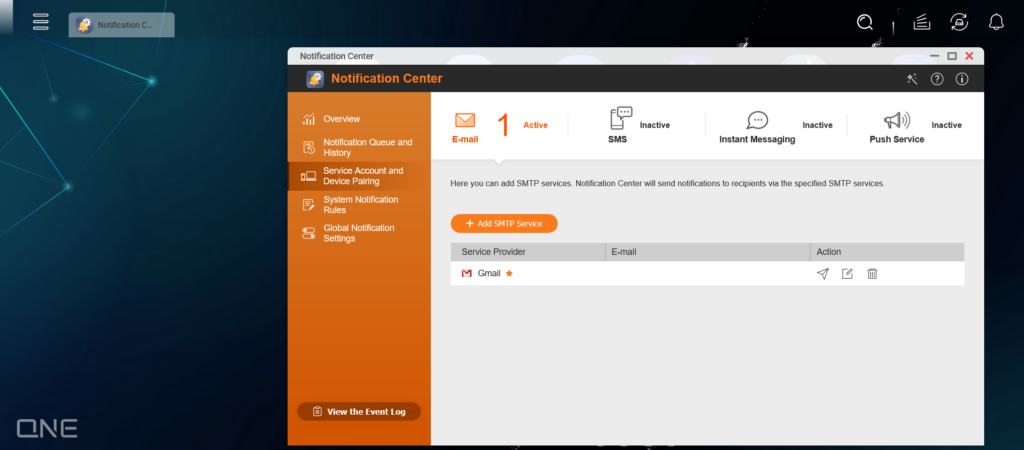

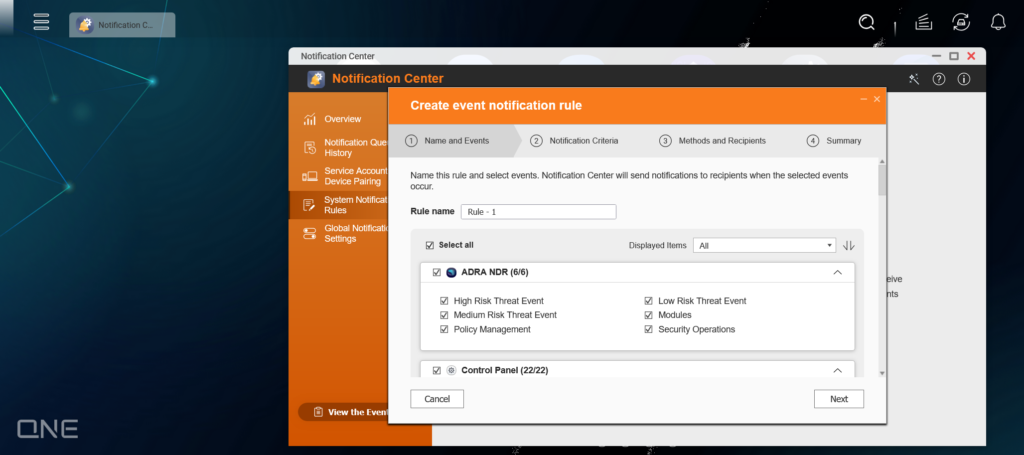

Bei der Konfiguration dieses Gerätetyps ist die CyberSicherheit-Alarmfunktion der kritischste Aspekt in der OT-Umgebung. Sie können wählen, Sicherheitswarnungen per E-Mail, SMS, Instant Messaging (IM) oder Web-Push-Dienste zu erhalten, um potenzielle Bedrohungen rechtzeitig zu erkennen.

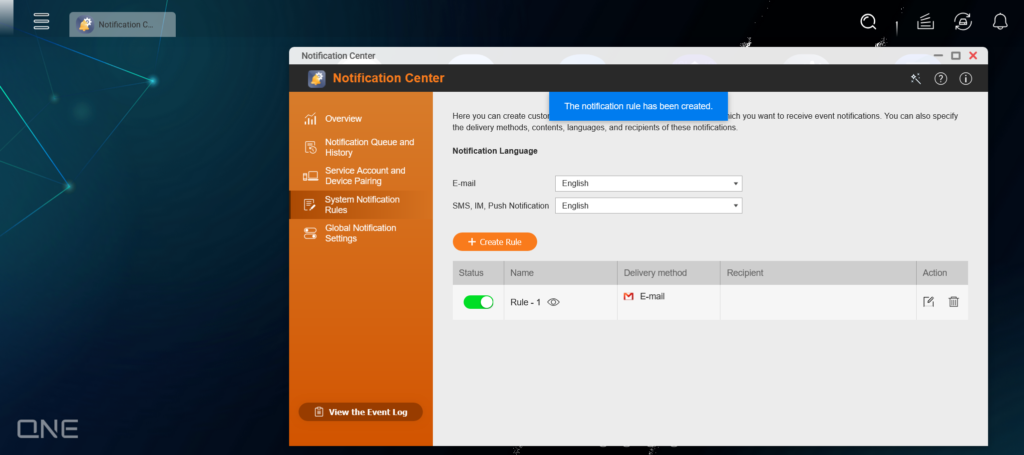

Nach Auswahl der Benachrichtigungsmethode können Sie Benachrichtigungsregeln konfigurieren. Es wird empfohlen, Warnungen für Ereignisse mit hohem Risiko zu aktivieren, während Ereignisse mit mittlerem Risiko, niedrigem Risiko und andere Informationen basierend auf spezifischen Bedürfnissen und Umständen konfiguriert werden können.

Sobald die Alarmregeln und Empfänger-E-Mail-Adressen konfiguriert sind, ist die Benachrichtigungseinrichtung abgeschlossen.

Switch-Funktionen mit Malware-Programmerkennung und Verhaltensüberwachungsfunktionen

1.Deep Packet Inspection (DPI)

Traditionelle Switch behandeln hauptsächlich Layer-2- (L2) oder Layer-3- (L3) Netzwerk-Austausch und können keine tiefgehende Analyse von Industrieprotokollen oder Anwendungsschichten durchführen. Switch mit Malware-Programmerkennungsfunktionen verfügen jedoch typischerweise über eine integrierte DPI- (Deep Packet Inspection) Engine, die es ihnen ermöglicht, Netzwerkverkehr zu identifizieren und mit bekannten Malware-Signaturen zu vergleichen. QNAPs Lösung integriert ADRA NDR (Network Detection and Response) Sicherheit-Funktionen, die ihre Bedrohungsdatenbank regelmäßig aktualisieren, um die folgenden Aufgaben auszuführen:

- Dateisignaturen analysieren (Malware-Signaturen).

- Überprüfen, ob Protokollpakete bekannte Schwachstellen oder Angriffsverhalten enthalten.

DPI kann industriespezifische Protokolle erkennen und Alarme auslösen oder erweiterte Inspektionen durchführen, wenn verdächtige Pakete oder abnormale Daten-Übertragungen entdeckt werden, um zu verhindern, dass bösartige Dateien sich seitlich innerhalb des OT-Bereichs ausbreiten.

2. Verhaltensüberwachung und Geräteidentifikation

Zusätzlich zur Malware-Erkennung kann die Switch auch Verhaltensüberwachung durchführen, wie z.B.:

- Gerätestatusüberwachung: Erkennt abnormales Netzwerk-Verhalten, wie plötzliche Verkehrsspitzen oder -abfälle, abnormale Pakettypen und meldet Anomalien umgehend.

- Abnormale Anmelde- und Benutzer-Berechtigung-Überwachung: Überwacht kontinuierliche fehlgeschlagene Anmeldeversuche, abnormale Quell-IP-Adressen/Benutzerkonten und löst Alarme oder Zugriffsblockierungen aus.

3. Echtzeit-Alarme und Visualisierung

Industrielle Netzwerkadministratoren benötigen oft den Echtzeitstatus der Produktionsumgebung. Daher sind Switch mit Echtzeit-Alarming und Daten-Visualisierungsfunktionen unerlässlich:

- Echtzeit-Ereignisbenachrichtigung: Wenn Malware-Dateien oder abnormale Anmeldeversuche erkannt werden, werden sofortige Alarme per E-Mail, SMS, Instant Messaging (IM) oder Web-Push-Benachrichtigungen gesendet, sodass Administratoren ohne Verzögerung reagieren können.

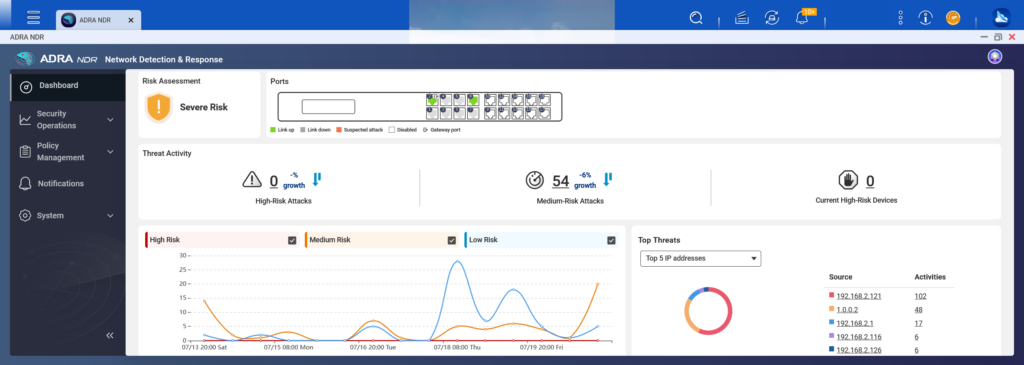

- Visualisiertes Dashboard: Zeigt den Verbindungsstatus zwischen Geräten, Verkehrstrends und Alarmereignissen in grafischer Form an, sodass Administratoren verdächtige Bereiche schnell identifizieren können.

4. Flexible Bereitstellung und Integration

OT-Umgebungen haben typischerweise eine komplexe Struktur und hohe Systemausfallkosten. Switch mit Malware-Erkennung und Verhaltensüberwachungsfunktionen können die Bereitstellungshürde erheblich reduzieren, wenn sie auf folgende Weise integriert oder bereitgestellt werden:

- Integration mit bestehenden Systemen: Kompatibel mit gängigen industriellen Kommunikationsprotokollen und veralteten Geräten, wodurch der Bedarf an Updates der bestehenden Netzwerk-Struktur oder -Ausrüstung minimiert wird.

- Schrittweise Bereitstellung: Zunächst an kritischen Punkten (z.B. vor hochsicheren Geräten) implementiert und dann schrittweise auf die gesamte Fabrik ausgeweitet.

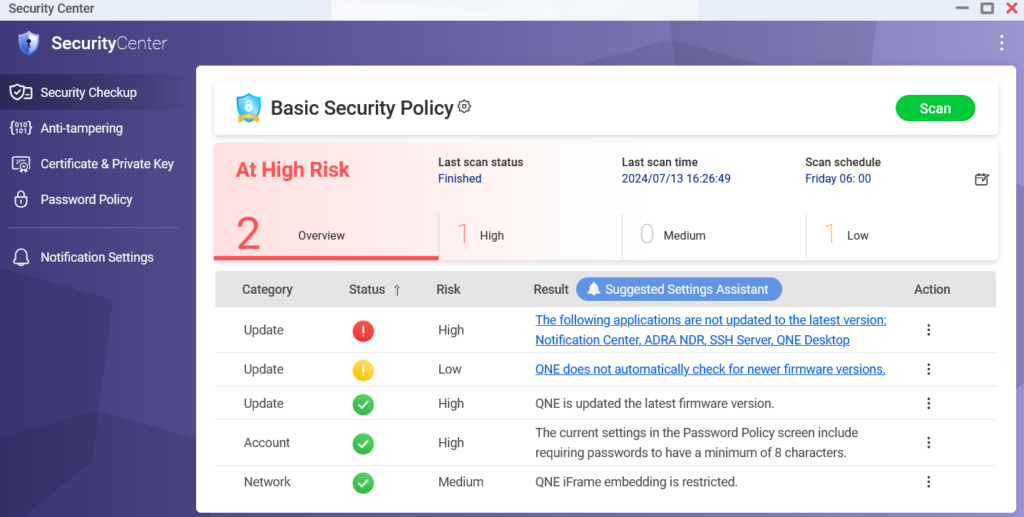

Beim Zugriff auf das Sicherheit-Center in der QGD-Systemoberfläche können Sie den aktuellen Sicherheit-Risikostatus des Geräts selbst einsehen. Diese Bewertung gilt nur für das QGD-Gerät, nicht für die überwachten Geräte innerhalb der OT-Umgebungen. Daher wird empfohlen, die Sicherheit-Risiken des Geräts auf das vom System empfohlene Mindestniveau zu reduzieren.

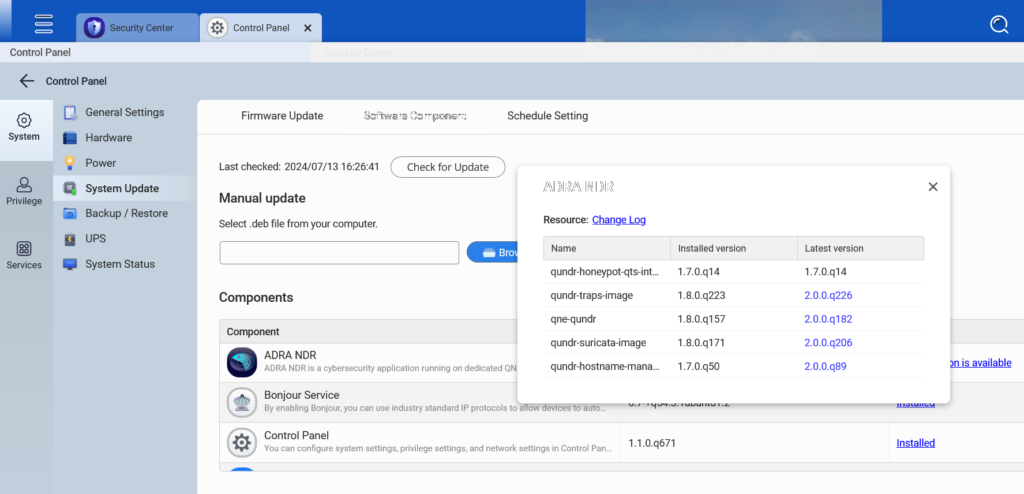

Aus dem Systemsteuerung von QGD können Sie priorisieren, alle ADRA NDR-Netzwerk-Endpunkt-Sicherheit-Schutzfunktionen auf die neueste Version zu aktualisieren.

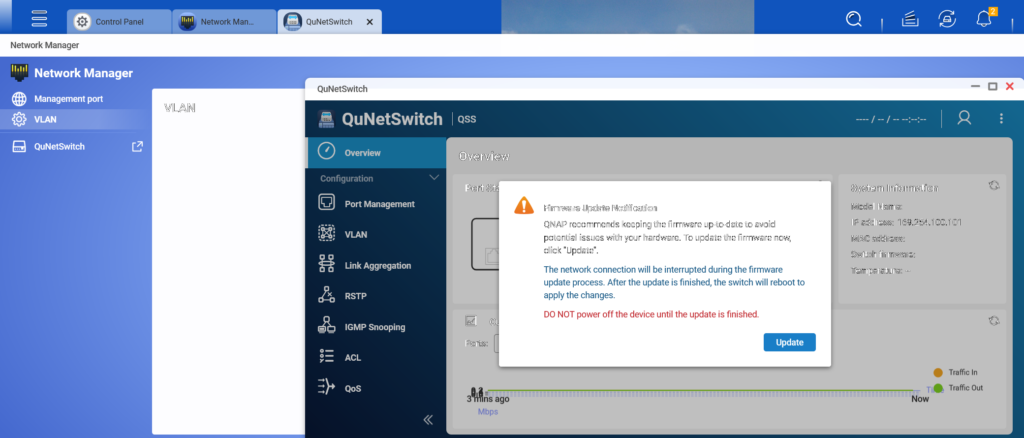

Die kritischste Komponente dieser Produktserie, das QNE-Sicherheit-Netzwerk-Switch, muss über das Network Manager verwaltet werden. Es ist wichtig zu beachten, dass dieses Gerät sowohl als NAS als auch als Netzwerk-Switch fungiert. Daher hat das Netzwerk-Switch sein eigenes Betriebssystem-Firmware, das ebenfalls regelmäßig aktualisiert werden muss.

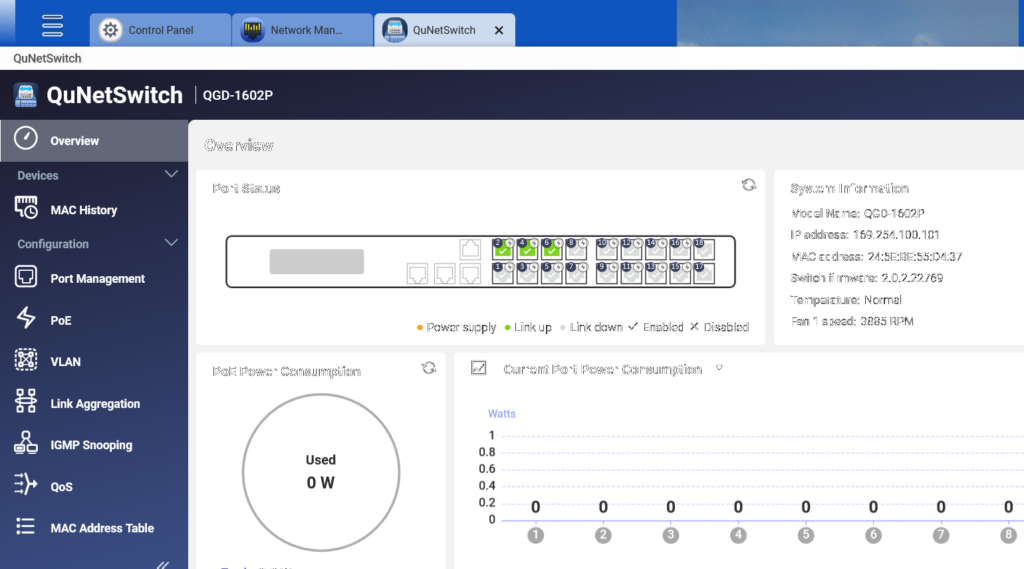

In der QuNetSwitch-Systemoberfläche können Sie die Statusanzeigen für verschiedene angeschlossene Ports sehen. Auf der linken Seite können Netzwerkadministratoren auf vertraute Netzwerk-Switch-Konfigurationsfunktionen zugreifen, wie z.B. Portverwaltung, PoE (Power over Ethernet), VLAN und andere gängige Standardeinstellungsfunktionen.

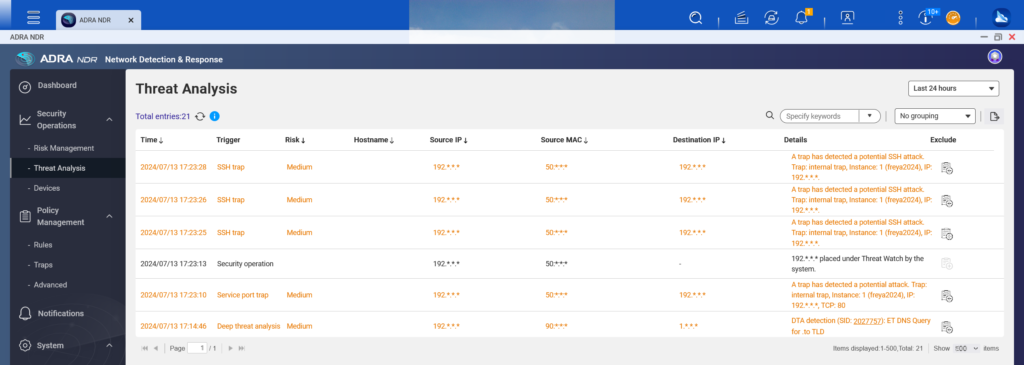

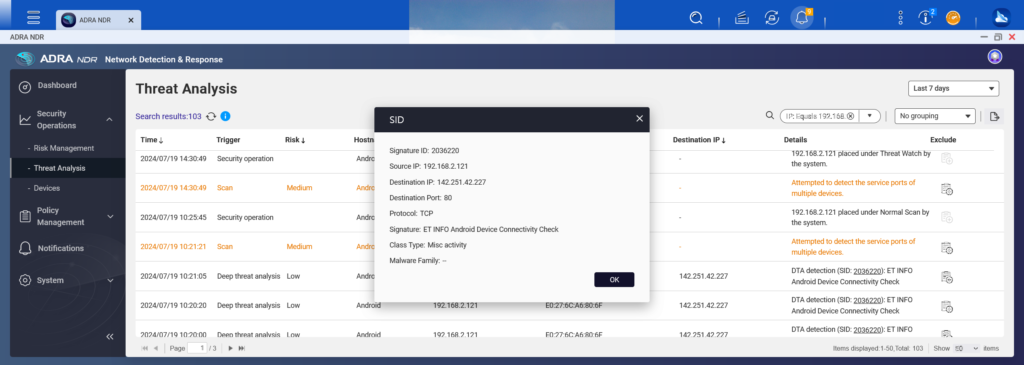

Die kritischste Kernfunktion dieses Produkts ist der ADRA NDR-Netzwerk-Endpunktschutz. Beim Zugriff auf diese Seite können Sie zur Registerkarte Bedrohungsanalyse navigieren, die Malware-Aktivitäten, Hacker-Anmeldeversuche und andere Sicherheit-Vorfälle im OT-Netzwerkumfeld aufzeichnet und erklärt. Wenn normale Verhaltensweisen, die vom System falsch identifiziert werden, aufgeführt sind, können sie ausgeschlossen werden. Eine sorgfältige Analyse wird empfohlen.

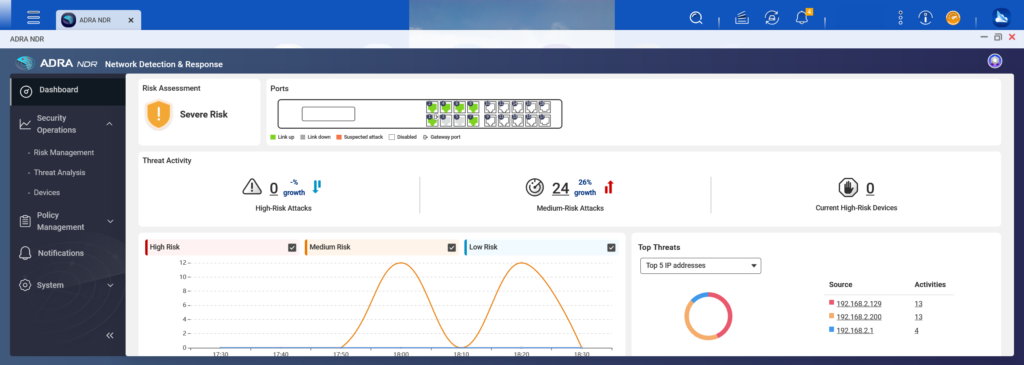

In der Sicherheit-Bedrohung bieten visualisierte Diagramme eine Anzeige der primären Bedrohungsquellgeräte-IPs mit Trendanalysen verschiedener Risiken innerhalb des OT-Netzwerks.

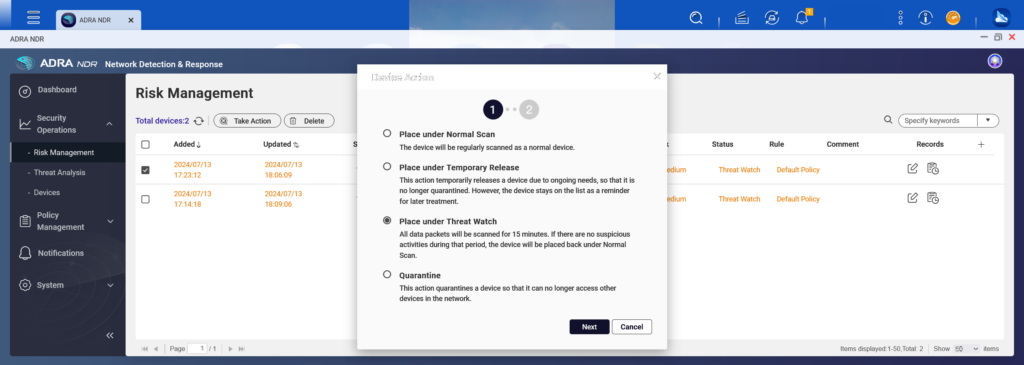

Für das Risikomanagement in OT-Netzwerken können Administratoren wählen, ob sie problematische Geräte weiterhin überwachen oder isolieren, um laterale Verbindungen zu verhindern und potenzielle Cybersicherheitsbedrohungen innerhalb der OT-Umgebung zu mindern.

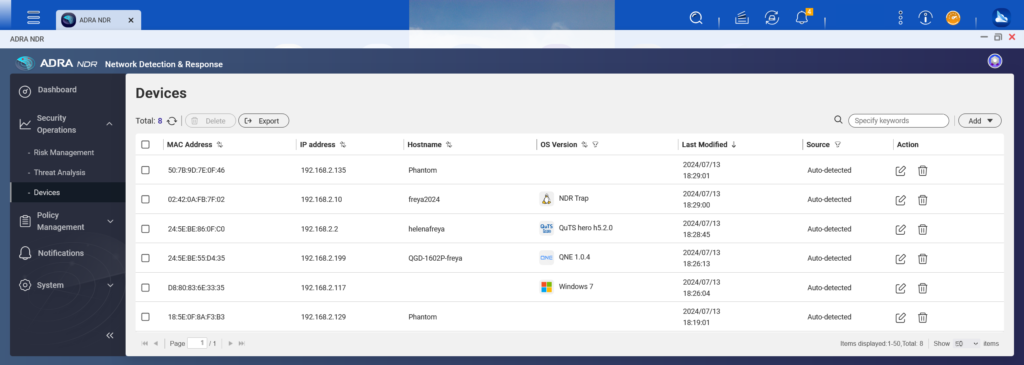

In ADRA NDR wird eine Geräteliste angezeigt, die es Administratoren ermöglicht, verschiedene Aktionen für jedes Gerät zu konfigurieren.

In der Sicherheit-Bedrohungsanalyse können Sie auf den Bedrohungs-Daten für dieses OT-Gerät zugreifen.

Visualisierte Daten können langfristig verfolgt werden.

Schlüsselschutzmechanismen für den OT-Bereich

1. Verhinderung von Malware-Manipulation und lateraler Verbreitung

Da OT-Umgebungen eine hohe Systemstabilität erfordern, können Angriffe wie Ransomware, Trojaner oder Würmer nicht nur Produktionslinien lahmlegen, sondern auch erhebliche Sicherheitsrisiken und finanzielle Verluste verursachen.

- Malware-Abwehr: Ein Switch mit integrierten Malware-Erkennungsfunktionen kann bösartige Dateien abfangen, bevor sie an Endgeräte übertragen werden, und so verhindern, dass sie sich über das gesamte Fabriknetzwerk ausbreiten.

- Schnelle Vorfallmeldung: Wenn verdächtige Dateien oder Verbindungen erkannt werden, kann das System Administratoren sofort benachrichtigen, um die Reaktionszeit auf Bedrohungen zu verbessern.

2. Verhinderung unbefugter oder böswilliger Anmeldungen

Wenn die Geräte innerhalb des OT-Systems durch einen Hacker-Login kompromittiert werden, könnten die Folgen katastrophal sein.

- Anmeldeverhaltensüberwachung: Durch den Einsatz von tiefgehender Verkehrs- und Paketinspektion kann das Switch abnormale Anmeldeaktivitäten effektiv identifizieren, wie ungewöhnliche IP-Adressen, abnormale großflächige Verbindungsport-Scans oder übermäßige fehlgeschlagene Anmeldeversuche.

3. Verbesserung der allgemeinen Sicherheit-Sichtbarkeit und Compliance

Die Implementierung von Switch mit integrierter Malware-Erkennung und Verhaltensüberwachung stärkt nicht nur den Sicherheit-Schutz, sondern Hilfe Hersteller auch besser, um verschiedene industrielle Sicherheit-Compliance-Anforderungen wie IEC 62443 zu erfüllen.

- Protokollierungs- und Audit-Fähigkeiten: Das Switch kann umfassende Verkehrsprotokolle und Alarmereignisberichte bereitstellen, die es Administratoren und Prüfern ermöglichen, kritische Netzwerkaktivitäten zu verfolgen. Dies verbessert die Compliance mit der ISO 27001-Implementierung, internen Audits, externen Audits durch Dritte oder Lieferketten-Sicherheit-Audits.

4. Praktische Bereitstellungsempfehlungen

Identifizieren Sie wichtige Vermögenswerte und Hochrisikobereiche

Wir beginnen normalerweise damit, kritische Geräte innerhalb des OT-Bereichs zu identifizieren, wie Produktionsliniensteuergeräte und kritische Server, zusammen mit Knoten, die anfällig für externe Verbindungsthreats sind. Der nächste Schritt besteht darin, die Bereitstellung oder den Austausch von Switch in Hochrisikobereichen zu priorisieren. Zum Beispiel ist der Austausch traditioneller Switch durch QGD-1602P ein sehr praktischer Ansatz. Dieses Upgrade verbessert den Schutz von OT-Geräten, ohne den bestehenden Betrieb zu stören, während es gleichzeitig den Verkehr und das Verhalten überwacht und Aufzeichnungen führt. Dies kommt der zukünftigen Cybersicherheits-Compliance zugute und reduziert die Belastung der Netzwerkadministratoren.

Schrittweise Bereitstellung und Überprüfung

Beginnen Sie mit einer kleinen Bereitstellung in Produktions- oder Testumgebungen, um deren Auswirkungen auf den Verkehr, die Leistung und die Stabilität zu beobachten. Überprüfen Sie, ob die Überwachungs-, Erkennungs- und Alarmfunktionen korrekt funktionieren, bevor Sie schrittweise auf den gesamten OT-Bereich ausweiten.

Gutes Protokollmanagement und Alarmreaktionsprozess

Selbst mit fortschrittlichen Malware-Erkennungs- und Verhaltensüberwachungsfunktionen kann das System ohne einen gut definierten Alarmreaktionsprozess und geeignete Protokollmanagement- und Analysetools nicht sein volles Potenzial ausschöpfen.

Zusammenarbeit mit der IT-Abteilung

Obwohl die Anforderungen für OT und IT nicht vollständig identisch sind, da OT typischerweise Stabilität priorisiert und häufige Systemupdates oder komplexe Umgebungsimplementierungen, die den OT-Arbeitsbereich beeinträchtigen könnten, vermieden werden, können sich OT-Systeme in den meisten Fällen keine Ausfallzeiten leisten. IT hingegen erfordert zeitnähere Updates, bei denen weniger Unterbrechungen oder Neustarts auf der Benutzerseite akzeptabler sind. Dies ist jedoch nicht der Fall für OT.

In industriellen Computer-OT-Umgebungen dienen traditionelle Switch hauptsächlich als Daten-Übertragungsgeräte. Mit der zunehmenden Komplexität der heutigen Sicherheit-Bedrohungen kann die Implementierung von Switch mit Malware-Erkennung und Geräteverhaltensüberwachungsfunktionen sowohl auf Geräte- als auch auf Netzwerkebene die Schutzfähigkeiten gegen Ransomware, Trojanerangriffe und unbefugten Zugriff erheblich stärken.

Diese Arten von Switch können mit der grundlegendsten Paketinspektion und Verhaltensvergleichen beginnen, kombiniert mit Echtzeitwarnungen und visualisierten Informationen, und bieten einen überlegenen Sicherheit-Schutz für OT-Umgebungen im Vergleich zu früheren Lösungen. Dies ist der entscheidende Vorteil der QNAP QGD-Serie.