Wenn Daten schnell anwächst, speichern Benutzer oft große Mengen an Dokumenten, Bildern, Video oder E-Mails auf dem NAS. Herkömmliche Ordnerstrukturen oder schlüsselwortbasierte Suchmethoden scheitern jedoch häufig daran, die benötigten Dateien genau zu finden. Um diesen Schmerzpunkt zu lösen, wird ein Suchtool benötigt, das Inhalte versteht und Dateien schnell auffindet, und Qsirch ist die intelligente Suchmaschine, die dafür entwickelt wurde.

Zusätzlich zur Verwendung von Schlüsselwörtern oder Metadaten wie Dateinamen, Inhalt, Änderungsdaten, Autorennamen und anderen Faktoren, um relevante Dateien und Dokumente schnell zu finden, wurde jetzt eine KI-gestützte semantische Suchfunktion hinzugefügt. Mit dieser Funktion können Benutzer einfach eine Beschreibung eines Fotos eingeben, wie beispielsweise „ein Welpe, der auf dem Gras läuft“, und alle zugehörigen Bilder finden.

Dieses Jahr markiert ein Meilenstein-Update, das die KI Retrieval-Augmented Generation (RAG)-Suchtechnologie unterstützt, die durch die generativen Fähigkeiten von Large Language Model (LLM) angetrieben wird. Es hilft Hilfe Unternehmen, wichtige Informationen genauer und effizienter aus den massiven Daten-Sets, die auf NAS gespeichert sind, zu extrahieren. Es identifiziert nicht nur schnell die relevantesten Inhalte für Ihre Bedürfnisse, sondern beschleunigt auch Entscheidungsprozesse, optimiert Arbeitsabläufe und entfaltet den wahren Wert von Daten vollständig.

Heute zeigen wir, wie man Qsirch mit ChatGPT und RAG-Suche verwendet, um Ihr NAS in einen Wissensberater für das Informations-Sicherheit-Managementsystem (ISMS) zu verwandeln.

Installieren Sie Qsirch Intelligente KI-Suche

Gehen Sie zum AppCenter, klicken Sie auf die Tools im QNAP Store und finden Sie Qsirch, um es zu installieren.

Die Qsirch-Oberfläche erscheint wie unten gezeigt, klicken Sie auf das RAG-Symbol auf der rechten Seite der Suchleiste.

Klicken Sie anschließend auf Zu den RAG-Einstellungen gehen, um diese zu konfigurieren.

Es unterstützt OpenAI ChatGPT, Google Gemini, Microsoft Azure OpenAI und andere mit der OpenAI API kompatible LLM-Modelle wie DeepSeek und xAI Grok. Sie können KI-Modelle frei wählen und sie je nach Bedarf in die KI-Suchfunktion integrieren.

Als Nächstes stellen wir vor, wie man die API-Schlüssel für OpenAI und Google Gemini beantragt.

Beantragen Sie den OpenAI API-Schlüssel

Melden Sie sich mit Ihrem ChatGPT-Konto beim OpenAI-Plattform an und klicken Sie dann auf Start building.

OpenAI wird Sie zunächst auffordern, eine Organisation zu erstellen. Geben Sie den Namen Ihrer Organisation ein, wählen Sie die Beschreibung aus, die am besten zu Ihren technischen Fähigkeiten passt, und klicken Sie auf Organisation erstellen.

Wenn Sie den Bildschirm zur Teameinladung sehen, klicken SieIch lade mein Team später ein. Sie können bei Bedarf jederzeit Mitglieder später einladen.

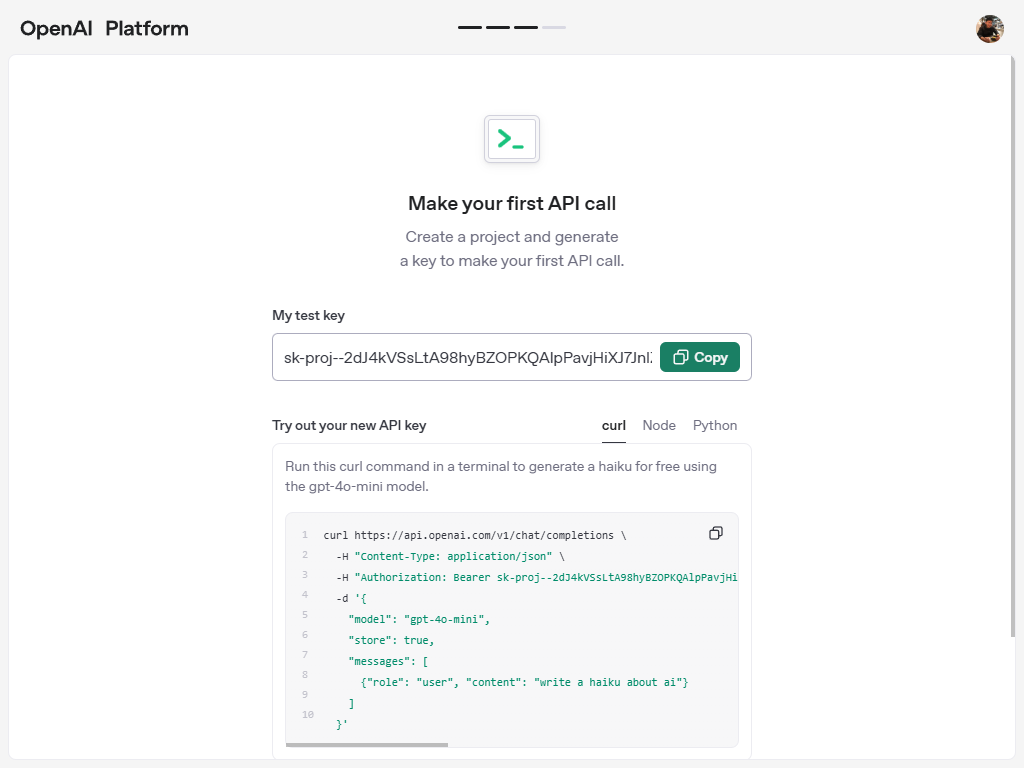

Benennen Sie als Nächstes Ihren API-Schlüssel und Ihr Projekt, und klicken Sie dannAPI-Schlüssel generieren.

Kopieren Sie den Schlüssel und bewahren Sie ihn sicher auf. Sobald das Fenster geschlossen ist, können Sie ihn nicht mehr anzeigen.

Laut FAQ zur Datennutzung für Verbraucherdienste werden Daten, die über die API eingereicht oder generiert wurden, von OpenAI standardmäßig nicht für das Modelltraining verwendet, einschließlich ChatGPT Team und ChatGPT Enterprise.

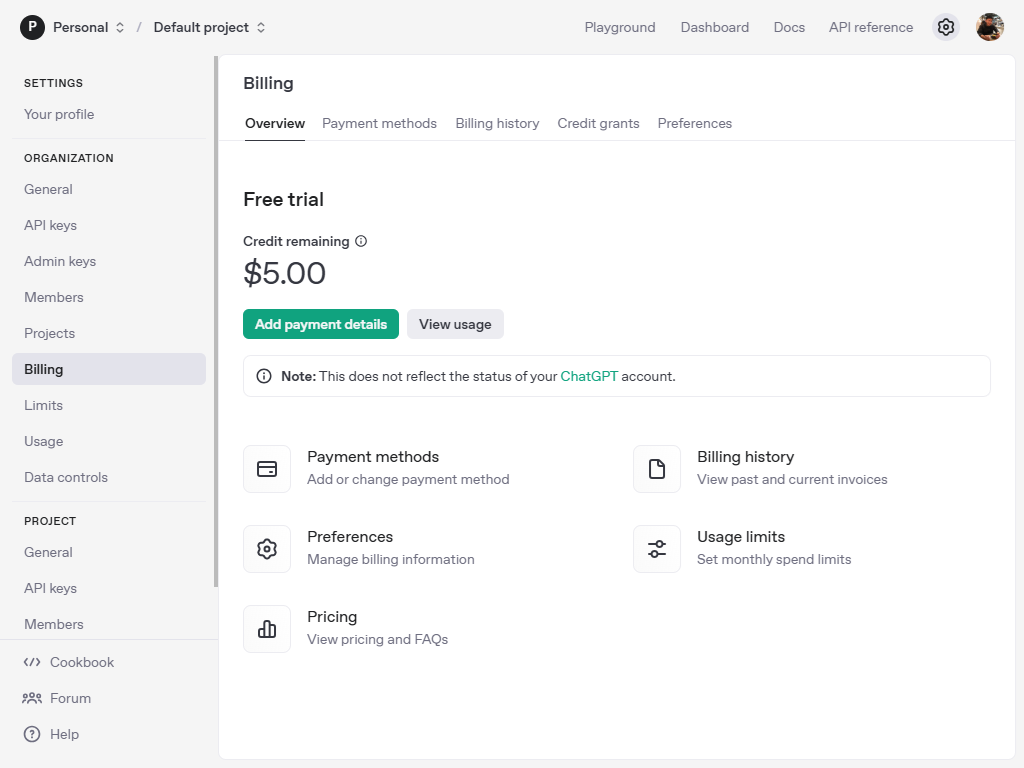

Sie müssen jedoch weiterhin Zahlungsinformationen hinzufügen, um den Schlüssel normal verwenden zu können. Klicken Sie auf Zahlungsdetails hinzufügen.

Geben Sie Ihre Kreditkarteninformationen und Rechnungsadresse ein und klicken Sie dann auf Weiter.

Konfigurieren Sie die Zahlungseinstellungen, einschließlich eines Mindestbetrags von 5 $ und der Option, die automatische Aufladung zu aktivieren. Klicken Sie dann auf Weiter.

Überprüfen Sie, ob alle Informationen korrekt sind, und klicken Sie auf Zahlung bestätigen.

Zu diesem Zeitpunkt ist der API-Schlüssel, den wir beantragt haben, einsatzbereit.

Beantragen Sie den Gemini API-Schlüssel

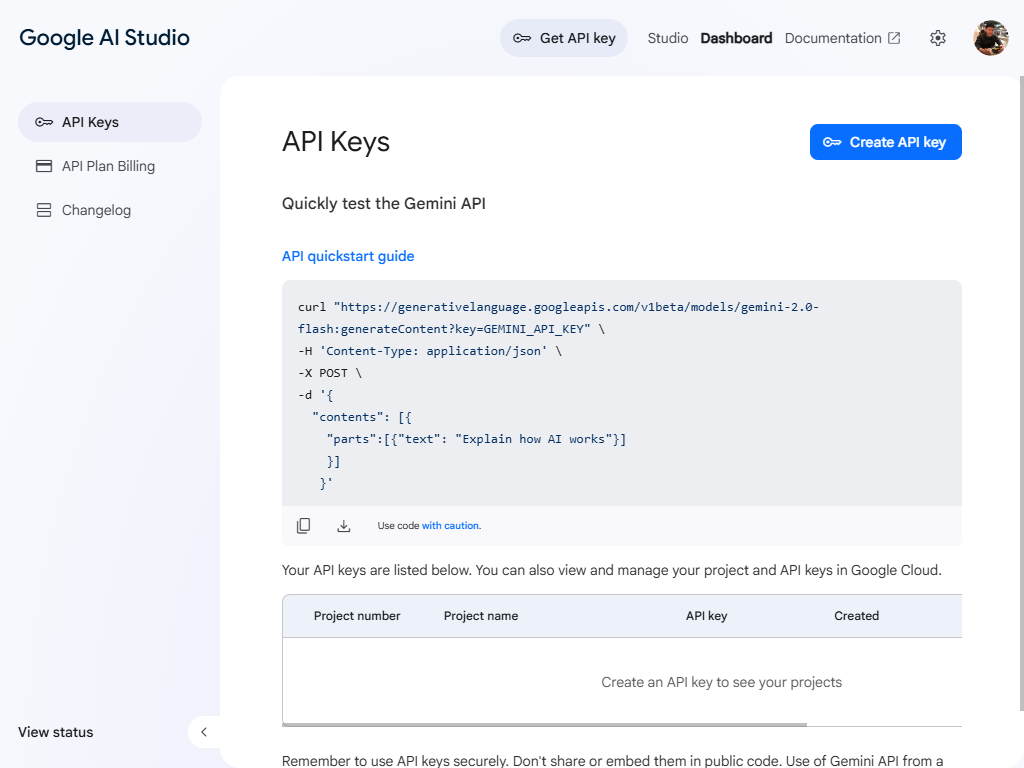

Melden Sie sich mit Ihrem Google-Konto bei Google AI Studio an und klicken Sie dann auf API-Schlüssel abrufen, um ihn zu beantragen.

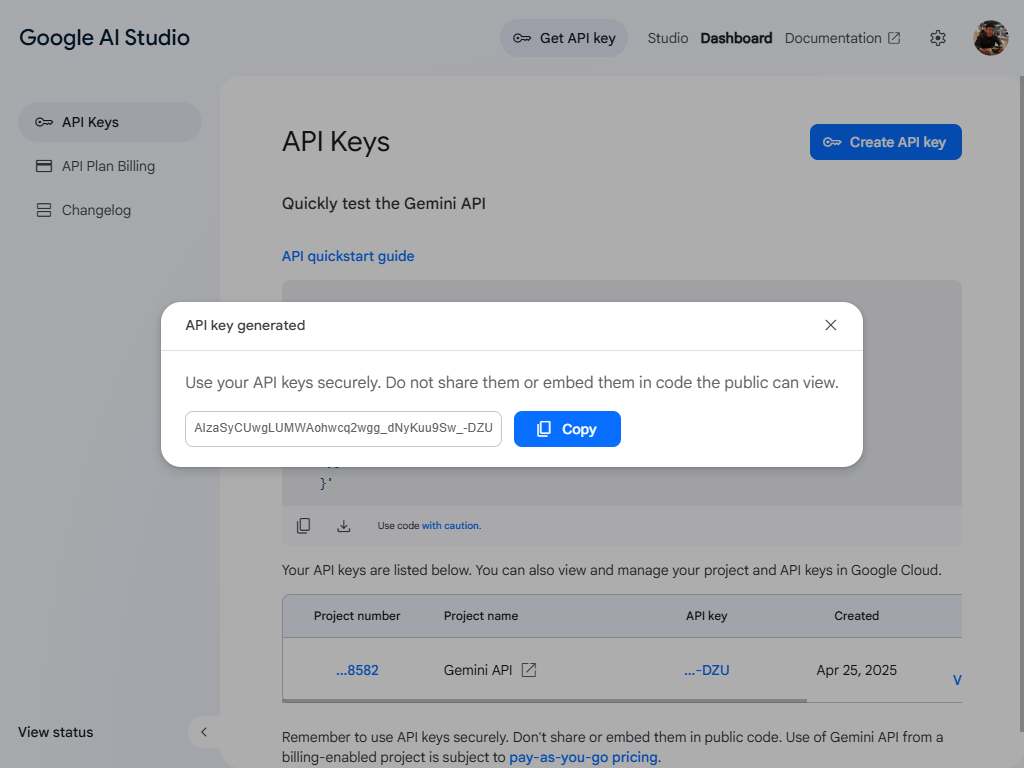

Klicken Sie auf API-Schlüssel erstellen, um Ihren Schlüssel zu generieren.

Sie können wählen, ob Sie den API-Schlüssel in einem neuen oder einem vorhandenen Projekt erstellen möchten.

Kopieren Sie den Schlüssel und bewahren Sie ihn sicher auf. Sobald das Fenster geschlossen ist, können Sie ihn nicht mehr anzeigen.

Gemäß dem Zusätzliche Nutzungsbedingungen für Gemini API, wenn Sie kostenlose Dienste auf Google AI Studio und Gemini API nutzen, verwendet Google die von Ihnen eingereichten Inhalte und alle generierten Antworten, um Google-Produkte und -Dienste sowie maschinelle Lerntechnologien bereitzustellen, zu verbessern und weiterzuentwickeln. Geben Sie keine sensiblen, vertraulichen oder persönlichen Informationen ein, wenn Sie diese kostenlosen Dienste nutzen.

Einstellung von Qsirch für die RAG-Suche

Fahren Sie mit den LLM-Einstellungen fort und wählen Sie OpenAI als Anbieter aus. Nachdem Sie Ihren API-Schlüssel eingegeben haben, können Sie ein Sprachmodell auswählen.

Wie man das passende OpenAI-Modell auswählt

- GPT-4 (Wird bald eingestellt): Als erstes multimodales Sprachmodell, das Text, Bilder und Video verarbeiten kann, wurde GPT-4 in verschiedenen Branchen weit verbreitet eingesetzt. OpenAI hat jedoch angekündigt, dass die Unterstützung für GPT-4 am 30. April 2025 endet und es durchGPT-4oersetzt wird.

- GPT-4 Turbo: GPT-4 Turbo ist eine optimierte Version von GPT-4, die leistungsstarke Fähigkeiten beibehält und gleichzeitig die Effizienz verbessert und Nutzungskosten reduziert.

- GPT-4o: GPT-4o ist derzeit das Standardmodell in ChatGPT und übertrifft GPT-4 deutlich in mehreren Daten Verarbeitungsmodalitäten wie Text-, Sprach- und Bildverarbeitung.

- GPT-4o mini: Als abgespeckte Version von GPT-4o ist dieses Modell das Standardmodell für Benutzer, die nicht bei ChatGPT angemeldet sind, und ermöglicht ihnen ebenfalls verbesserte Text- und Bildverarbeitungsfunktionen sowie schnellere Antwortzeiten.

Wir empfehlen die Verwendung von GPT-4o oder GPT-4o mini. Klicken Sie auf Überprüfen, um zu bestätigen, ob Ihr API-Schlüssel gültig ist. Wenn die Überprüfung fehlschlägt, gehen Sie bitte zurück und prüfen Sie, ob Ihre OpenAI-Abrechnungsinformationen korrekt eingerichtet sind.

Wir können den Abrufbereich von Daten anpassen, indem wir auf Hinzufügen klicken.

Beispielszenario: Verwendung von Dokumenten, die sich auf das Informations-Sicherheit-Managementsystem (ISMS) eines Unternehmens beziehen, das mit dem ISO/IEC 27001-Standard konform ist und auf dem NAS gespeichert ist. Diese Dokumente decken alle Aspekte des ISMS ab:

- Informations-Sicherheit-Richtlinie: Eine formale Erklärung der allgemeinen Informations-Sicherheit-Ziele und -Grundsätze der Organisation.

- Verfahren: Detaillierte Beschreibungen der Schritte und Verantwortlichkeiten für spezifische Informations-Sicherheit-Aktivitäten oder -Prozesse.

- Betriebsanweisungen: Betriebsrichtlinien und Sicherheit-Anforderungen für spezifische Geräte, Systeme oder Aufgaben.

- Formularlisten: Listen von Formularen, die zur Aufzeichnung und Verwaltung von ISMS-bezogenen Informationen verwendet werden.

- Aufzeichnungen: Nachweise und historische Daten, die aus der Durchführung von ISMS-bezogenen Aktivitäten generiert wurden.

Die RAG-Suche zielt speziell auf die neuesten relevanten Dateien ab, die auf dem NAS gespeichert sind, ruft sie in Echtzeit ab und lädt sie zur Analyse in die Cloud hoch, um sicherzustellen, dass die Informationen sowohl aktuell als auch genau sind.

Wählen Sie die spezifischen Ordner aus, die in die Suche einbezogen werden sollen, und klicken Sie auf Anwenden.

Sie können auch die Dateiformate auswählen, die basierend auf Ihren Bedürfnissen analysiert werden sollen, darunter Word, Excel, PowerPoint, TXT, E-Mail und PDF, und dann auf Anwenden klicken.

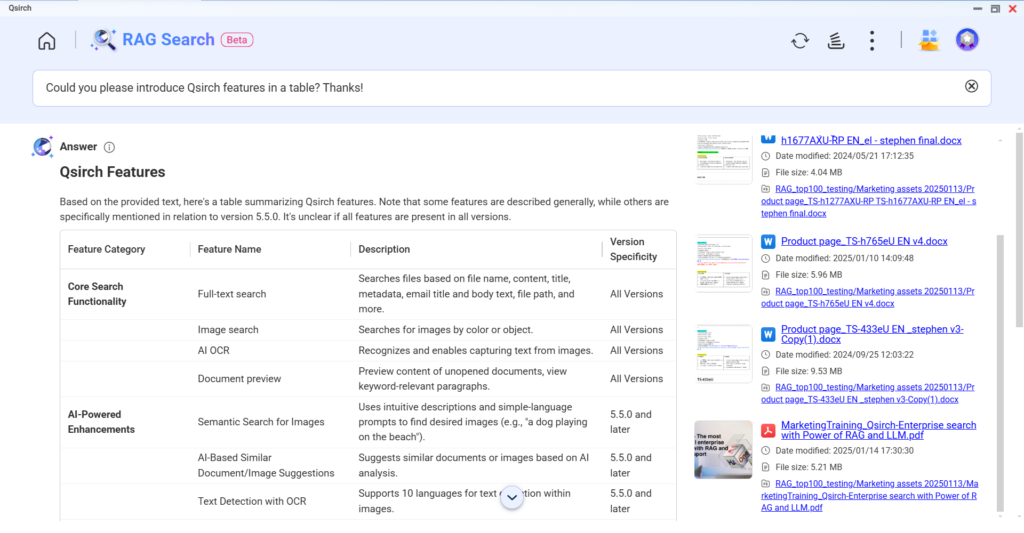

Gehen Sie als Nächstes zu Qsirch und klicken Sie auf das RAG-Symbol neben der Suchleiste, um die RAG-Suche durch Eingabe eines Schlüsselworts zu starten.

Wir haben eine spezielle ISMS-Wissensdatenbank für Unternehmen erstellt. Wenn Zertifizierungsstellen jedes Jahr externe Audits durchführen, dient die RAG-Suche als unser bester ISMS-Informations-Sicherheit-Managementberater.

Simuliertes Audit-Szenario

Auditor: Wie stellt Ihre Organisation die Wirksamkeit und Einhaltung von Informations-Sicherheit-Richtlinien und -Verfahren sicher?

- Der Auditor wird prüfen, ob Sie klar definierte und umsetzbare Informations-Sicherheit-Richtlinien und -Verfahren festgelegt haben und ob diese effektiv umgesetzt werden.

- Sie könnten fragen, wie Sie diese Richtlinien und Verfahren kommunizieren oder fördern, wie die Einhaltung durch Mitarbeiter überwacht wird und wie Verstöße behandelt werden, wenn sie auftreten.

Was wie eine beiläufige Frage erscheinen mag, kann tatsächlich mental überwältigend sein. Selbst wenn der CISO direkt antwortet, kann es eine Herausforderung sein, eine gut formulierte und überzeugende Antwort zu liefern.

Keine Eile, keine Panik, keine Angst. Sehen Sie, wie die RAG-Suche zur Rettung kommen kann.

Sie identifiziert auch die relevantesten Dokumente, um bei der Daten-Überprüfung und -Konsolidierung effektiv zu helfen.

In nur wenigen Sekunden hilft uns die RAG-Suche Hilfe, das Problem aus Perspektiven wie internen Audits und Korrekturmaßnahmen, Managementbewertung, Schulung und Bewusstsein, Informations-Sicherheit-Risikomanagement und Ressourcenallokation anzugehen, um die Wirksamkeit und Einhaltung unserer Informations-Sicherheit-Richtlinien und -Verfahren sicherzustellen.

Dies ermöglicht es uns, auf Audit-Anfragen professionell und evidenzbasiert zu reagieren, wodurch das Risiko von Inkonsistenzen zwischen mündlichen Erklärungen, schriftlicher Dokumentation und tatsächlichen Abläufen aufgrund von Nervosität reduziert wird.

Elegant, wirklich elegant.

Obwohl große Sprachmodelle leistungsstark sind, leiden sie immer noch unter einigen fatalen Schwächen in realen Anwendungen.

- Einschränkungen und Veralterung von Wissen: Das Modell hat keine Kenntnis von neuen Informationen oder Ereignissen, die nach seinem Trainingsstichtag aufgetreten sind, was zu veralteten oder ungenauen Antworten führen kann.

- Generierung falscher Informationen (Halluzination): Selbst wenn das Modell nicht über ausreichendes Wissen in einem bestimmten Bereich verfügt, kann es selbstbewusst erfundene Antworten generieren, was es für Benutzer schwierig macht, zwischen wahrer und falscher Information zu unterscheiden.

- Unfähigkeit, externes Wissen zu nutzen und darauf zuzugreifen: Das Modell stützt sich auf sein internes, parametrisierte Wissen, um Antworten zu generieren, und kann nicht direkt auf externe Daten-Quellen zugreifen oder diese nutzen. Dies schränkt seine Anwendbarkeit in domänenspezifischen Szenarien oder bei der Arbeit mit privatem Daten ein.

Die Einführung der RAG-Technologie hat eine äußerst wertvolle Lösung für diese Probleme bereitgestellt.

Vor der Generierung einer Antwort ruft RAG zunächst relevante Informationen aus einer externen Wissensdatenbank ab und integriert die abgerufenen Inhalte in die Eingabeaufforderung des Modells. Durch diesen Ansatz kann das Modell Antworten basierend auf aktuellem Daten und domänenspezifischem Wissen generieren, was nicht nur die Genauigkeit verbessert, sondern auch das Risiko von Halluzinationen effektiv reduziert.

Nutzen Sie Qsirch RAG-Suche

Das Speichern Ihres Daten auf einem NAS für die RAG-Suche bietet viele Vorteile. Da sich das gesamte Daten auf Ihrer eigenen Hardware befindet, behalten Sie die volle Kontrolle über Zugriffs- und Schutzmechanismen. Im Vergleich zur Speicherung sensibler Informationen auf Cloud-Servern von Drittanbietern bietet NAS direktere und anpassbare Sicherheit-Maßnahmen wie strikte Zugriffskontrolle, Netzwerkisolierung und sogar physische Sicherheit.

Durch die Implementierung von Daten-Verschlüsselung, regelmäßigen Backups und einer auf Ihre Bedürfnisse zugeschnittenen Disaster Recovery kann das Risiko von Daten-Verstößen oder Verlusten erheblich reduziert werden, wodurch sichergestellt wird, dass vertrauliche Unternehmensinformationen sicher und zuverlässig in RAG-Anwendungen genutzt werden.

Das war alles für das heutige Teilen. Vielen Dank fürs Zuhören.