Cuando datos se acumula rápidamente, los usuarios suelen almacenar grandes cantidades de documentos, imágenes, vídeo o correos electrónicos en el NAS. Sin embargo, las estructuras tradicionales de carpetas o los métodos de búsqueda basados en palabras clave a menudo no logran localizar con precisión los archivos necesarios. Para abordar este problema, se vuelve esencial una herramienta de búsqueda que pueda comprender el contenido y localizar archivos rápidamente, y Qsirch es el motor de búsqueda inteligente diseñado para ello.

Además de usar palabras clave o metadatos, como nombres de archivos, contenido, fechas de modificación, nombres de autores y otros factores, para localizar rápidamente archivos y documentos relevantes, ahora se ha añadido una función de búsqueda semántica impulsada por IA. Con esta función, los usuarios pueden simplemente ingresar una descripción de una foto, como “un cachorro corriendo sobre el césped” y encontrar todas las imágenes relacionadas.

Este año marca una actualización importante que admite la tecnología de búsqueda AI Retrieval-Augmented Generation (RAG) impulsada por las capacidades generativas de los Modelos de Lenguaje Grande (LLM). Permite que las empresas extraigan información clave de manera más precisa y eficiente de los enormes conjuntos de datos almacenados en NAS. No solo identifica rápidamente el contenido más relevante para sus necesidades, sino que también acelera la toma de decisiones, optimiza los flujos de trabajo y libera completamente el verdadero valor de los datos.

Hoy, demostraremos cómo usar Qsirch con ChatGPT y la búsqueda RAG para transformar su NAS en un asesor de conocimiento para el Sistema de Gestión de Información Seguridad (ISMS).

Instale Qsirch Intelligent AI Search

Vaya al AppCenter, haga clic en Herramientas en la Tienda QNAP y busque Qsirch para instalarlo.

La interfaz de Qsirch aparece como se muestra a continuación, haga clic en el ícono RAG en el lado derecho de la barra de búsqueda.

A continuación, haga clic en Ir a Configuración RAG para configurarlo.

Es compatible con OpenAI ChatGPT, Google Gemini, Microsoft Azure OpenAI y otros modelos LLM compatibles con la API de OpenAI, como DeepSeek y xAI Grok. Puede elegir modelos de IA libremente e integrarlos en la función de búsqueda basada en IA según sus necesidades.

A continuación, presentaremos cómo solicitar las claves API para OpenAI y Google Gemini, respectivamente.

Solicite la clave API de OpenAI

Inicie sesión en el Plataforma OpenAI con su cuenta de ChatGPT y luego haga clic en Comenzar a construir.

OpenAI primero le pedirá que cree una organización. Introduzca el nombre de su organización, seleccione la descripción que mejor se ajuste a su nivel técnico y haga clic en Crear organización.

Cuando vea la pantalla de invitación del equipo, haga clic enInvitaré a mi equipo más tarde. Siempre puede invitar a miembros más adelante si es necesario.

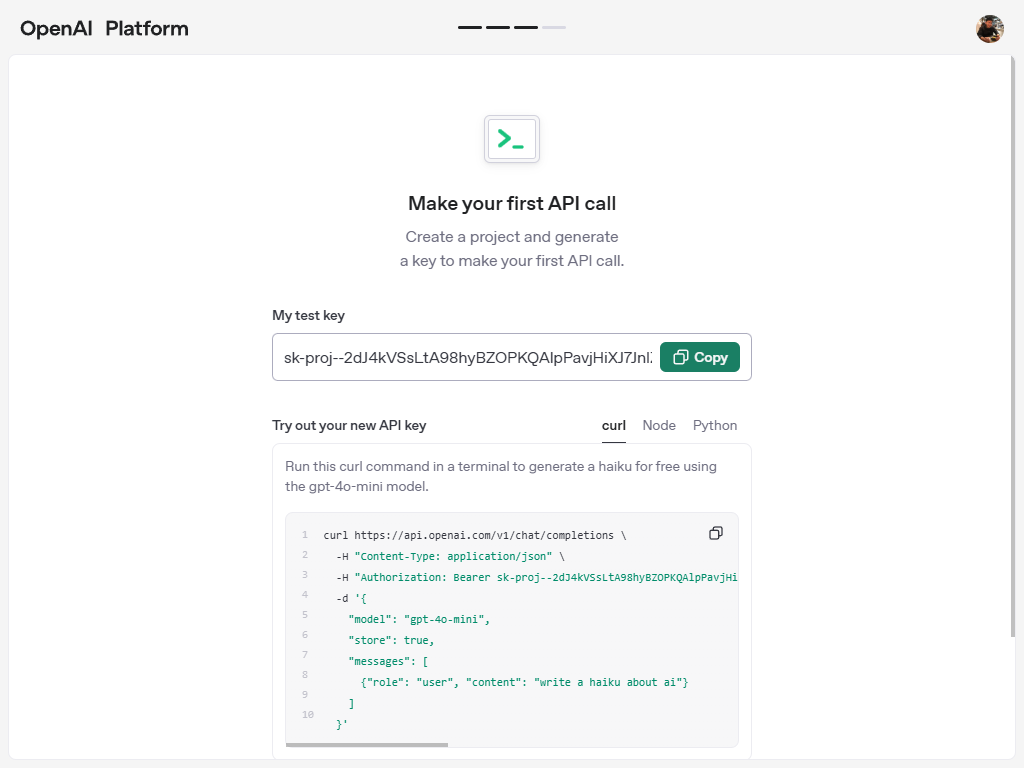

A continuación, asigne un nombre a su clave API y proyecto, y luego haga clic enGenerar clave API.

Copie la clave y guárdela de forma segura. Una vez que se cierre la ventana, no podrá verla nuevamente.

Según el Preguntas frecuentes sobre el uso de datos para servicios al consumidor, datos enviados o generados a través de la API, el equipo de ChatGPT y ChatGPT Enterprise no se utilizarán para el entrenamiento de modelos por parte de OpenAI de forma predeterminada.

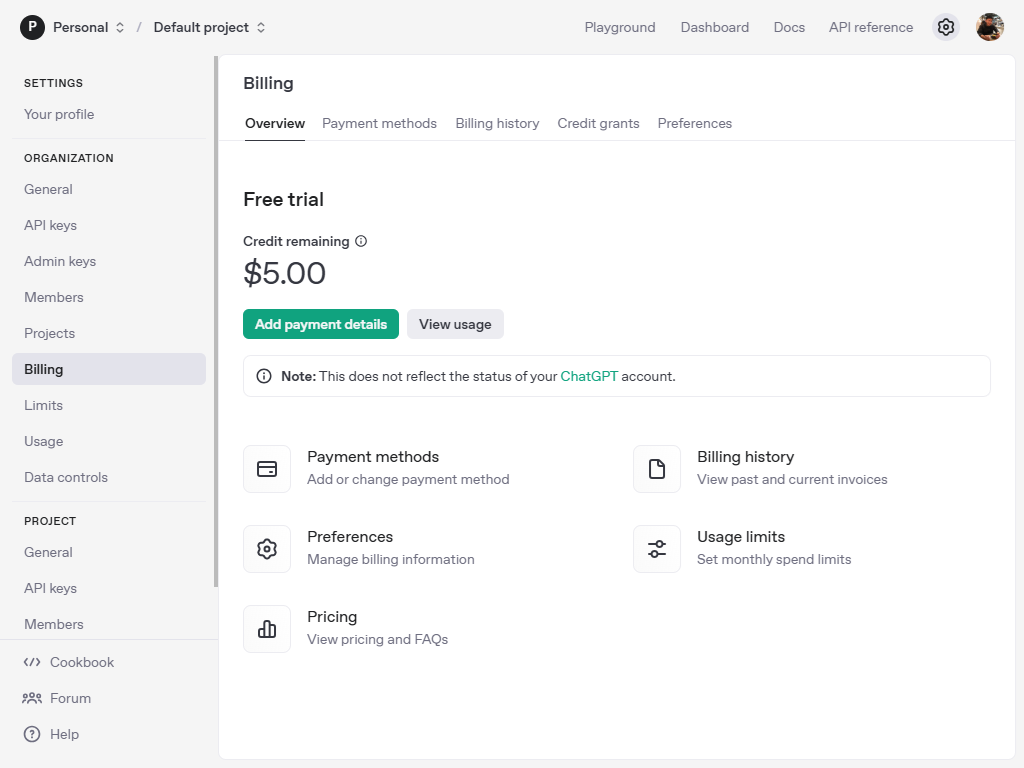

Sin embargo, aún necesita agregar información de pago para usar la clave normalmente. Haga clic en Agregar detalles de pago.

Introduzca la información de su tarjeta de crédito y dirección de facturación, luego haga clic en Continuar.

Configure las opciones de pago, incluido el gasto mínimo de $5 y si desea habilitar la recarga automática. Luego, haga clic en Continuar.

Después de verificar que toda la información es correcta, haga clic en Confirmar pago.

En este punto, la clave API que hemos solicitado está lista para usar.

Solicite la clave API de Gemini

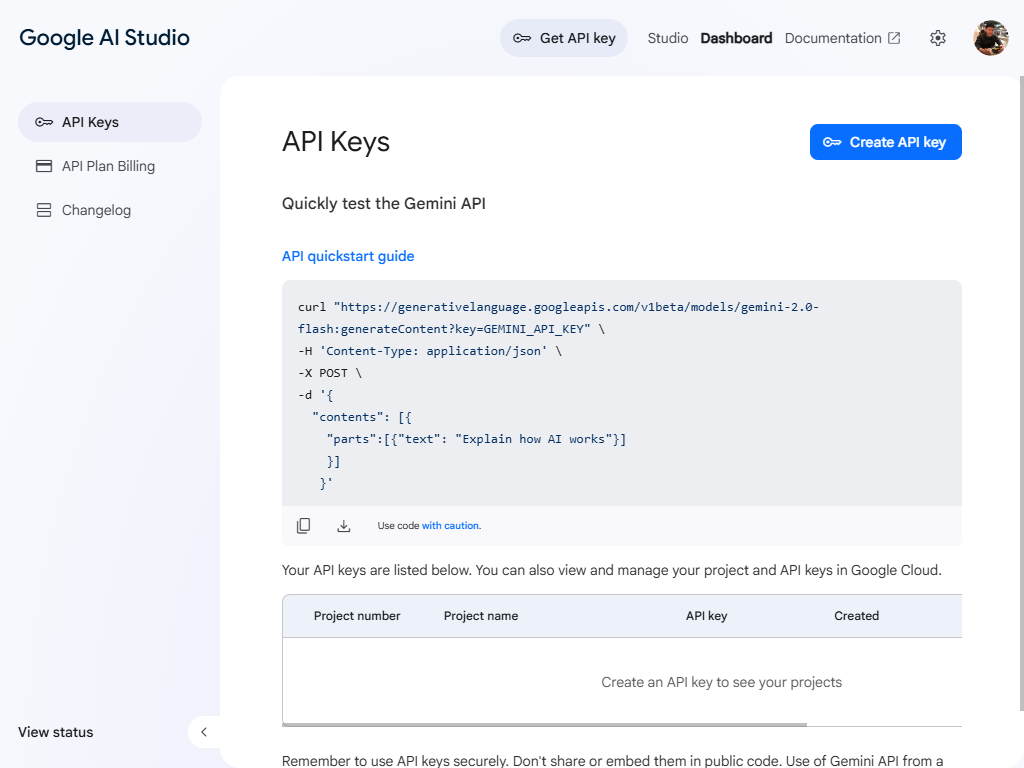

Después de iniciar sesión con su cuenta de Google, vaya a Google AI Studio y luego haga clic en Obtener clave API para solicitarla.

Haga clic en Crear clave API para generar su clave.

Puede elegir crear la clave API en un proyecto nuevo o en un proyecto existente.

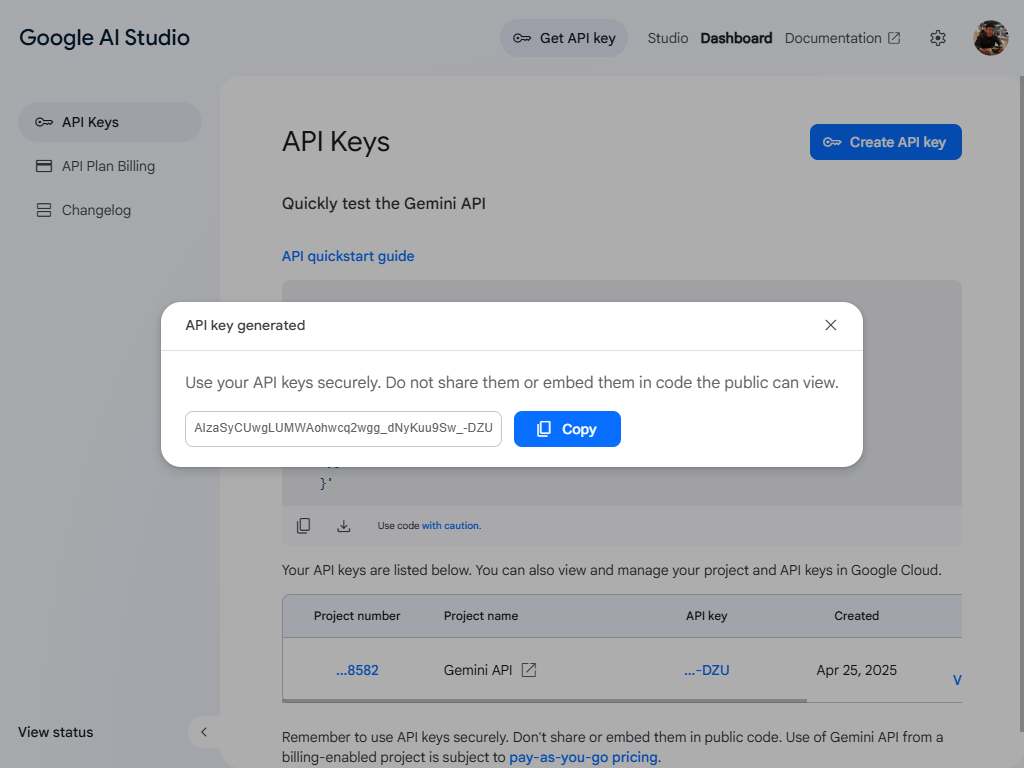

Copie la clave y guárdela de forma segura. Una vez que se cierre la ventana, no podrá volver a verla.

Según el Términos adicionales de servicio de Gemini API, cuando utilice los servicios gratuitos ofrecidos en Google AI Studio y Gemini API, Google utilizará el contenido que envíe y cualquier respuesta generada para proporcionar, mejorar y desarrollar productos y servicios de Google, así como tecnologías de aprendizaje automático. No envíe información sensible, confidencial o personal al usar estos servicios gratuitos.

Configuración de Qsirch para la Búsqueda RAG

Continúe para completar la configuración de LLM y seleccione OpenAI como proveedor. Después de ingresar su clave API, podrá elegir un modelo de lenguaje.

Cómo elegir el modelo de OpenAI que se adapte a sus necesidades

- GPT-4 (Próximamente será eliminado): Como el primer modelo de lenguaje multimodal capaz de procesar texto, imágenes y vídeo, GPT-4 fue ampliamente adoptado en diversas industrias. Sin embargo, OpenAI ha anunciado que el soporte para GPT-4 finalizará el 30 de abril de 2025 y será reemplazado por elGPT-4omodelo.

- GPT-4 Turbo: GPT-4 Turbo es una versión optimizada de GPT-4 que mantiene capacidades potentes mientras se centra más en mejorar la eficiencia y reducir los costos de uso.

- GPT-4o: GPT-4o es actualmente el modelo predeterminado en ChatGPT, superando significativamente a GPT-4 en múltiples modalidades de procesamiento de datos, como texto, voz y procesamiento de imágenes.

- GPT-4o mini: Como una versión simplificada de GPT-4o, este modelo es el predeterminado para los usuarios que no han iniciado sesión en ChatGPT, permitiéndoles experimentar capacidades mejoradas de procesamiento de texto y visual, junto con tiempos de respuesta más rápidos.

Recomendamos usar GPT-4o o GPT-4o mini. Haga clic en Verificar para confirmar si su clave API es válida. Si la verificación falla, regrese y compruebe si la información de facturación de OpenAI se ha configurado correctamente.

Podemos personalizar el alcance de recuperación de datos haciendo clic en Agregar.

Escenario de ejemplo: Uso de documentos relacionados con el Sistema de Gestión de Seguridad de Información (ISMS) de una empresa, conforme al estándar ISO/IEC 27001, almacenados en el NAS. Estos documentos cubren todos los aspectos del ISMS:

- Política de Seguridad de Información: Una declaración formal de los objetivos y principios generales de Seguridad de información de la organización.

- Procedimientos: Descripciones detalladas que delinean los pasos y responsabilidades para actividades o procesos específicos de Seguridad de información.

- Instrucciones Operativas: Directrices operativas y requisitos de Seguridad para equipos, sistemas o tareas específicos.

- Listas de Formularios: Listas de formularios utilizados para registrar y gestionar información relacionada con el ISMS.

- Registros: Evidencia e historial de datos generados a partir de la ejecución de actividades relacionadas con el ISMS.

La búsqueda RAG se dirige específicamente a los archivos relevantes más recientes almacenados en el NAS, recuperándolos en tiempo real y cargándolos en la nube para su análisis, asegurando que la información sea oportuna y precisa.

Seleccione las carpetas específicas para incluir en la búsqueda y haga clic en Aplicar.

También puede elegir los formatos de archivo que se analizarán según sus necesidades, incluyendo Word, Excel, PowerPoint, TXT, Email y PDF, luego haga clic en Aplicar.

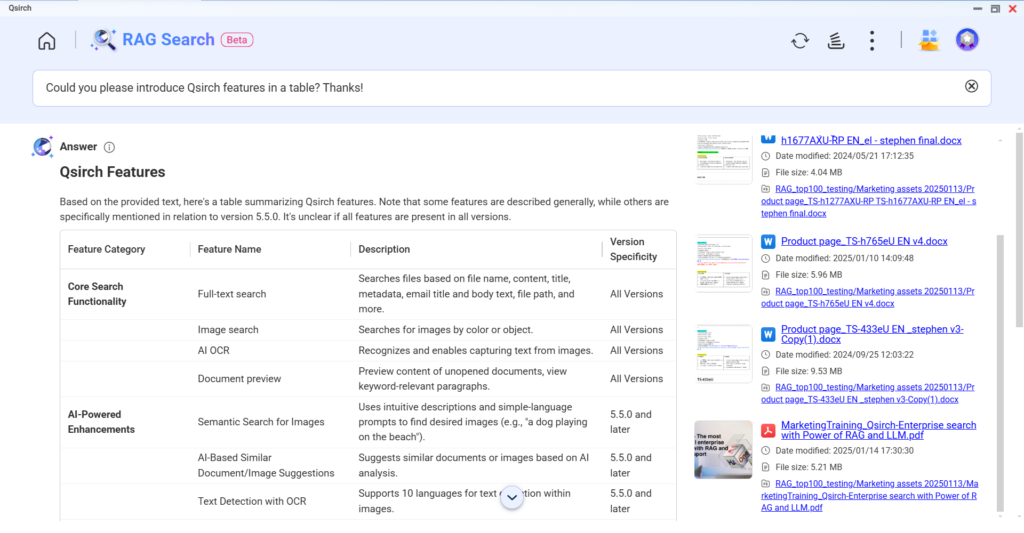

A continuación, vaya a Qsirch y haga clic en el icono de RAG junto a la barra de búsqueda para comenzar a usar la búsqueda RAG ingresando una palabra clave.

Hemos creado una base de conocimiento ISMS dedicada y adaptada para empresas. Cuando los organismos de certificación realizan auditorías externas cada año, la búsqueda RAG sirve como nuestro mejor consultor de gestión de información Seguridad.

Escenario de auditoría simulado

Auditor: ¿Cómo asegura su organización la efectividad y el cumplimiento de las políticas y procedimientos de información Seguridad?

- El auditor examinará si ha establecido políticas y procedimientos de información Seguridad bien definidos y accionables, y si se implementan de manera efectiva.

- Podrían preguntar cómo comunica o promueve estas políticas y procedimientos, cómo se supervisa el cumplimiento entre los empleados y cómo se manejan las violaciones cuando ocurren.

Lo que puede parecer una pregunta casual en realidad puede ser mentalmente abrumador. Incluso si responde directamente el CISO, ofrecer una respuesta bien articulada y convincente puede ser todo un desafío.

No se apresure, no entre en pánico, no tenga miedo. Mire cómo la búsqueda RAG puede venir al rescate.

También identifica los documentos más relevantes para ayudar en la verificación y consolidación de datos de manera efectiva.

En solo unos segundos, la búsqueda RAG Ayuda nos permite abordar el problema desde perspectivas como auditorías internas y acciones correctivas, revisión de la gestión, capacitación y concienciación, gestión de riesgos de información Seguridad y asignación de recursos para garantizar la efectividad y el cumplimiento de nuestras políticas y procedimientos de información Seguridad.

Esto nos permite responder a las consultas de auditoría de manera profesional y basada en evidencia, reduciendo el riesgo de inconsistencias entre explicaciones verbales, documentación escrita y operaciones reales debido a los nervios.

Elegante, verdaderamente elegante.

Aunque los modelos de lenguaje grandes son poderosos, todavía sufren algunos defectos fatales en aplicaciones del mundo real.

- Limitaciones y obsolescencia del conocimiento: El modelo no tiene conocimiento de nueva información o eventos que ocurrieron después de la fecha de corte de su entrenamiento, lo que puede resultar en respuestas desactualizadas o inexactas.

- Generación de información falsa (alucinación): Incluso cuando carece de conocimiento suficiente en un campo específico, el modelo puede generar respuestas fabricadas con confianza, lo que dificulta que los usuarios distingan entre información verdadera y falsa.

- Incapacidad para acceder y utilizar conocimiento externo: El modelo depende de su conocimiento interno parametrizado para generar respuestas y no puede acceder ni aprovechar directamente fuentes externas de datos. Esto limita su aplicabilidad en escenarios específicos de dominio o al trabajar con datos privados.

La aparición de la tecnología RAG ha proporcionado una solución altamente valiosa a estos problemas.

Antes de generar una respuesta, RAG primero recupera información relevante de una base de conocimiento externa e incorpora el contenido recuperado en el mensaje de entrada del modelo. A través de este enfoque, el modelo puede generar respuestas basadas en datos actualizados y conocimiento específico de dominio, lo que no solo mejora la precisión, sino que también reduce eficazmente el riesgo de alucinación.

Adopte la búsqueda RAG de Qsirch

Almacenar su datos en un NAS para la búsqueda RAG ofrece muchas ventajas. Dado que todo el datos reside en su propio hardware, usted mantiene un control total sobre los mecanismos de acceso y protección. En comparación con almacenar información sensible en servidores de nube de terceros, el NAS proporciona medidas de Seguridad más directas y personalizables, como control de acceso estricto, aislamiento de red e incluso protección física.

Al implementar el cifrado de datos, copias de seguridad regulares y recuperación ante desastres adaptadas a sus necesidades, el riesgo de brechas o pérdida de datos puede reducirse significativamente, asegurando que la información confidencial de la empresa se utilice de manera segura y confiable en aplicaciones RAG.

Eso es todo por el día de hoy. Gracias por sintonizar.