Lorsque données s’accumule rapidement, les utilisateurs stockent souvent de grandes quantités de documents, d’images, de vidéo ou d’e-mails sur le NAS. Cependant, les structures de dossiers traditionnelles ou les méthodes de recherche par mot-clé échouent souvent à localiser avec précision les fichiers nécessaires. Pour résoudre ce problème, un outil de recherche capable de comprendre le contenu et de localiser rapidement les fichiers devient essentiel, et Qsirch est le moteur de recherche intelligent conçu pour cela.

En plus d’utiliser des mots-clés ou des métadonnées, telles que les noms de fichiers, le contenu, les dates de modification, les noms d’auteurs et d’autres facteurs, pour localiser rapidement les fichiers et documents pertinents, une fonctionnalité de recherche sémantique alimentée par l’IA a maintenant été ajoutée. Avec cette fonctionnalité, les utilisateurs peuvent simplement entrer une description d’une photo, comme « un chiot courant sur l’herbe » et trouver toutes les images associées.

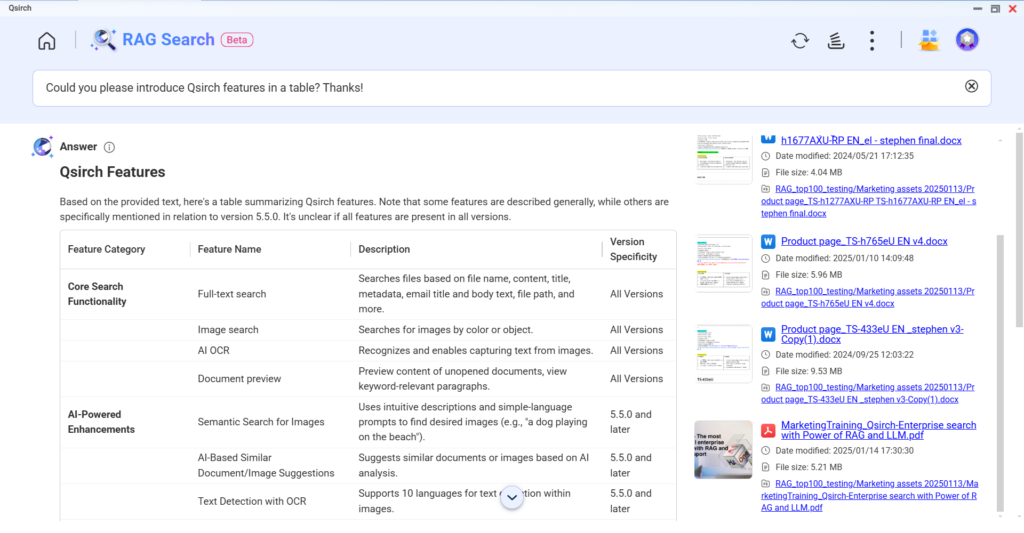

Cette année marque une mise à jour importante qui prend en charge la technologie de recherche AI Retrieval-Augmented Generation (RAG) alimentée par les capacités génératives des grands modèles linguistiques (LLM). Elle permet aux entreprises d’extraire des informations clés plus précisément et efficacement à partir des ensembles massifs de données stockés sur NAS. Elle identifie non seulement rapidement le contenu le plus pertinent pour vos besoins, mais elle accélère également la prise de décision, optimise les flux de travail et libère pleinement la véritable valeur des données.

Aujourd’hui, nous allons démontrer comment utiliser Qsirch avec ChatGPT et la recherche RAG pour transformer votre NAS en un conseiller en connaissances pour le système de gestion de l’information Sécurité (ISMS).

Installez Qsirch Intelligent AI Search

Accédez à l’AppCenter, cliquez sur Outils dans le QNAP Store, et trouvez Qsirch pour l’installer.

L’interface de Qsirch apparaît comme indiqué ci-dessous, cliquez sur l’icône RAG à droite de la barre de recherche.

Ensuite, cliquez sur Aller aux paramètres RAG pour les configurer.

Il prend en charge OpenAI ChatGPT, Google Gemini, Microsoft Azure OpenAI et d’autres modèles LLM compatibles avec l’API OpenAI, tels que DeepSeek et xAI Grok. Vous pouvez choisir librement les modèles d’IA et les intégrer à la fonction de recherche IA selon vos besoins.

Ensuite, nous présenterons comment demander les clés API pour OpenAI et Google Gemini, respectivement.

Demandez une clé API OpenAI

Connectez-vous au Plateforme OpenAI avec votre compte ChatGPT, puis cliquez sur Commencer à construire.

OpenAI vous invitera d’abord à créer une organisation. Entrez le nom de votre organisation, sélectionnez la description qui correspond le mieux à votre niveau de compétence technique, puis cliquez sur Créer une organisation.

Lorsque vous voyez l’écran d’invitation de l’équipe, cliquez surJ’inviterai mon équipe plus tard. Vous pouvez toujours inviter des membres plus tard si nécessaire.

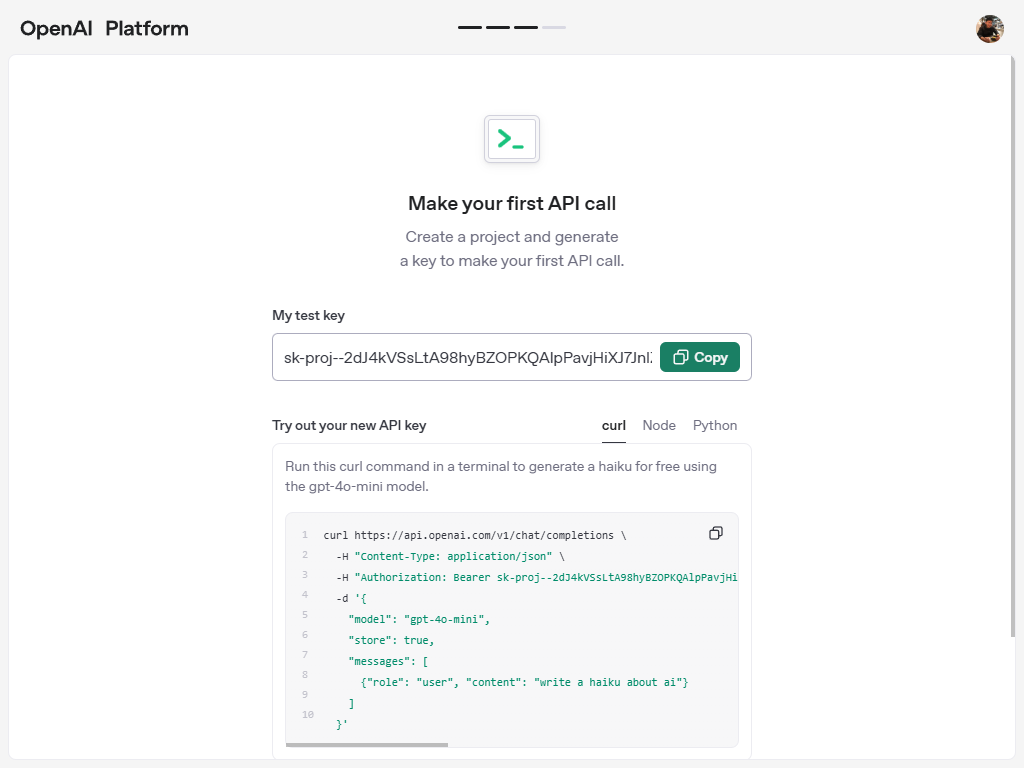

Ensuite, nommez votre clé API et votre projet, puis cliquez surGénérer une clé API.

Copiez la clé et stockez-la en toute sécurité. Une fois la fenêtre fermée, vous ne pourrez plus la consulter.

Selon le FAQ sur l’utilisation des données pour les services aux consommateurs, les données soumis ou générés via l’API, ChatGPT Team et ChatGPT Enterprise ne seront pas utilisés par défaut pour l’entraînement des modèles par OpenAI.

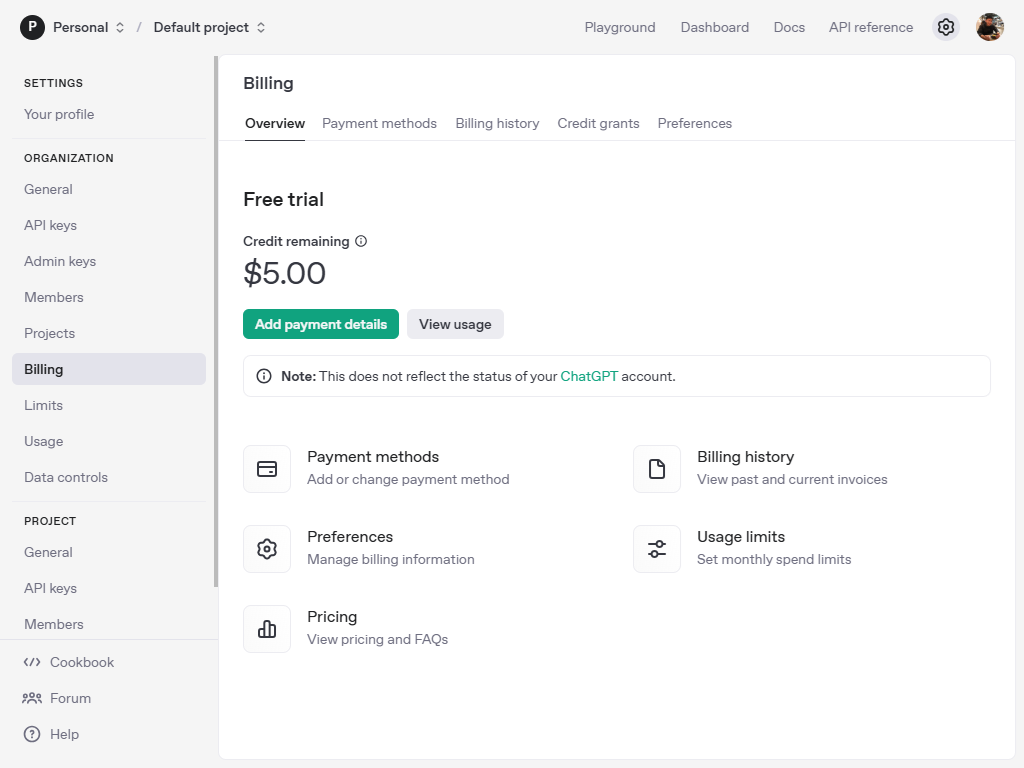

Cependant, vous devez toujours ajouter des informations de paiement pour utiliser la clé normalement. Cliquez sur Ajouter des détails de paiement.

Entrez les informations de votre carte de crédit et votre adresse de facturation, puis cliquez sur Continuer.

Configurez les paramètres de paiement, y compris une dépense minimale de 5 $ et si vous souhaitez activer le rechargement automatique. Ensuite, cliquez sur Continuer.

Après avoir vérifié que toutes les informations sont correctes, cliquez sur Confirmer le paiement.

À ce stade, la clé API que nous avons demandée est prête à être utilisée.

Demandez une clé API Gemini

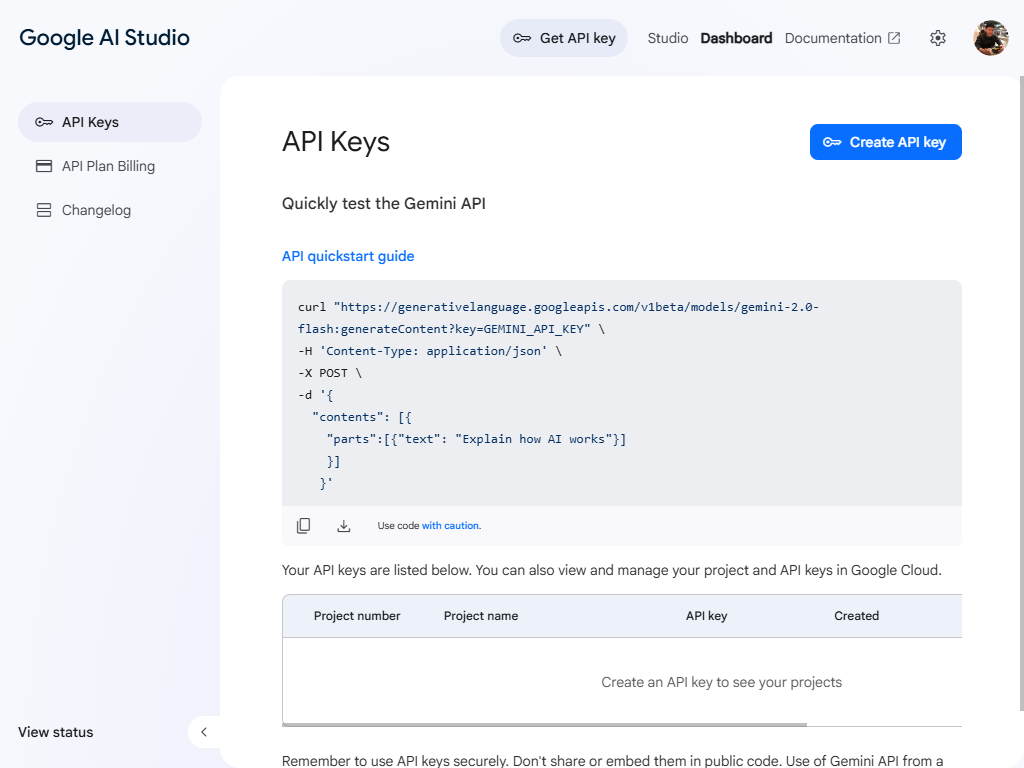

Après vous être connecté avec votre compte Google, accédez à Google AI Studio, puis cliquez sur Obtenir une clé API pour faire une demande.

Cliquez sur Créer une clé API pour générer votre clé.

Vous pouvez choisir de créer la clé API dans un nouveau projet ou un projet existant.

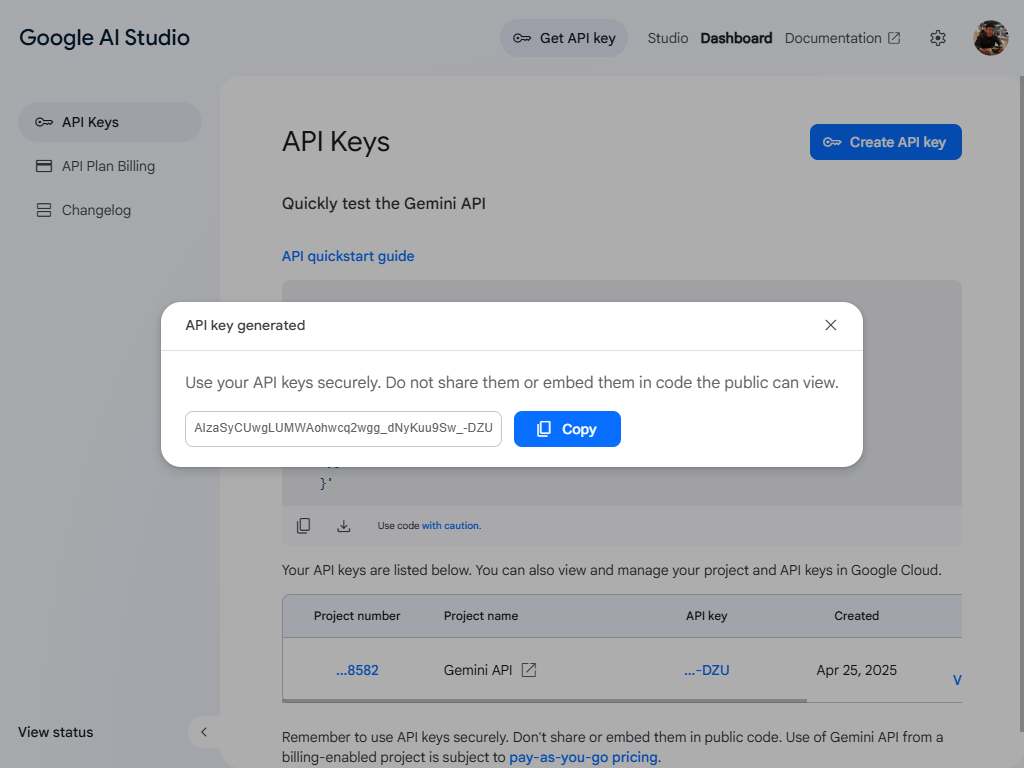

Copiez la clé et conservez-la en lieu sûr. Une fois la fenêtre fermée, vous ne pourrez plus la consulter.

Selon le Conditions supplémentaires d’utilisation de l’API Gemini, lorsque vous utilisez les services gratuits proposés sur Google AI Studio et Gemini API, Google utilisera le contenu que vous soumettez ainsi que les réponses générées pour fournir, améliorer et développer les produits et services de Google, ainsi que les technologies d’apprentissage automatique. Ne soumettez aucune information sensible, confidentielle ou personnelle lors de l’utilisation de ces services gratuits.

Configuration de Qsirch pour RAG Search

Continuez pour terminer les paramètres LLM et sélectionnez OpenAI comme fournisseur. Après avoir entré votre clé API, vous pouvez choisir un modèle de langage.

Comment choisir le modèle OpenAI qui vous convient

- GPT-4 (Bientôt retiré): En tant que premier modèle de langage multimodal capable de traiter du texte, des images et vidéo, GPT-4 a été largement adopté dans divers secteurs. Cependant, OpenAI a annoncé que le support de GPT-4 prendra fin le 30 avril 2025 et qu’il sera remplacé par leGPT-4omodèle.

- GPT-4 Turbo: GPT-4 Turbo est une version optimisée de GPT-4 qui conserve des capacités puissantes tout en se concentrant davantage sur l’amélioration de l’efficacité et la réduction des coûts d’utilisation.

- GPT-4o: GPT-4o est actuellement le modèle par défaut dans ChatGPT, surpassant significativement GPT-4 dans plusieurs modalités de traitement données telles que le texte, la voix et le traitement d’images.

- GPT-4o mini: En tant que version simplifiée de GPT-4o, ce modèle est le modèle par défaut pour les utilisateurs non connectés à ChatGPT, leur permettant également de bénéficier de capacités améliorées de traitement de texte et d’images, ainsi que de temps de réponse plus rapides.

Nous recommandons d’utiliser soit GPT-4o soit GPT-4o mini. Cliquez sur Vérifier pour confirmer si votre clé API est valide. Si la vérification échoue, veuillez revenir en arrière et vérifier si vos informations de facturation OpenAI ont été correctement configurées.

Nous pouvons personnaliser le périmètre de récupération données en cliquant sur Ajouter.

Scénario d’exemple : Utilisation de documents liés au système de gestion de l’information Sécurité d’une entreprise (ISMS), conforme à la norme ISO/IEC 27001, stockés sur le NAS. Ces documents couvrent tous les aspects de l’ISMS :

- Politique d’information Sécurité: Une déclaration formelle des objectifs et principes globaux de l’organisation en matière d’information Sécurité.

- Procédures: Des descriptions détaillées des étapes et responsabilités pour des activités ou processus spécifiques liés à l’information Sécurité.

- Instructions d’exploitation: Des directives opérationnelles et des exigences Sécurité pour des équipements, systèmes ou tâches spécifiques.

- Listes de formulaires: Listes de formulaires utilisés pour enregistrer et gérer les informations liées à l’ISMS.

- Enregistrements: Preuves et historiques données générés par l’exécution des activités liées à l’ISMS.

RAG Search cible spécifiquement les fichiers pertinents les plus récents stockés sur le NAS, les récupérant en temps réel et les téléchargeant sur le cloud pour analyse afin de garantir que l’information soit à la fois opportune et précise.

Sélectionnez les dossiers spécifiques à inclure dans la recherche et cliquez sur Appliquer.

Vous pouvez également choisir les formats de fichiers à analyser en fonction de vos besoins, dont Word, Excel, PowerPoint, TXT, Email et PDF, puis cliquer sur Appliquer.

Ensuite, allez à Qsirch et cliquez sur l’icône RAG à côté de la barre de recherche pour commencer à utiliser la recherche RAG en entrant un mot-clé.

Nous avons construit une base de connaissances ISMS dédiée et adaptée aux entreprises. Lorsque les organismes de certification réalisent des audits externes chaque année, la recherche RAG sert de meilleur consultant en gestion d’informations Sécurité ISMS.

Scénario d’audit simulé

Auditeur : Comment votre organisation garantit-elle l’efficacité et le respect des politiques et procédures d’information Sécurité ?

- L’auditeur examinera si vous avez défini des politiques et procédures d’information Sécurité bien structurées et exploitables, et si elles sont mises en œuvre efficacement.

- Ils peuvent demander comment vous communiquez ou promouvez ces politiques et procédures, comment la conformité est surveillée parmi les employés, et comment les violations sont traitées lorsqu’elles surviennent.

Ce qui peut sembler être une question anodine peut en réalité être mentalement accablant. Même si le CISO répond directement, fournir une réponse bien articulée et convaincante peut être un véritable défi.

Ne vous précipitez pas, ne paniquez pas, n’ayez pas peur. Regardez comment la recherche RAG peut venir à la rescousse.

Elle identifie également les documents les plus pertinents pour aider à la vérification et à la consolidation données de manière efficace.

En quelques secondes seulement, la recherche RAG Aide nous permet d’aborder le problème sous des angles tels que les audits internes et les actions correctives, la revue de gestion, la formation et la sensibilisation, la gestion des risques d’information Sécurité, et l’allocation des ressources pour garantir l’efficacité et la conformité de nos politiques et procédures d’information Sécurité.

Cela nous permet de répondre aux questions d’audit de manière professionnelle et basée sur des preuves, réduisant le risque d’incohérences entre les explications verbales, la documentation écrite et les opérations réelles dues au stress.

Élégant, vraiment élégant.

Bien que les grands modèles de langage soient puissants, ils souffrent encore de certains défauts majeurs dans les applications réelles.

- Limitations et obsolescence des connaissances: Le modèle n’a aucune conscience des nouvelles informations ou événements survenus après la date de fin de son entraînement, ce qui peut entraîner des réponses obsolètes ou inexactes.

- Génération de fausses informations (hallucination): Même lorsqu’il manque de connaissances suffisantes dans un domaine particulier, le modèle peut générer des réponses fabriquées avec assurance, rendant difficile pour les utilisateurs de distinguer entre les informations vraies et fausses.

- Incapacité à accéder et à utiliser des connaissances externes: Le modèle s’appuie sur ses connaissances internes paramétrées pour générer des réponses et ne peut pas accéder directement ni exploiter des sources externes de données. Cela limite son applicabilité dans des scénarios spécifiques au domaine ou lorsqu’il travaille avec des données privées.

L’émergence de la technologie RAG a fourni une solution extrêmement précieuse à ces problèmes.

Avant de générer une réponse, RAG récupère d’abord des informations pertinentes à partir d’une base de connaissances externe et intègre le contenu récupéré dans l’invite d’entrée du modèle. Grâce à cette approche, le modèle est capable de générer des réponses basées sur des données à jour et des connaissances spécifiques au domaine, ce qui améliore non seulement la précision mais réduit également efficacement le risque d’hallucination.

Adoptez la recherche RAG Qsirch

Stocker vos données sur un NAS pour la recherche RAG offre de nombreux avantages. Étant donné que toutes les données résident sur votre propre matériel, vous maintenez un contrôle total sur les mécanismes d’accès et de protection. Comparé au stockage d’informations sensibles sur des serveurs cloud tiers, le NAS fournit des mesures de Sécurité plus directes et personnalisables, telles qu’un contrôle d’accès strict, une isolation réseau et même une protection physique.

En mettant en œuvre le chiffrement des données, des sauvegardes régulières et une reprise après sinistre adaptées à vos besoins, le risque de violations ou de pertes de données peut être considérablement réduit, garantissant que les informations confidentielles de l’entreprise sont utilisées de manière sécurisée et fiable dans les applications RAG.

C’est tout pour le partage d’aujourd’hui. Merci de votre écoute.