什麼叫做「NAS直接連線到網際網路」?

針對分享器、路由器及數據機的連接埠轉發 (Port Forwarding) 設定,若你啟用了手動轉發、自動連接埠轉發 (UPnP;通用隨插即用) 或非軍事區 (DMZ) 任一,那麼您的 QNAP NAS 即為直接連線到網際網路。此外,直接連線到網際網路的方式還包括讓 QNAP NAS 直接取得公有 IP 位址 (靜態/PPPoE/DHCP)。

透過網際網路直接存取 QNAP NAS 的潛在風險

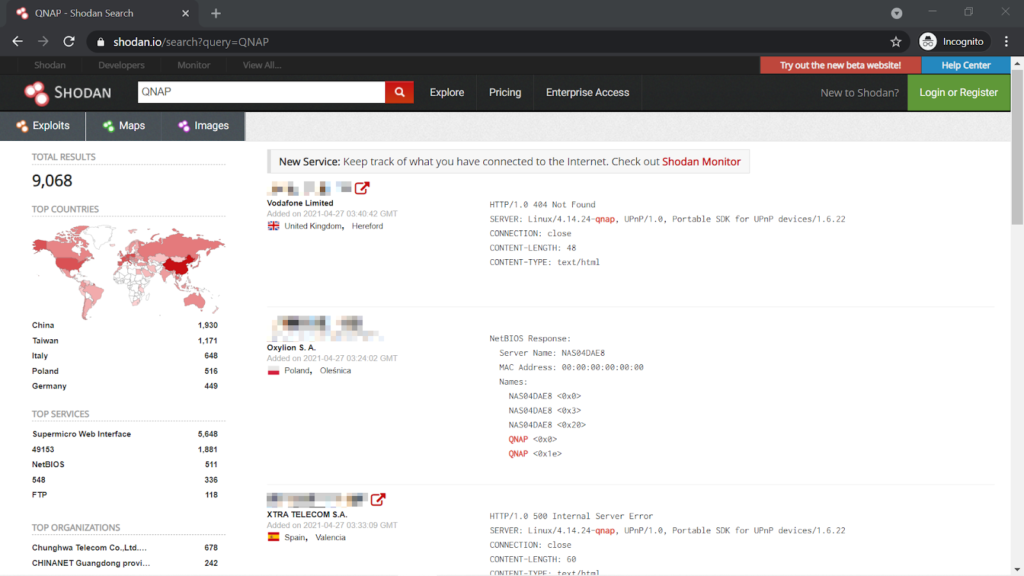

使用者的 QNAP NAS 一旦直接連線上網際網路,即存在被窺探的潛在風險。攻擊者通過利用 Shodan 等特定網站或殭屍網絡,便可以輕易地鎖定裝置並發起攻擊。

安全連網,我們強烈建議這樣做:

如果你的 QNAP NAS 未被 Qlocker 惡意攻擊,我們強烈建議 NAS 使用者檢查你的QNAP NAS 是否直接連接到網際網路;若使用了上述連線方式,請立即停用。這樣做將大大減少 QNAP NAS 被未經授權存取或攻擊的風險,顯著提升資料安全。

我們呼籲 NAS 使用者將 QNAP NAS 安裝於路由器及防火牆後方後面,且不取得公開 IP 位址。您也應停用手動連接埠轉發、自動連接埠轉發 (UPnP;通用隨插即用) 以及非軍事區 (DMZ)。

安全遠端存取 QNAP NAS,採取以下 2 種方法:

- 開啟路由器或分享器的 VPN 伺服器功能。當您需要透過網際網路存取 QNAP NAS 時,首先連接到路由器上的 VPN 伺服器,再連接到你的 QNAP NAS。

- 使用 QNAP 提供的 myQNAPcloud Link 服務,遠端存取 QNAP NAS。由於此服務使用中繼轉發,因此存取速度可能稍慢。

其他遠端存取方法包括在 QNAP NAS 上啟用 VPN 伺服器(通過安裝 QVPN Service 此 App) 或部署 QuWAN (QNAP 開發的 SD-WAN 解決方案)。若使用以上方式連線,您仍然需要向網際網路開放少許通訊埠。因此,若要使用這兩個方式,我們建議您採取以下行動,將惡意軟體入侵的可能降到最低。

針對讓 QNAP NAS 直接連接到網際網路的個別使用者,我們強烈建議採取以下步驟,以確保連線安全:

- 將 QNAP NAS 安裝在路由器和防火牆後面,不允許 QNAP NAS 取得公開 IP 位址。關閉路由器 UPnP (通用隨插即用) 及 DMZ (非軍事區) 設定。亦建議關閉 QNAP NAS 上 的 UPnP 功能,並僅針對特定 QNAP NAS 服務所需的連接埠,啟用手動轉發。

- 若不使用 Telnet、SSH、網站伺服器、SQL 伺服器、phpMyAdmin 及 PostgreSQL 等服務,請加以停用。

- 在網際網路端 (外部) 避免使用預設連接埠編號 (例如 80、443、8080 以及 8081)。請改用自訂 (隨機) 的連接埠編號,例如將 8080 改為 9527。

- 僅使用 HTTPS 加密連線,或其他加密連線 (例如 SSH)。

- 在 QNAP NAS 安裝 QuFirewall,並僅允許指定區域或網段的 IP 位址進行連線。

- 建立一個新的管理員帳戶,並停用預設管理員帳號 (admin)。

- 所有使用者均應使用高強度的密碼,包括您在上一步所建立的新管理員帳戶。

- 在 QNAP NAS 啟用多因認證 (兩步驟驗證)。

- 啟用作業系統及 App 自動更新。

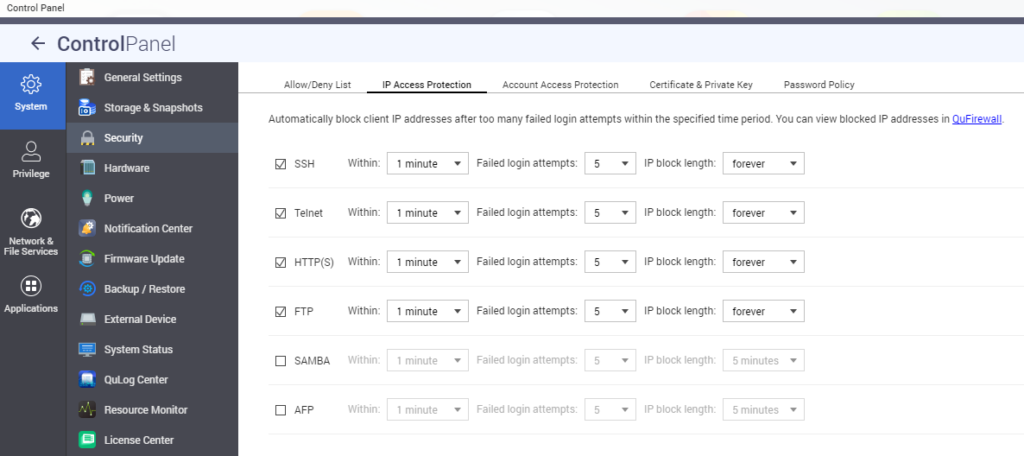

- 使用 IP 存取保護功能,拒絕登入失敗次數過多的 IP 位址。

惡意攻擊者隨時都在找尋可以利用的弱點,以勒索贖金或竊取機密等目的發動攻擊。因此,QNAP 也隨時監控最新資安情資,傳達即時事態發展並發布必要更新,確保使用者資料安全。我們籲請使用者跟我們一同合作,並參照本文上述建議要點進行,讓您的個資與商業機密資料儲存/檔案備份保護策略更加健全。