Avec la vague d’automatisation industrielle et de fabrication intelligente, les demandes de cyberSécurité dans les environnements OT (Technologie Opérationnelle) augmentent jour après jour. Dans le passé, le domaine OT Réseau était relativement isolé du domaine IT Réseau, ce qui a conduit à un accent principal sur la fonctionnalité et la stabilité lors des phases de déploiement, d’adoption et de conception des systèmes OT, avec moins de considération pour les menaces de Sécurité. Dans de nombreux environnements, les menaces de Sécurité n’étaient même pas quantifiables. Cependant, à mesure que les échanges de données réseau deviennent plus complexes et fréquents, divers appareils OT dans les environnements OT sont de plus en plus connectés à un Réseau plus large. Avec l’adoption des appareils IoT, des systèmes de surveillance et d’analyse de fabrication intelligente, le manque de mécanismes de Sécurité appropriés dans les environnements OT peut exposer les équipements OT hérités, les serveurs de ligne de production, les ordinateurs industriels et les machines aux menaces cybernétiques. Ces vulnérabilités peuvent les transformer en cibles d’attaques malveillantes ou en points d’entrée pour des violations de sécurité, potentiellement répandant l’infection à d’autres machines dans les environnements OT, entraînant des interruptions d’activité et des pertes financières.

Cet article prend comme exemple le Sécurité Réseau Commutateur QNAP QGD-1602P pour illustrer comment établir un environnement de protection Sécurité fondamental indépendant et sécurisé dans les domaines OT, isolant physiquement les environnements informatiques industriels, les réseaux de lignes de production et d’autres Réseau. L’approche de déploiement est conçue pour une maintenance facile par le personnel IT et Sécurité.

D’un point de vue cybersécurité, les domaines OT présentent les caractéristiques et défis suivants :

- Exigences de haute disponibilité :Les équipements et systèmes doivent fonctionner en continu 24/7, nécessitant une protection contre les perturbations causées par des cyberattaques pouvant entraîner des pertes importantes.

- Protocoles et systèmes propriétaires :De nombreux protocoles de communication industrielle (tels que Modbus, PROFINET, etc.) et systèmes de contrôle industriel manquent de mesures de protection cybersécurité matures.

- Manque de mécanismes de surveillance et d’alerte en temps réel :De nombreux systèmes de gestion Réseau d’usine fonctionnent encore dans des cadres traditionnels, manquant de mécanismes de surveillance et d’alerte en temps réel pour détecter les comportements anormaux ou les menaces de logiciels malveillants.

Par conséquent, l’introduction de Commutateur avec des capacités de détection de programmes malveillants et de surveillance du comportement des appareils au niveau du réseau OT peut améliorer considérablement les capacités de protection OT. Cela permet l’interception en temps réel des activités malveillantes, permettant aux menaces d’être automatiquement isolées à des ports réseau spécifiques ou des zones désignées, VLAN, assurant la stabilité et la Sécurité de divers systèmes au sein de l’environnement OT.

Nous avons effectivement déployé le Sécurité Réseau Commutateur QNAP QGD-1602P dans un environnement OT et l’avons connecté à d’autres Commutateur réseau 2.5G et 1G pour analyser l’état opérationnel des appareils au sein de l’environnement.

Avant de mettre sous tension l’appareil pour la configuration et l’installation du système, disques durs et SSD doivent d’abord être installés dans cet appareil. Il fonctionne à la fois comme un NAS et un Sécurité réseau Commutateur. Un avantage clé est que tous les logiciels et fichiers journaux liés à la Sécurité peuvent être stockés directement dans la section NAS de cet appareil pour l’agrégation des journaux. Ces journaux peuvent ensuite être transférés à d’autres appareils de collecte de journaux Sécurité (tels que LogMaster ou d’autres appareils, QNAP NAS avec zone WORM, etc.) et des plateformes SIEM (Gestion des informations et des événements de sécurité) comme Wazuh.

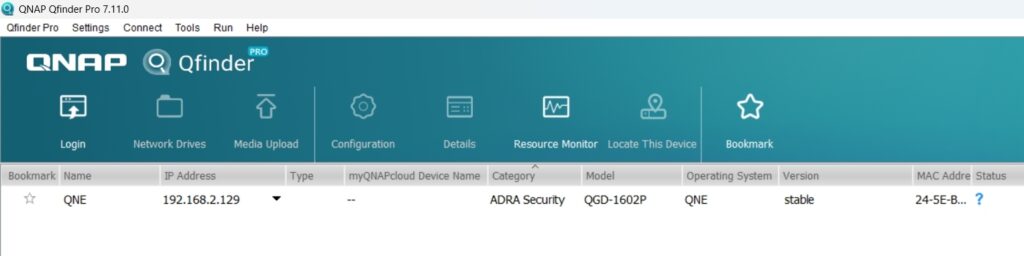

Lors de l’installation initiale, vous constaterez que l’appareil peut être détecté en utilisant le logiciel QNAP Qfinder, vous permettant de le localiser sur le réseau. Il est classé comme une ligne de produits ADRA Sécurité et est livré avec des fonctionnalités de cybersécurité ADRA intégrées.

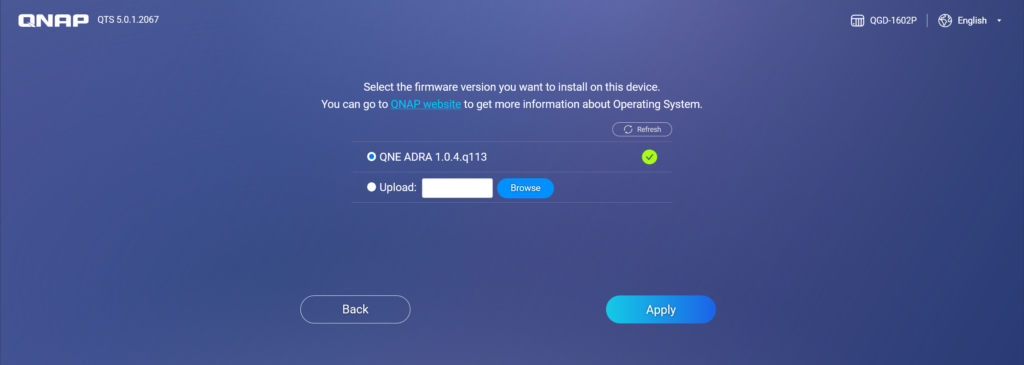

Lors de l’accès à la page d’installation du système, vous aurez la possibilité de procéder à l’installation intelligente ou de sélectionner d’autres versions de firmware à installer. Cela est dû au fait que cet appareil peut être exploité avec un firmware activé pour la sécurité ADRA ou le système d’exploitation standard QNAP QTS.

En utilisant la version actuelle comme exemple, la version QNE ADRA peut être installée par défaut, et vous pouvez également télécharger manuellement différentes versions de firmware sur ce système.

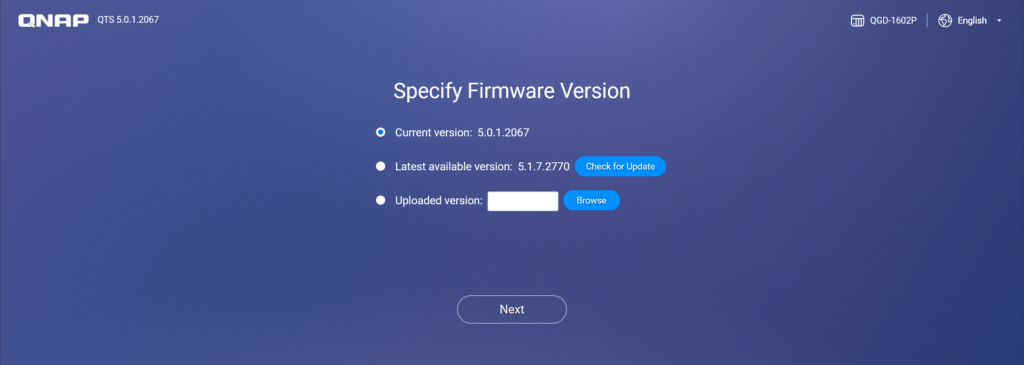

Si vous utilisez le système QTS, vous pouvez également sélectionner la version à installer.

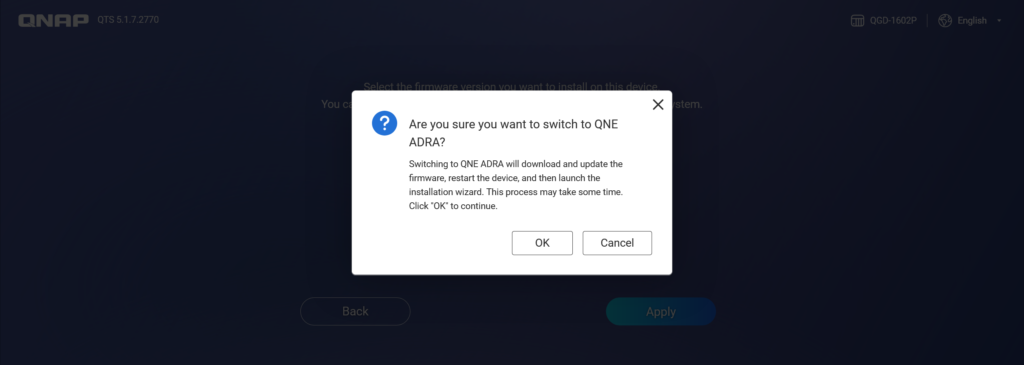

Ceci est l’écran pour passer à QNE ADRA. Après avoir sélectionné OK, le processus d’installation sera confirmé et se poursuivra.

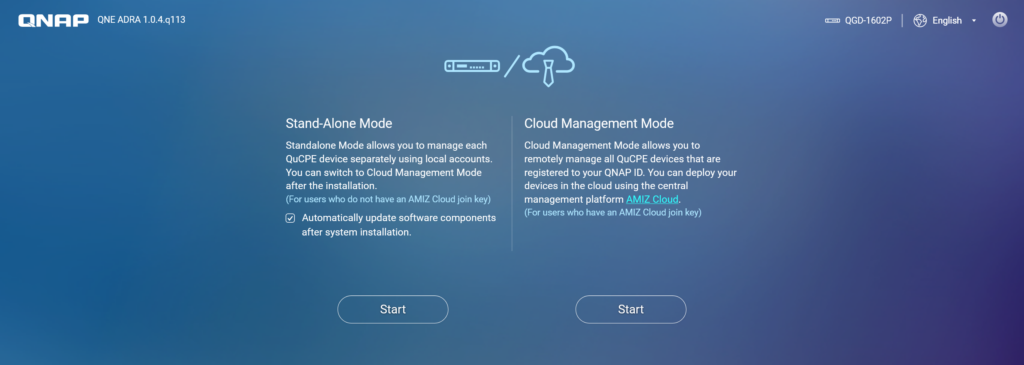

Cet appareil permet une opération en mode autonome ou en mode de gestion cloud. Dans un environnement OT, même en utilisant le mode autonome, l’appareil peut toujours se connecter à Internet, permettant aux fonctions de mise à jour et d’alerte de fonctionner correctement. Cependant, si votre politique d’environnement OT restreint l’accès Internet externe ou ne permet la connectivité Internet pour les mises à jour qu’à travers un pare-feu au cas par cas, il est généralement recommandé de sélectionner le mode autonome pour l’opération. Quant au mode de gestion cloud, il permet au personnel de gérer facilement l’appareil via le cloud. Ce mode nécessite une clé de jonction QNAP AMIZ Cloud pour l’authentification et intègre des mécanismes de Sécurité robustes pour assurer une gestion à distance sécurisée.

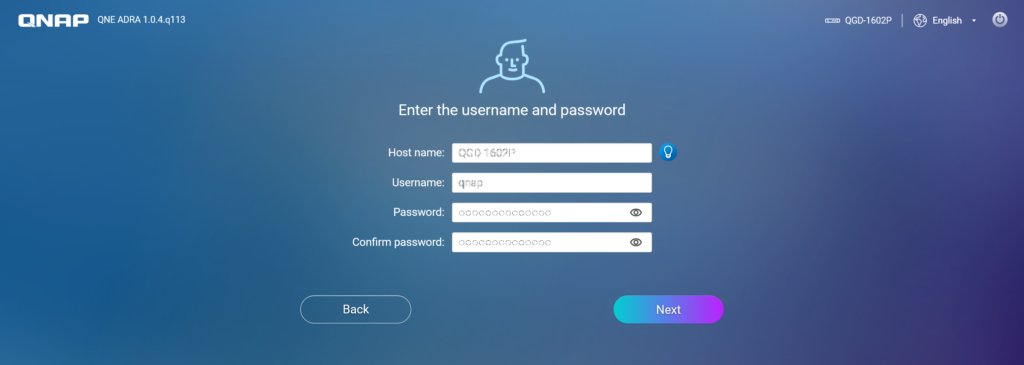

Après avoir configuré le compte et le mot de passe, vous pouvez procéder à l’installation et à la configuration pour l’utilisation.

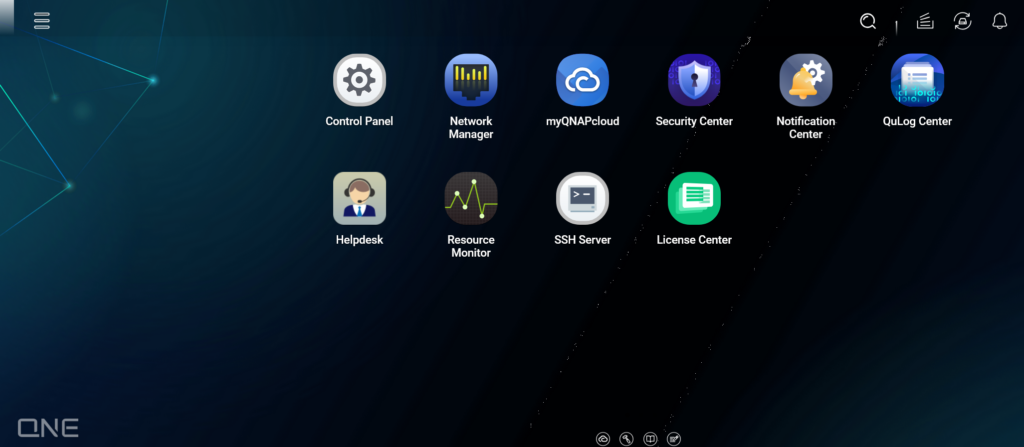

Interface de gestion par défaut de l’appareil QGD.

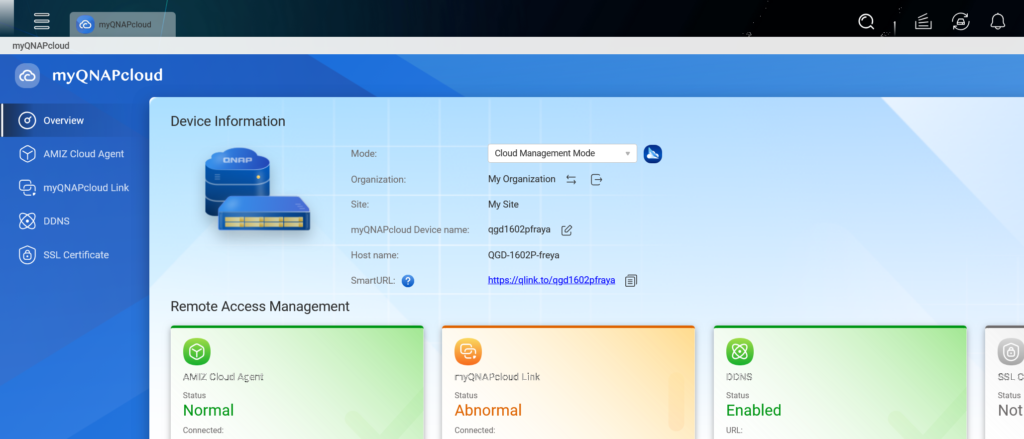

Cliquez sur myQNAPcloud pour voir l’état du mécanisme de connexion cloud de l’appareil. Si vous préférez ne pas utiliser le mode de gestion cloud, vous pouvez le Commutateur en mode autonome pour une opération indépendante.

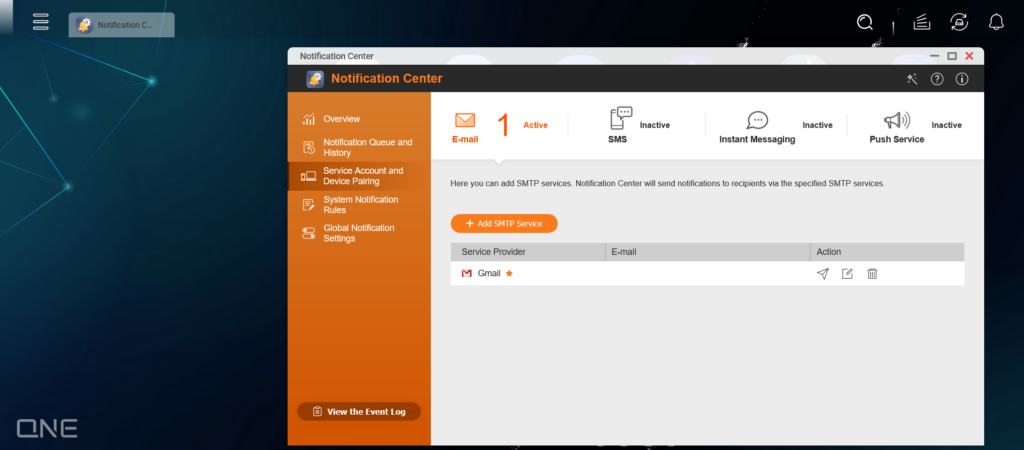

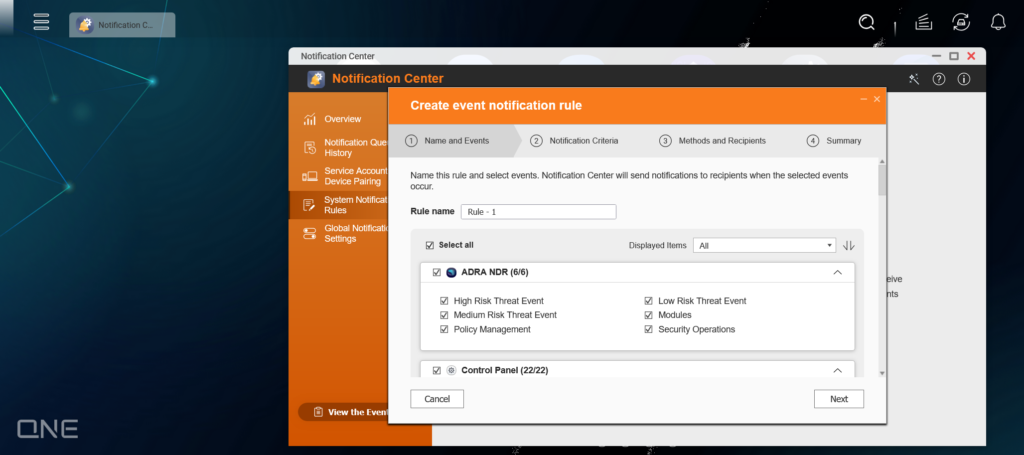

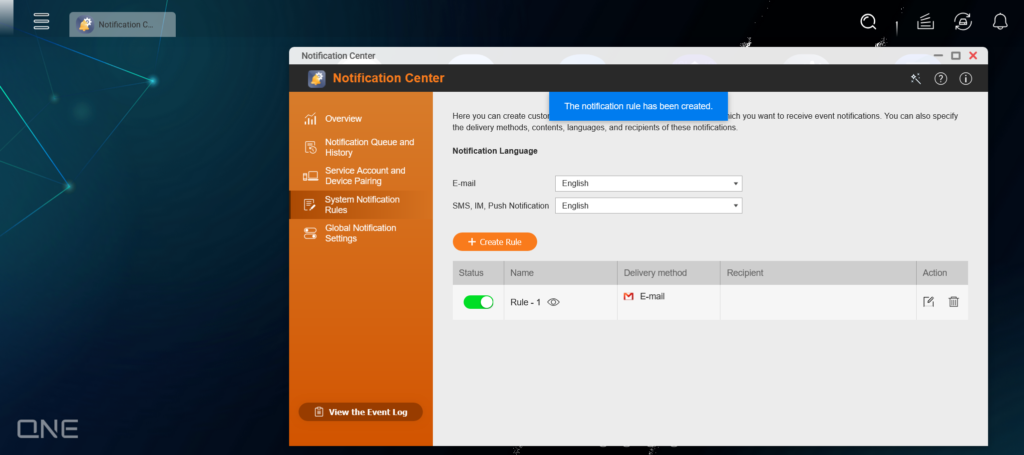

Lors de la configuration de ce type d’appareil, l’aspect le plus critique dans l’environnement OT est la fonction d’alerte cyberSécurité. Vous pouvez choisir de recevoir des notifications d’alerte de sécurité par e-mail, SMS, messagerie instantanée (IM) ou services de notification par page web, assurant une prise de conscience en temps opportun des menaces potentielles.

Après avoir sélectionné la méthode de notification, vous pouvez configurer les règles de notification. Il est recommandé d’activer les alertes pour les événements de menaces à haut risque, tandis que les événements à risque moyen, faible et autres informations peuvent être configurés pour notifier en fonction des besoins et des circonstances spécifiques.

Une fois les règles d’alerte et les adresses e-mail des destinataires configurées, la configuration des notifications est terminée.

Fonctionnalités Commutateur avec détection de programmes malveillants et fonctions de surveillance du comportement

1.Inspection approfondie des paquets (DPI)

Les Commutateur traditionnels gèrent principalement l’échange de Réseau de couche 2 (L2) ou de couche 3 (L3), incapables de réaliser une analyse approfondie des protocoles industriels ou de la couche application. Cependant, les Commutateur équipés de capacités de détection de programmes malveillants sont généralement dotés d’un moteur DPI (Inspection approfondie des paquets) intégré, leur permettant d’identifier et de comparer le trafic réseau avec des signatures de logiciels malveillants connues. La solution de QNAP intègre des fonctionnalités ADRA NDR (Détection et réponse réseau) Sécurité, qui mettent à jour périodiquement sa base de données de menaces pour effectuer les tâches suivantes :

- Analyser les signatures de fichiers (signatures de logiciels malveillants).

- Vérifier si les paquets de protocole contiennent des vulnérabilités connues ou des comportements d’attaque.

Le DPI peut détecter des protocoles spécifiques à l’industrie, déclenchant des alertes ou effectuant une inspection avancée lorsque des paquets suspects ou des transferts de données anormaux sont découverts, empêchant les fichiers malveillants de se propager latéralement dans la zone OT.

2. Surveillance du comportement et identification des appareils

En plus de la détection de logiciels malveillants, le Commutateur peut également effectuer une surveillance du comportement, telle que :

- Surveillance de l’état des appareils : Détecte un comportement Réseau anormal, tel que des pics ou des chutes soudaines de trafic, des types de paquets anormaux, et signale rapidement les anomalies.

- Surveillance des connexions et des utilisateurs Autorisation anormaux : Surveille les tentatives de connexion échouées en continu, les IPs/source utilisateurs anormaux, et déclenche des alertes ou des blocages d’accès.

3. Alertes en temps réel et visualisation

Les administrateurs de réseau industriel ont souvent besoin du statut en temps réel de l’environnement de production. Par conséquent, les Commutateur avec des capacités d’alerte en temps réel et de visualisation de données sont essentiels :

- Notification d’événements en temps réel : Lorsque des fichiers malveillants ou des tentatives de connexion anormales sont détectés, des alertes immédiates sont envoyées par e-mail, SMS, messagerie instantanée (IM) ou notifications push web, permettant aux administrateurs de prendre des mesures réactives sans délai.

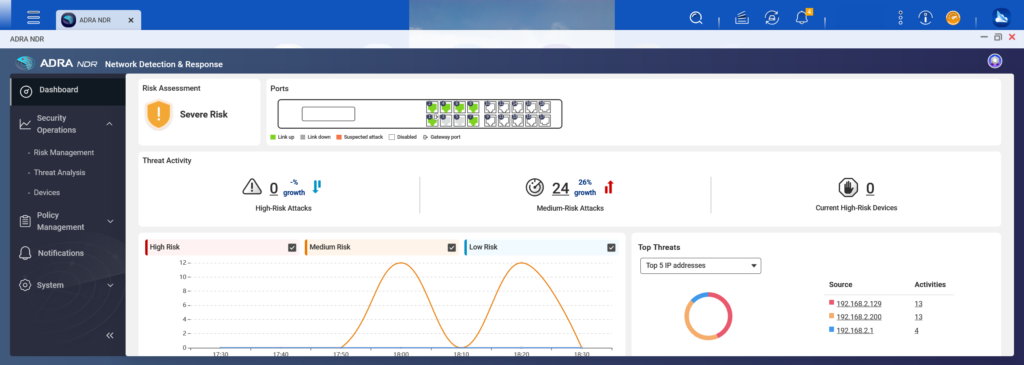

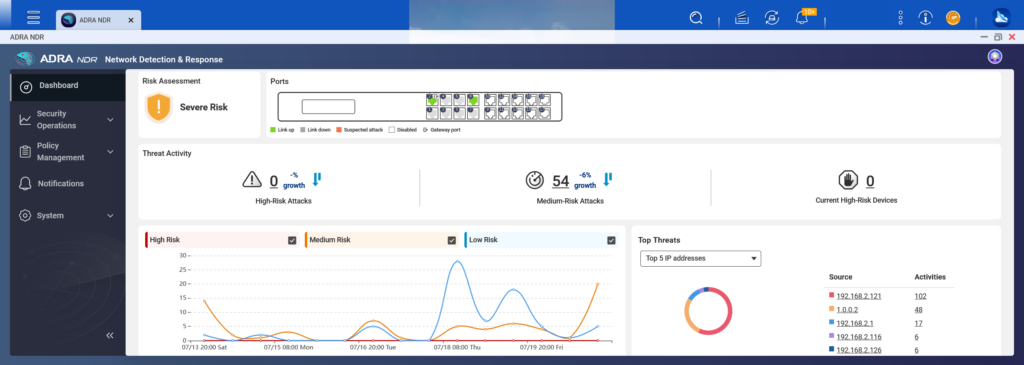

- Tableau de bord visualisé : Affiche le statut de connexion entre les appareils, les tendances de trafic et les événements d’alerte sous forme graphique, facilitant l’identification rapide des zones suspectes par les administrateurs.

4. Déploiement et intégration flexibles

Les environnements OT ont généralement une structure complexe et des coûts d’arrêt système élevés. Les Commutateur avec des capacités de détection de logiciels malveillants et de surveillance du comportement peuvent réduire considérablement la barrière de déploiement s’ils sont intégrés ou déployés de la manière suivante :

- Intégration avec les systèmes existants : Compatible avec les protocoles de communication industrielle grand public et les équipements hérités, minimisant le besoin de mises à jour de la structure Réseau existante ou des équipements.

- Déploiement progressif : Initialement mis en œuvre à des points critiques (par exemple, devant des appareils à haute sécurité), puis progressivement étendu à l’ensemble de l’usine.

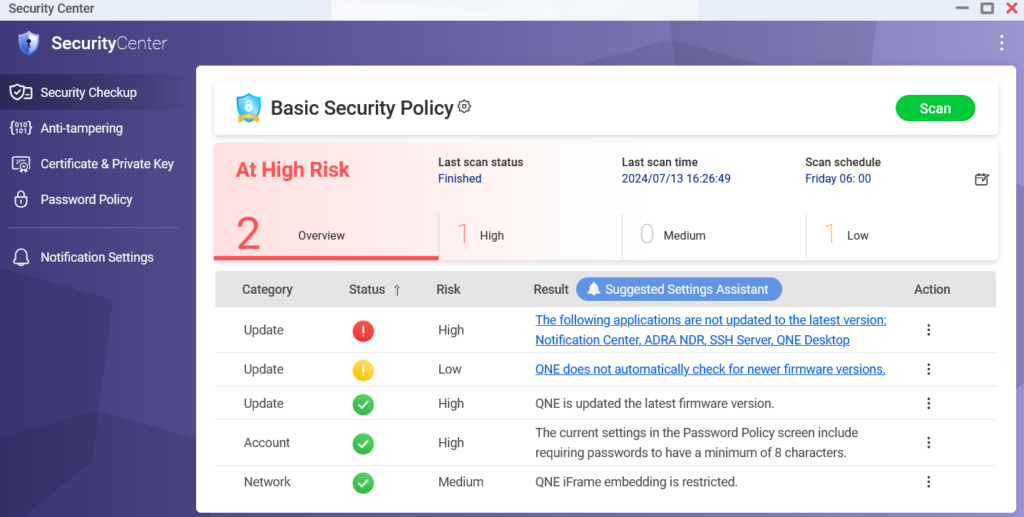

En accédant au Centre Sécurité dans l’interface système QGD, vous pouvez voir l’état actuel des risques Sécurité de l’appareil lui-même. Cette évaluation s’applique uniquement à l’appareil QGD, pas aux appareils surveillés dans les environnements OT. Par conséquent, il est recommandé de réduire les risques Sécurité de l’appareil au niveau minimum suggéré par le système.

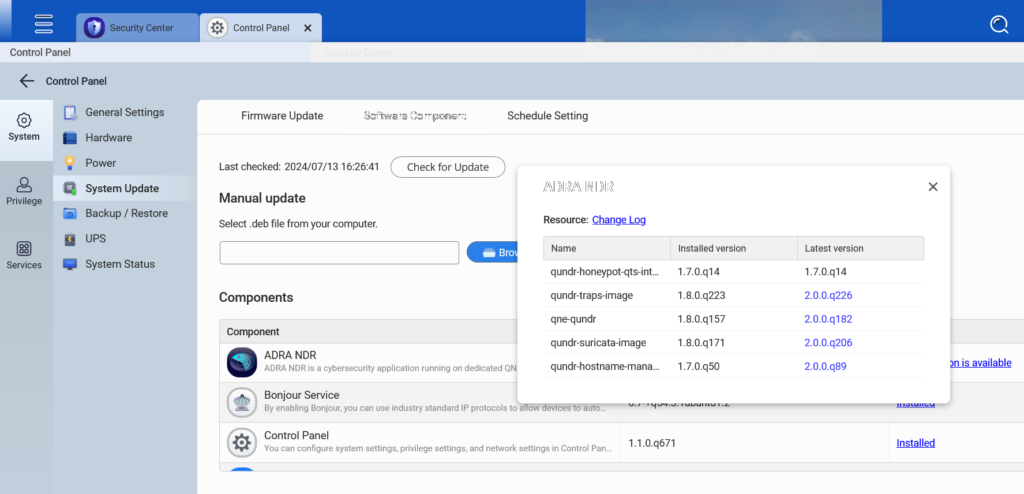

Depuis le Panneau de configuration de QGD, vous pouvez prioriser la mise à jour de toutes les fonctionnalités de protection Sécurité des points de terminaison ADRA NDR Réseau vers la dernière version.

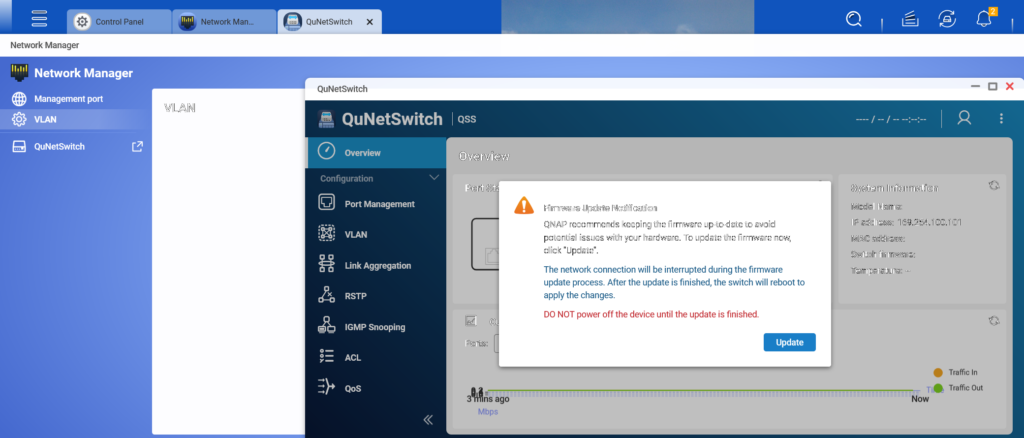

Le composant le plus critique de cette série de produits, le Sécurité réseau Commutateur QNE, doit être géré via le Network Manager. Il est important de noter que cet appareil fonctionne à la fois comme un NAS et un Commutateur réseau. Par conséquent, le Commutateur réseau a son propre firmware de système d’exploitation, qui doit également être mis à jour régulièrement.

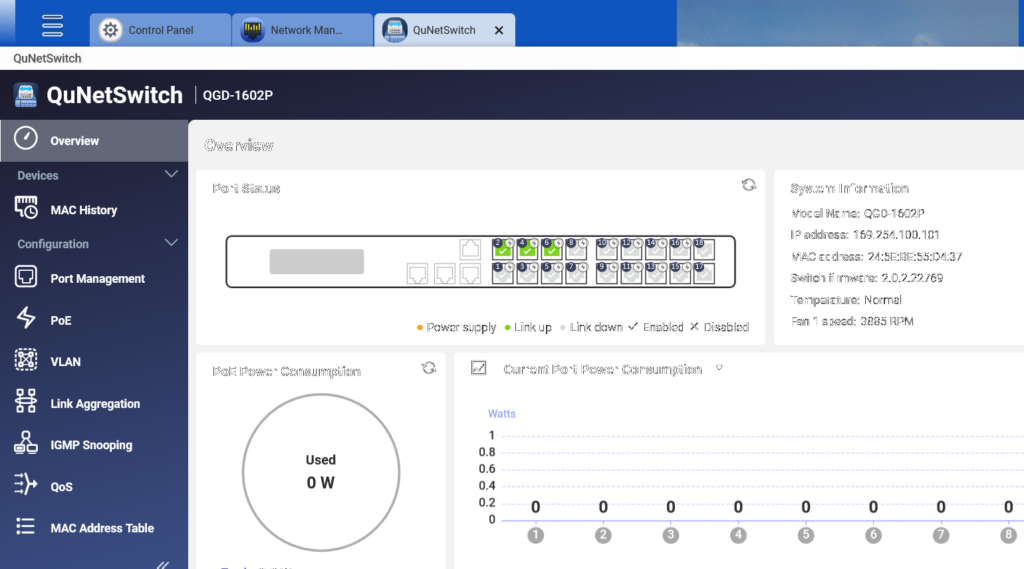

Dans l’interface système QuNetSwitch, vous pouvez voir les indicateurs de statut pour les différents ports connectés. À gauche, les administrateurs réseau peuvent accéder aux fonctionnalités de configuration Commutateur réseau familières, telles que la gestion des ports, PoE (Power over Ethernet), VLAN et d’autres fonctions de réglage standard courantes.

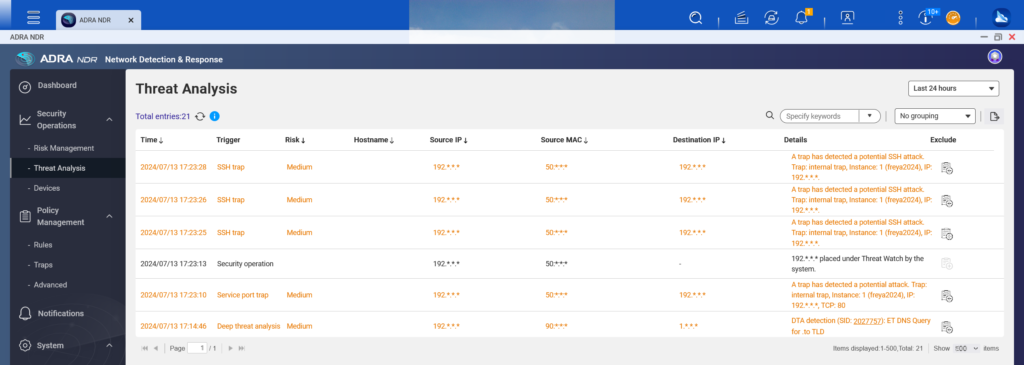

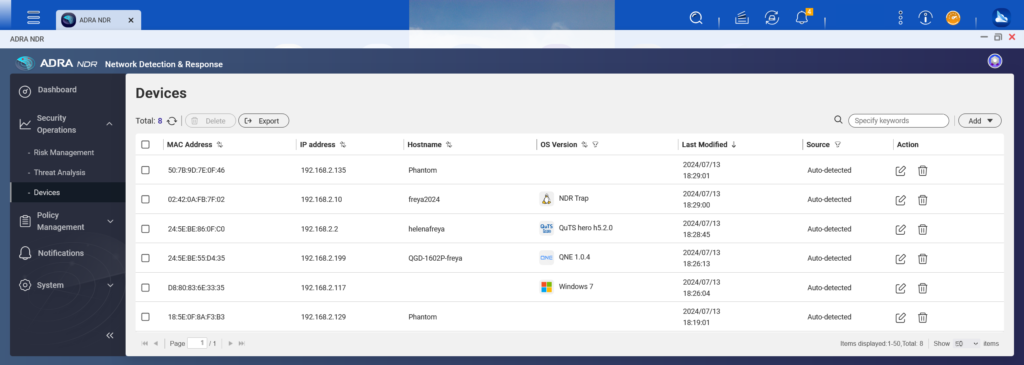

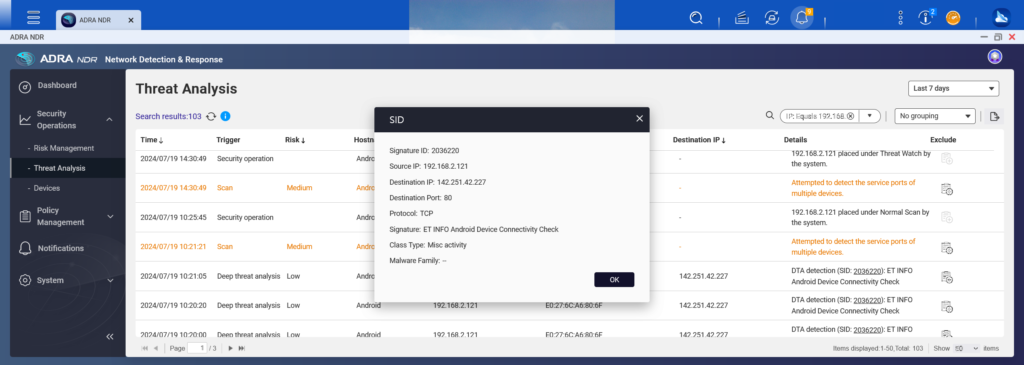

La caractéristique centrale la plus critique de ce produit est la protection des points de terminaison ADRA NDR Réseau. Lors de l’accès à cette page, vous pouvez naviguer vers l’onglet Analyse des menaces, qui enregistre et fournit des explications sur les activités de logiciels malveillants, les tentatives de connexion de hackers et d’autres incidents Sécurité se produisant dans l’environnement réseau OT. Si des comportements normaux mal identifiés par le système sont listés, ils peuvent être exclus. Une analyse minutieuse est recommandée.

Dans la menace Sécurité, des graphiques visualisés fournissent un affichage des IPs des appareils sources de menace principaux avec une analyse des tendances de divers risques au sein du réseau OT.

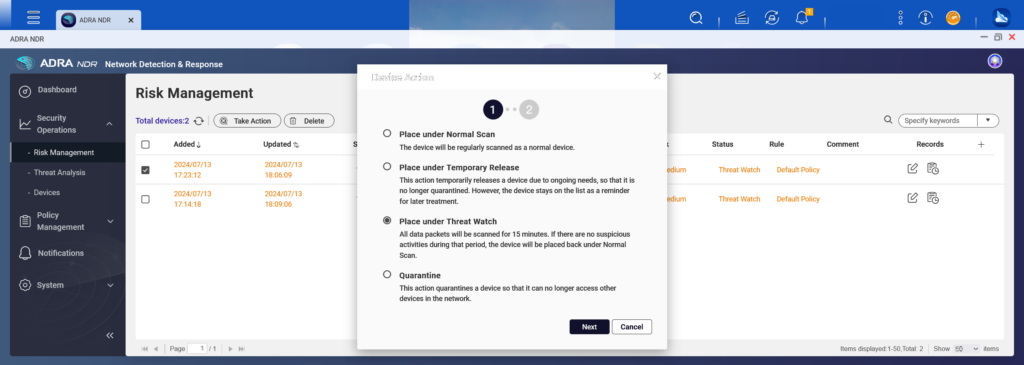

Pour la gestion des risques dans les réseaux OT, les administrateurs peuvent choisir de continuer à surveiller les appareils problématiques ou de les isoler pour empêcher la connexion latérale et atténuer les menaces potentielles de cybersécurité au sein de l’environnement OT.

Dans ADRA NDR, une liste d’appareils est affichée, permettant aux administrateurs de configurer différentes actions pour chaque appareil.

Dans l’analyse des menaces Sécurité, vous pouvez accéder au données des menaces pour cet appareil OT.

Le données visualisé peut être suivi sur le long terme.

Mécanismes de protection clés fournis pour la zone OT

1. Prévention de la falsification et de la propagation latérale des logiciels malveillants

Étant donné que les environnements OT nécessitent une grande stabilité du système, des attaques telles que les ransomwares, les chevaux de Troie ou les vers peuvent non seulement paralyser les lignes de production mais aussi entraîner des risques de sécurité importants et des pertes financières.

- Interception de logiciels malveillants : Un Commutateur avec des capacités de détection de logiciels malveillants intégrées peut intercepter les fichiers malveillants avant qu’ils ne soient transmis aux appareils de point de terminaison, les empêchant de se propager à travers tout le réseau de l’usine.

- Rapport d’incident rapide : Lorsque des fichiers ou des connexions suspects sont détectés, le système peut immédiatement notifier les administrateurs, améliorant le temps de réponse aux menaces.

2. Prévention des connexions non autorisées ou malveillantes

Si les appareils au sein du système OT sont compromis par une connexion de hacker, les conséquences pourraient être catastrophiques.

- Surveillance du comportement de connexion : En utilisant une inspection approfondie du trafic et des paquets, le Commutateur peut identifier efficacement les activités de connexion anormales, telles que des adresses IP inhabituelles, des analyses de ports de connexion à grande échelle anormales ou des tentatives de connexion échouées excessives.

3. Amélioration de la visibilité et de la conformité globales Sécurité

La mise en œuvre de Commutateur avec détection de logiciels malveillants intégrée et surveillance du comportement renforce non seulement la protection Sécurité mais Aide également les fabricants à mieux répondre aux diverses exigences de conformité Sécurité industrielles telles que l’IEC 62443.

- Capacités de journalisation et d’audit : Le Commutateur peut fournir des journaux de trafic complets et des rapports d’événements d’alerte, permettant aux administrateurs et aux auditeurs de suivre les activités réseau critiques. Cela améliore la conformité avec la mise en œuvre de l’ISO 27001, les audits internes, les audits externes tiers ou les audits Sécurité de la chaîne d’approvisionnement.

4. Recommandations pratiques de déploiement

Identifier les actifs clés et les zones à haut risque

Nous commençons généralement par identifier les équipements critiques au sein de la zone OT, tels que les appareils de contrôle de ligne de production et les serveurs critiques, ainsi que les nœuds vulnérables aux menaces de connexion externe. L’étape suivante consiste à prioriser le déploiement ou le remplacement des Commutateur dans les zones à haut risque. Par exemple, remplacer les Commutateur traditionnels par le QGD-1602P est une approche très pratique. Cette mise à niveau améliore la protection des équipements OT sans perturber les opérations existantes tout en surveillant le trafic et le comportement, et en maintenant des enregistrements. Cela profite à la conformité future en matière de cybersécurité et réduit la charge des administrateurs réseau.

Déploiement et vérification étape par étape

Commencez par un déploiement à petite échelle dans des environnements de production ou de test pour observer son impact sur le trafic, la performance et la stabilité. Vérifiez que les fonctions de surveillance, de détection et d’alerte fonctionnent correctement avant de s’étendre progressivement à l’ensemble de la zone OT.

Bonne gestion des journaux et processus de réponse aux alertes

Même avec des capacités avancées de détection de logiciels malveillants et de surveillance du comportement, sans un processus de réponse aux alertes bien défini et des outils de gestion et d’analyse des journaux appropriés, le système ne peut pas fonctionner à son plein potentiel.

Collaboration avec le département IT

Bien que les exigences pour OT et IT ne soient pas entièrement les mêmes, car OT privilégie généralement la stabilité, évitant les mises à jour fréquentes du système ou les implémentations d’environnement complexes qui pourraient impacter la zone de travail OT, dans la grande majorité des cas, les systèmes OT ne peuvent se permettre aucun temps d’arrêt. IT, en revanche, nécessite des mises à jour plus opportunes, où moins de déconnexions ou de redémarrages du côté utilisateur sont plus acceptables. Cependant, ce n’est pas le cas pour OT.

Dans les environnements OT d’ordinateurs industriels, les Commutateur traditionnels servent principalement de dispositifs de transmission de données. Cependant, avec la complexité croissante des menaces Sécurité aujourd’hui, la mise en œuvre de Commutateur avec des capacités de détection de logiciels malveillants et de surveillance du comportement des appareils à la fois au niveau des équipements et des réseaux peut renforcer considérablement les capacités de protection contre les ransomwares, les attaques de chevaux de Troie et les accès non autorisés.

Ces types de Commutateur peuvent commencer par l’inspection de paquets la plus basique et la comparaison de comportements, combinées à des alertes en temps réel et des informations visualisées, offrant une protection Sécurité supérieure pour les environnements OT par rapport aux solutions précédentes. C’est l’avantage clé de la série QGD de QNAP.