Quando dati si accumula rapidamente, gli utenti spesso archiviano grandi quantità di documenti, immagini, video o e-mail su NAS. Tuttavia, le strutture tradizionali delle cartelle o i metodi di ricerca basati su parole chiave spesso non riescono a individuare accuratamente i file necessari. Per affrontare questo problema, diventa essenziale uno strumento di ricerca che possa comprendere il contenuto e individuare rapidamente i file, e Qsirch è il motore di ricerca intelligente progettato per questo.

Oltre a utilizzare parole chiave o metadati, come nomi di file, contenuti, date di modifica, nomi degli autori e altri fattori, per individuare rapidamente file e documenti pertinenti, è stata ora aggiunta una funzione di ricerca semantica basata sull’AI. Con questa funzione, gli utenti possono semplicemente inserire una descrizione di una foto, come “un cucciolo che corre sull’erba” e trovare tutte le immagini correlate.

Quest’anno segna un aggiornamento fondamentale che supporta la tecnologia di ricerca AI Retrieval-Augmented Generation (RAG) alimentata dalle capacità generative del Large Language Model (LLM). Aiuta Guida le aziende a estrarre informazioni chiave in modo più accurato ed efficiente dai grandi datiset archiviati su NAS. Non solo identifica rapidamente i contenuti più rilevanti per le tue esigenze, ma accelera anche il processo decisionale, ottimizza i flussi di lavoro e libera completamente il vero valore dei dati.

Oggi dimostreremo come utilizzare Qsirch con ChatGPT e la ricerca RAG per trasformare il tuo NAS in un consulente di conoscenza per il Sistema di Gestione delle Informazioni Sicurezza (ISMS).

Installa Qsirch Intelligent AI Search

Vai su AppCenter, clicca su Strumenti nel QNAP Store e trova Qsirch per installarlo.

L’interfaccia di Qsirch appare come mostrato di seguito, clicca sull’icona RAG sul lato destro della barra di ricerca.

Quindi, clicca su Vai alle Impostazioni RAG per configurarlo.

Supporta OpenAI ChatGPT, Google Gemini, Microsoft Azure OpenAI e altri modelli LLM compatibili con l’API OpenAI, come DeepSeek e xAI Grok. Puoi scegliere liberamente i modelli AI e integrarli nella funzione di ricerca AI secondo le tue esigenze.

Successivamente, introdurremo come richiedere le chiavi API per OpenAI e Google Gemini, rispettivamente.

Richiedi la chiave API di OpenAI

Accedi al Piattaforma OpenAI con il tuo account ChatGPT, quindi fai clic su Inizia a costruire.

OpenAI ti chiederà prima di creare un’organizzazione. Inserisci il nome della tua organizzazione, seleziona la descrizione che meglio corrisponde alla tua competenza tecnica e fai clic su Crea organizzazione.

Quando visualizzi la schermata di invito al team, fai clicInviterò il mio team più tardi. Puoi sempre invitare membri in seguito, se necessario.

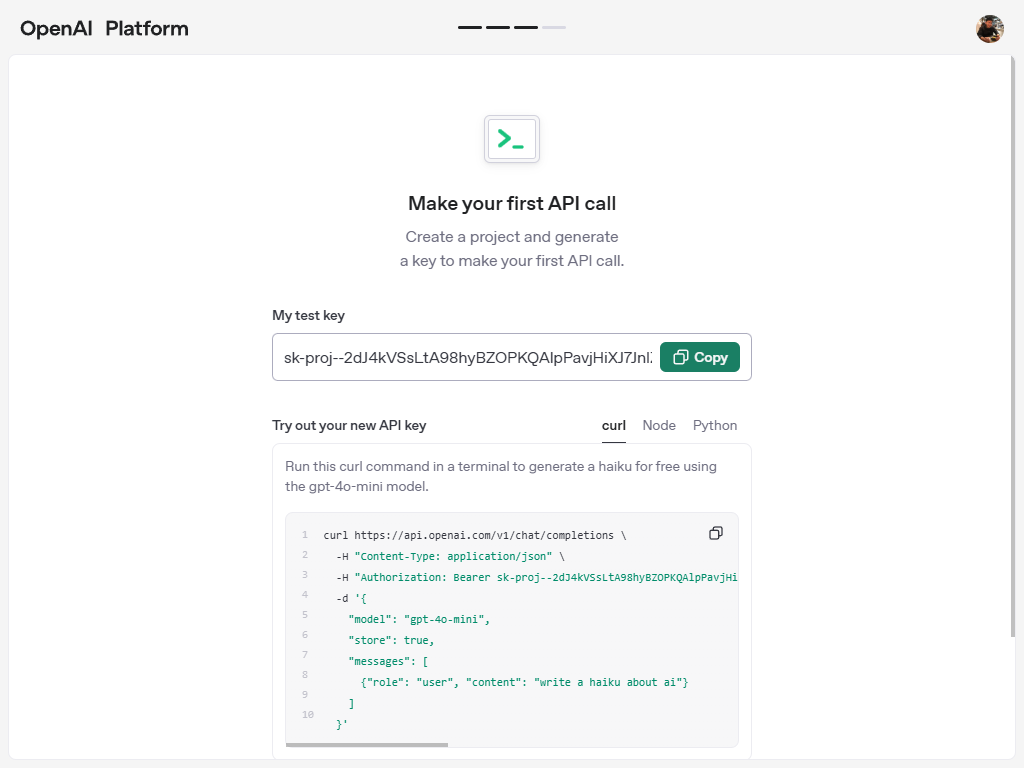

Successivamente, assegna un nome alla tua chiave API e al progetto, quindi fai clicGenera chiave API.

Copia la chiave e conservala in modo sicuro. Una volta chiusa la finestra, non sarà più possibile visualizzarla.

Secondo il FAQ sull’utilizzo dei dati per servizi consumer, dati inviati o generati tramite API, ChatGPT Team e ChatGPT Enterprise non saranno utilizzati per l’addestramento del modello da parte di OpenAI per impostazione predefinita.

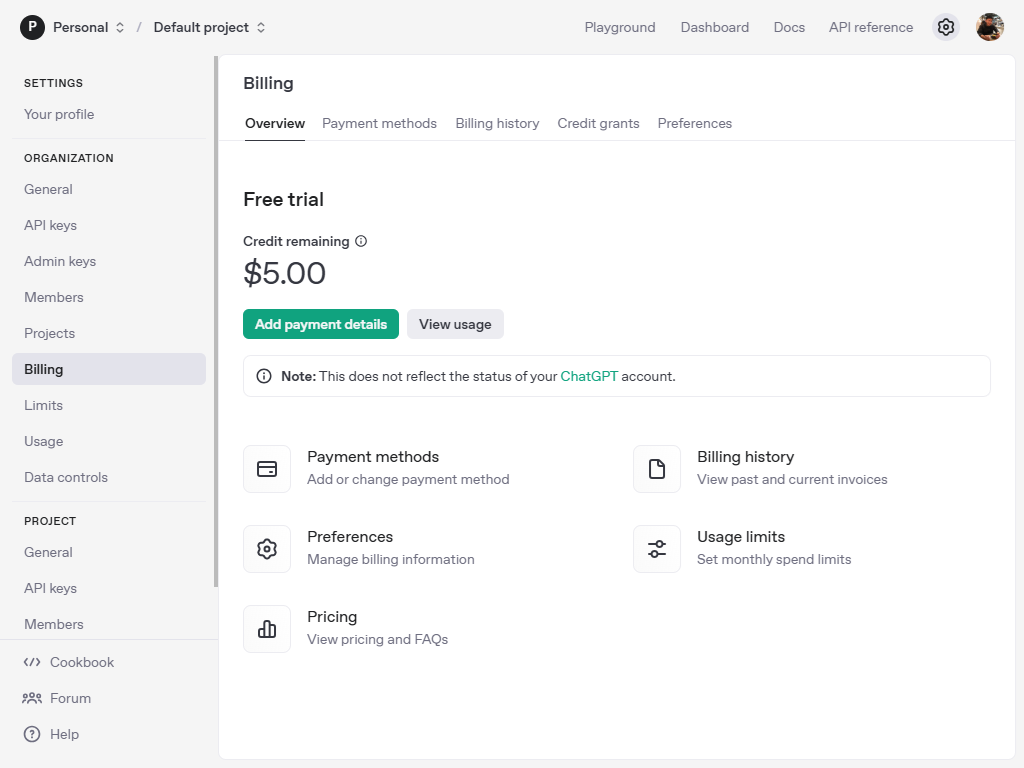

Tuttavia, è necessario aggiungere le informazioni di pagamento per utilizzare la chiave normalmente. Fai clic su Aggiungi dettagli di pagamento.

Inserisci le informazioni della carta di credito e l’indirizzo di fatturazione, quindi fai clic su Continua.

Configura le impostazioni di pagamento, inclusa la spesa minima di $5 e se abilitare la ricarica automatica. Quindi, fai clic su Continua.

Dopo aver verificato che tutte le informazioni siano corrette, fai clic su Conferma pagamento.

A questo punto, la chiave API che abbiamo richiesto è pronta per l’uso.

Richiedi la chiave API di Gemini

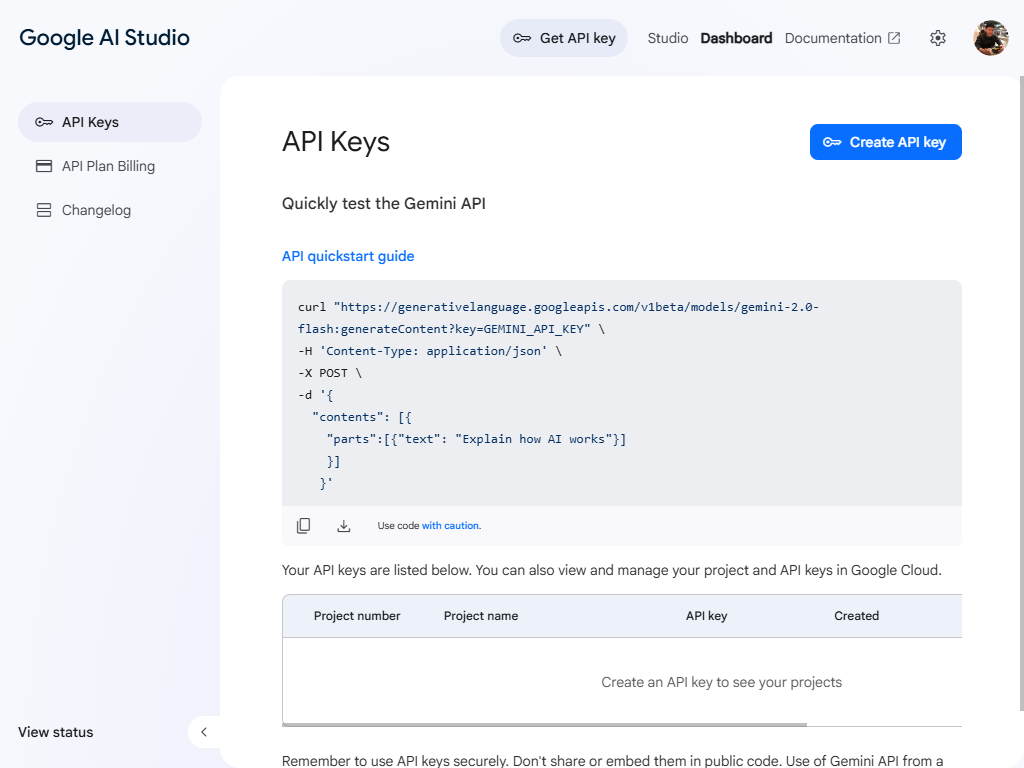

Dopo aver effettuato l’accesso con il tuo account Google, vai a Google AI Studio, quindi fai clic su Ottieni chiave API per richiedere.

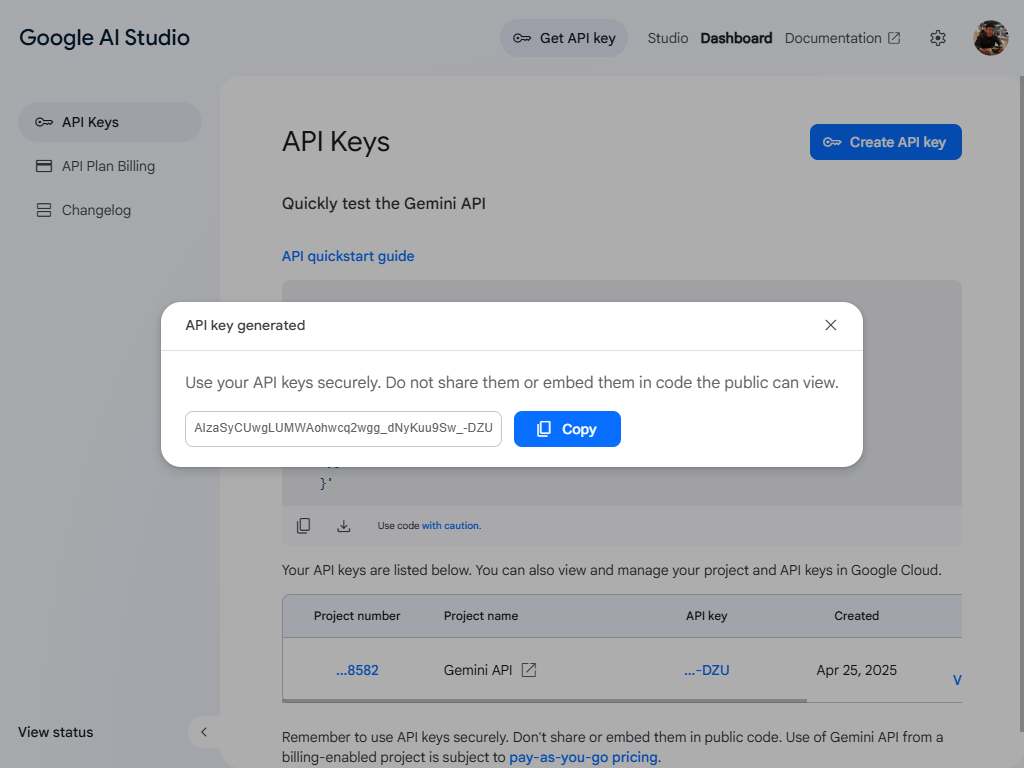

Fai clic su Crea chiave API per generare la tua chiave.

Puoi scegliere di creare la chiave API in un nuovo progetto o in un progetto esistente.

Copia la chiave e conservala in modo sicuro. Una volta chiusa la finestra, non sarà più possibile visualizzarla.

Secondo il Termini di servizio aggiuntivi dell’API Gemini, quando utilizzi i servizi gratuiti offerti su Google AI Studio e Gemini API, Google utilizzerà il contenuto che invii e le risposte generate per fornire, migliorare e sviluppare i prodotti e i servizi di Google, oltre alle tecnologie di machine learning. Non inviare informazioni sensibili, riservate o personali durante l’utilizzo di questi servizi gratuiti.

Impostazione di Qsirch per la Ricerca RAG

Continua per completare le impostazioni LLM e seleziona OpenAI come fornitore. Dopo aver inserito la tua chiave API, puoi scegliere un modello linguistico.

Come scegliere il modello OpenAI più adatto

- GPT-4 (Presto sarà eliminato): Come primo modello linguistico multimodale in grado di elaborare testo, immagini e video, GPT-4 è stato ampiamente adottato in vari settori. Tuttavia, OpenAI ha annunciato che il supporto per GPT-4 terminerà il 30 aprile 2025 e sarà sostituito daGPT-4omodello.

- GPT-4 Turbo: GPT-4 Turbo è una versione ottimizzata di GPT-4 che mantiene capacità potenti concentrandosi maggiormente sull’efficienza e sulla riduzione dei costi di utilizzo.

- GPT-4o: GPT-4o è attualmente il modello predefinito in ChatGPT, superando significativamente GPT-4 in molteplici modalità di elaborazione dati come testo, voce e immagini.

- GPT-4o mini: Come versione semplificata di GPT-4o, questo modello è il predefinito per gli utenti non registrati su ChatGPT, consentendo loro di sperimentare capacità avanzate di elaborazione testuale e visiva, insieme a tempi di risposta più rapidi.

Consigliamo di utilizzare GPT-4o o GPT-4o mini. Clicca su Verifica per confermare se la tua chiave API è valida. Se la verifica fallisce, torna indietro e controlla se le informazioni di fatturazione OpenAI sono state configurate correttamente.

Possiamo personalizzare l’ambito di recupero dati cliccando su Aggiungi.

Esempio di scenario: Utilizzo di documenti relativi al sistema di gestione delle informazioni Sicurezza (ISMS) di un’azienda, conforme allo standard ISO/IEC 27001, archiviati su NAS. Questi documenti coprono tutti gli aspetti dell’ISMS:

- Policy di Sicurezza delle informazioni: Una dichiarazione formale degli obiettivi e dei principi generali dell’organizzazione in materia di Sicurezza delle informazioni.

- Procedure: Descrizioni dettagliate che delineano i passaggi e le responsabilità per specifiche attività o processi di Sicurezza delle informazioni.

- Istruzioni operative: Linee guida operative e requisiti di Sicurezza per attrezzature, sistemi o compiti specifici.

- Elenco dei moduli: Elenchi di moduli utilizzati per registrare e gestire le informazioni relative all’ISMS.

- Registri: Evidenze e dati storiche generate dall’esecuzione di attività relative all’ISMS.

La ricerca RAG si concentra specificamente sui file più recenti e pertinenti archiviati su NAS, recuperandoli in tempo reale e caricandoli sul cloud per l’analisi, garantendo che le informazioni siano tempestive e accurate.

Seleziona le cartelle specifiche da includere nella ricerca e clicca su Applica.

Puoi anche scegliere i formati di file da analizzare in base alle tue esigenze, tra cui Word, Excel, PowerPoint, TXT, Email e PDF, quindi clicca su Applica.

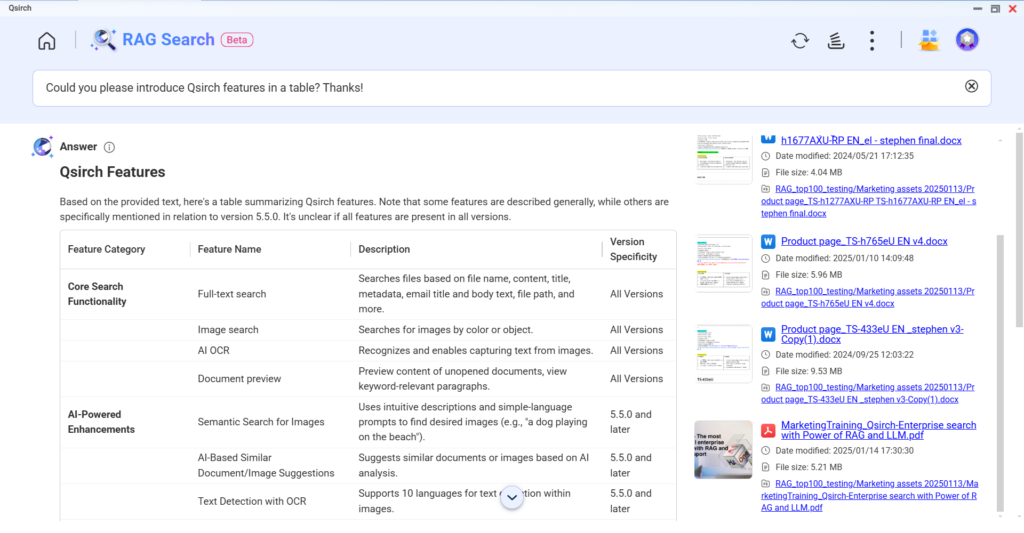

Successivamente, vai a Qsirch e clicca sull’icona RAG accanto alla barra di ricerca per iniziare a utilizzare la ricerca RAG inserendo una parola chiave.

Abbiamo costruito una knowledge base ISMS dedicata e su misura per le imprese. Quando gli enti di certificazione conducono audit esterni ogni anno, la ricerca RAG funge da nostro miglior consulente per la gestione delle informazioni Sicurezza.

Scenario di Audit Simulato

Auditor: Come garantisce la vostra organizzazione l’efficacia e l’aderenza alle politiche e procedure di informazione Sicurezza?

- L’auditor esaminerà se avete definito politiche e procedure di informazione Sicurezza ben definite e attuabili, e se sono implementate efficacemente.

- Potrebbero chiedere come comunicate o promuovete queste politiche e procedure, come viene monitorata la conformità tra i dipendenti e come vengono gestite le violazioni quando si verificano.

Ciò che può sembrare una domanda casuale può in realtà essere mentalmente opprimente. Anche se risposto direttamente dal CISO, fornire una risposta ben articolata e convincente può essere una sfida notevole.

Non affrettarti, non farti prendere dal panico, non avere paura. Guarda come la ricerca RAG può venire in tuo aiuto.

Identifica anche i documenti più pertinenti per assistere nella verifica e consolidamento di dati in modo efficace.

In pochi secondi, la ricerca RAG Guida ci consente di affrontare il problema da prospettive come audit interni e azioni correttive, revisione della gestione, formazione e consapevolezza, gestione del rischio di informazione Sicurezza e allocazione delle risorse per garantire l’efficacia e la conformità delle nostre politiche e procedure di informazione Sicurezza.

Questo ci permette di rispondere alle richieste di audit in modo professionale e basato su prove, riducendo il rischio di incoerenze tra spiegazioni verbali, documentazione scritta e operazioni effettive a causa della nervosità.

Elegante, davvero elegante.

Sebbene i modelli di linguaggio di grandi dimensioni siano potenti, soffrono ancora di alcuni difetti fatali nelle applicazioni del mondo reale.

- Limitazioni e obsolescenza della conoscenza: Il modello non ha consapevolezza di nuove informazioni o eventi che si sono verificati dopo la data di cutoff del suo addestramento, il che può portare a risposte obsolete o inaccurate.

- Generazione di informazioni false (Allucinazione): Anche quando manca di conoscenze sufficienti in un determinato campo, il modello può generare risposte inventate con sicurezza, rendendo difficile per gli utenti distinguere tra informazioni vere e false.

- Incapacità di accedere e utilizzare conoscenze esterne: Il modello si basa sulle sue conoscenze interne e parametrizzate per generare risposte e non può accedere direttamente o sfruttare fonti esterne di dati. Questo limita la sua applicabilità in scenari specifici di dominio o quando si lavora con dati privati.

L’emergere della tecnologia RAG ha fornito una soluzione altamente preziosa a questi problemi.

Prima di generare una risposta, RAG recupera innanzitutto informazioni rilevanti da una knowledge base esterna e incorpora il contenuto recuperato nel prompt di input del modello. Attraverso questo approccio, il modello è in grado di generare risposte basate su dati aggiornati e conoscenze specifiche del dominio, migliorando non solo l’accuratezza ma anche riducendo efficacemente il rischio di allucinazioni.

Abbraccia la Ricerca RAG Qsirch

Archiviare il tuo dati su un NAS per la ricerca RAG offre molti vantaggi. Poiché tutto il dati risiede sul tuo hardware, mantieni il pieno controllo sui meccanismi di accesso e protezione. Rispetto all’archiviazione di informazioni sensibili su server cloud di terze parti, il NAS fornisce misure di Sicurezza più dirette e personalizzabili, come il controllo rigoroso degli accessi, l’isolamento della rete e persino la protezione fisica.

Implementando la crittografia del dati, backup regolari e disaster recovery su misura per le tue esigenze, il rischio di violazioni o perdite di dati può essere significativamente ridotto, garantendo che le informazioni aziendali riservate siano utilizzate in modo sicuro e affidabile nelle applicazioni RAG.

Questo è tutto per la condivisione di oggi. Grazie per averci seguito.