Im militärischen Bereich ist „Verteidigung in der Tiefe (DiD)“ auch bekannt als „resiliente Verteidigung“ oder „geschichtete Verteidigung“. Sie verwendet eine umfassende und mehrschichtige Verteidigungsstrategie oder präventive Angriffe, um den Vormarsch des Feindes nicht direkt zu verhindern, sondern dessen Fortschritt zu verzögern. Diese Strategie funktioniert, indem einige Bereiche geopfert werden, um Zeit zu kaufen und den Feind dazu zu zwingen, mehr Ressourcen zu verbrauchen, wodurch sein Angriff seinen Vorteil verliert, ihn zum Rückzug auf die ursprüngliche Ausgangsposition zu zwingen und sogar unserer Seite Möglichkeiten zum Gegenangriff und zur Umkehrung der Situation zu bieten.

Obwohl großangelegte Kriegsführung für die meisten Menschen in der heutigen Welt jetzt fern erscheint, werden die Prinzipien der Verteidigung in der Tiefe in vielen nicht-militärischen Bereichen weit verbreitet angewendet, insbesondere in mit Sicherheit in Verbindung stehenden Bereichen, einschließlich Kernkraftwerken und Informationssicherheit. Es bedeutet, mehrere Sicherheitsvorkehrungen zu implementieren, um Unfälle zu verhindern, und verschiedene Maßnahmen zu ergreifen, um Verluste nach Unfällen zu reduzieren.

Da Unternehmen und Organisationen den Umfang ihrer IT-Infrastruktur erweitern, werden Verteidigungsstrategien in der Tiefe noch wichtiger. Als führende Marke im Bereich der Netzwerk- Speicher -Technologie hat QNAP viele Jahre der Entwicklung durchlaufen und bietet umfassende Sicherheit -Kontrollen. Von „Management- Sicherheit -Kontrolle“ über „physische Sicherheit -Kontrolle“ bis hin zu „technischer Sicherheit -Kontrolle“ bietet QNAP eine komplette Lösung, die Verbindungsschutz, Bedrohungsfalle, Berechtigung -Schutz, Übertragungsschutz, Sicherheit -Bewertung und Katastrophenwiederherstellung umfasst.

|

| Integriertes System | Softwarepaket installieren |

|

Verbindungsschutz |

| |

|

Bedrohungsfalle |

| |

|

Berechtigung -Schutz |

| |

|

Übertragungsschutz |

| |

|

Sicherheit -Bewertung |

|

|

|

Katastrophenwiederherstellung |

|

|

[Schicht 1] Verbindungsschutz: QVPN, QuWAN, QuFirewall

Wenn Benutzer sich aus der Ferne mit ihrem QNAP NAS verbinden, ist der erste Schritt zum sicheren und effizienten Schutz von Informationen, die Verbindung und Dateiübertragung über das Netzwerk zu sichern.

QVPN -Dienst: Sichere und geschützte Dateiübertragung

VPN gewährleistet die Sicherheit beim Zugriff auf Netzwerkressourcen und -dienste in öffentlichen Netzwerken und verhindert, dass der Netzwerkverkehr abgefangen wird. Der QVPN -Dienst integriert sowohl VPN-Server- als auch VPN-Client-Funktionalitäten, um Verbindungen zu entfernten Servern zu ermöglichen oder den Zugriff auf Inhalte oder Dienste über VPN-Clients von Anbietern zu erleichtern. Der QVPN -Dienst unterstützt den Open-Source-Dienst OpenVPN und integriert sich mit beliebten OpenVPN-Diensten auf dem Markt, wie ExpressVPN™, NordVPN®, Surfshark®, Astrill® usw., um vielfältigere VPN-Verbindungsoptionen zu bieten und ein sicheres virtuelles privates Netzwerk zu gewährleisten.

Durch die Einrichtung von QNAP-Geräten über den QVPN -Dienst können Sie sich mit entfernten VPN-Servern verbinden, was den Zugriff auf entfernte Ressourcen sicherer macht und geografische Einschränkungen beseitigt. Die Verbindung kann auch als Standardgateway für QNAP-Geräte weiter eingerichtet werden, wodurch der gesamte ausgehende Netzwerkverkehr zum VPN umgeleitet wird. Der QVPN -Geräteclient unterstützt QBelt und andere Protokolle und kann sich über VPN mit QNAP-Geräten verbinden. Verbindungsprotokolle werden für die Ansicht historischer Nutzung Daten aufbewahrt, und eine integrierte Geschwindigkeitstestfunktion kann Hilfe die VPN-Verbindungsgeschwindigkeiten bewerten.

QuWAN : Aufbau einer neuen agilen IT-Architektur für kleine und mittelständische Unternehmen

Software-Defined Network (SDN) hat die Art der Daten -Flusskontrolle in traditionellen Netzwerken verändert. Es trennt die „Kontrollebene“ von Netzwerkgeräten und konsolidiert sie auf einem externen Server als zentralen Controller, um alle Geräte, die an den Paketweiterleitungspfaden beteiligt sind, zu verwalten. Dies ermöglicht Netzwerksystemadministratoren eine globale Ansicht und macht das gesamte Netzwerk wie eine riesige programmierbare Software, die jederzeit dynamisch an unterschiedliche Geschäftsbedürfnisse angepasst werden kann. Einer der prominentesten Anwendungsfälle von SDN ist das B4-Wide Area Network (WAN), das von Google verwendet wird, um Daten -Zentren weltweit zu verbinden, was die Bandbreitennutzung auf fast 100% verdreifacht, das Netzwerk stabiler und einfacher zu verwalten macht.

Neben der Verbesserung der Bandbreite und der Erleichterung der Verwaltung hat sich die auf Richtlinien basierende Informations- Sicherheit immer als ein Bereich erwiesen, der sehr geeignet für die Anwendung von SDN ist. Mit traditioneller Unternehmensnetzwerkarchitektur erfordert die Verbindung mehrerer Standorte typischerweise eine Verbindung zum Hauptsitz, was oft aufgrund unzureichender Bandbreite auf ein Engpassproblem stößt. Jedoch ist die auf dem Markt erhältliche Unternehmens-VPN-Ausrüstung teuer und zeitaufwändig zu implementieren und für gewöhnliche kleine und mittelständische Unternehmen unerschwinglich.

QNAP SD-WAN ( QuWAN ) verwendet fortschrittliche Virtualisierung -Technologie, um alle extern verbundenen WAN-Dienste automatisch zu konfigurieren und schnell ein Mesh-Virtual Private Network (Auto Mesh VPN) zu etablieren. Dies ermöglicht es mehreren Zweigstellen, Netzwerke an jedem Standort flexibel zu bilden, mit einer kostengünstigen, hochflexiblen Netzwerk-Implementierungsarchitektur. Es optimiert die Netzwerkbandbreite und erleichtert es Unternehmensmitarbeitern, von dem Intranet des Unternehmens aus auf interne Systeme zuzugreifen. Gleichzeitig begrenzt die Netzwerksegmentierung Hilfe die interne Daten und Informationsfreigabe an Benutzer außerhalb des Unternehmens.

Softwaredefinierte Netzwerk erleichtert auch die Sicherheit -Analyse und Lastverteilung. QuWAN nutzt Deep Packet Inspection (DPI)-Technologie, um Enddienste auf der Anwendungsschicht zu erkennen und die Websites, Geräte und potenziellen Viren, von denen Pakete stammen, effektiv zu identifizieren. Es kann auch kritische Geschäftsanwendungen anpassen, ihnen eine höhere Bandbreitenpriorität zuweisen und ein reibungsloses Netzwerkerlebnis bieten. Zusätzlich kann es mit der L7-Firewall-Funktion automatisch bösartige Pakete erkennen, bestimmte Anwendungen auf die schwarze Liste setzen und sie blockieren, um die Netzwerk- Sicherheit des Unternehmens zu gewährleisten.

myQNAPcloud Link: Einfacher und sicherer Fernzugriffsdienst

myQNAPcloud Link ist ein Fernzugriffsdienst, der von QNAP bereitgestellt wird und es Ihnen ermöglicht, über das Internet über die myQNAPcloud -Website (www.myqnapcloud.com) eine Verbindung zu QNAP-Geräten herzustellen. Es sind keine komplexen Router -Einstellungen erforderlich. Sie müssen nur die myQNAPcloud Link-App installieren, eine QNAP-ID auf Ihrem Gerät registrieren und sich dann mit Ihrer QNAP-ID auf der myQNAPcloud -Website anmelden, um eine Verbindung zu Ihrem QNAP-Gerät herzustellen.

QuFirewall : QNAP-Gerätespezifische Firewall

Im Einklang mit dem beliebten Konzept der Zero Trust Networks können Sie QuFirewall auf QNAP-Geräten installieren und aktivieren, um eine hostbasierte „Mikro-Perimeter“-Firewall zu etablieren, die wichtige Daten und Dienste schützt. Sie können auch andere Sicherheit -Funktionen auf QNAP-Geräten integrieren, wie Benutzerauthentifizierung und Berechtigung -Einstellungen, um die Geräte robuster und hochgradig widerstandsfähig gegen Hacker, Malware und andere Bedrohungen zu machen.

[Layer 2] Bedrohungsfalle: ADRA NDR

Im Bereich der Informations Sicherheit ist die Verhaltensanalyse eine Schlüsseltechnologie. Sie kann uns helfen, das Sicherheit -System rechtzeitig auszulösen und die Ausführung von Angriffen zu verhindern, wenn abnormales Verhalten und Angriffsverhalten erkannt werden.

QNAP hat in der QGD-Serie Zugriffs Switch ein abonnementbasiertes NDR (Network Detection & Response) eingeführt, das selektiv und schnell einige Netzwerkverkehre durch Threat Watch filtert, was effizient ist und die Geschwindigkeit nicht reduziert. Es verwendet auch Threat Trap, um den Fangmechanismus gängiger Netzwerkdienste zu simulieren, um in einem frühen Stadium Intranet-Penetrationsaktivitäten von gezielter Ransomware und anderer bösartiger Software zu erkennen. Kombiniert mit Gegenmaßnahmen wie tiefgehender Bedrohungsanalyse, Bedrohungskorrelationsanalyse und präziser automatischer Blockierung infizierter Geräte wird die Verbreitung bösartiger Software wie gezielter Ransomware im Intranet blockiert, um die Informations Sicherheit von Unternehmen und Organisationen zu gewährleisten und sie vor Schäden zu schützen.

[Layer 3] Berechtigung -Schutz: delegierte Verwaltung, AD/LDAP, Zwei-Faktor-Authentifizierung

Im Bereich der Informations Sicherheit , zusätzlich zu technischen Sicherheit -Kontrollen zur Verhinderung von Daten -Lecks, Netzwerkangriffen und anderen Bedrohungen, sind auch administrative Sicherheit -Kontrollen entscheidend. Administrative Sicherheit -Kontrollen beziehen sich auf die von Systemadministratoren und Sicherheit -Teams festgelegten Prinzipien, um den Zugang zu internen Systemen, Unternehmensressourcen und anderen sensiblen Daten und Anwendungen zu steuern, um Systeme, Geräte und Anwendungen nicht unnötigen, menschenbezogenen Risiken auszusetzen. Dies ist auch ein integraler Bestandteil der Informations Sicherheit.

Delegierte Verwaltung: Rollenteilung

Das Prinzip des geringstmöglichen Zugriffs bezieht sich darauf, Benutzern nur den für ihre Rollen notwendigen System- und Ressourcenzugang zu gewähren. Dieser Ansatz kann das Risiko für andere Teile des Netzwerks durch unbefugte Benutzer, die Angriffe durchführen oder auf sensible Daten zugreifen, minimieren.

Mit dem Wachstum einer Organisation nimmt auch die Anzahl der Mitarbeiter und Geräte zu. Eine begrenzte Anzahl von IT-Administratoren, die die ständig wachsende Anzahl von Konten und Geräten verwalten, kann zu einer hohen Arbeitsbelastung führen, die den täglichen Produktivität beeinträchtigt und häufig zu Fehlern führt. Wenn Mitarbeiter nur Zugang zu bestimmten NAS -Funktionalitäten oder Aufgaben benötigen, kann die Gewährung von Berechtigung über das Notwendige hinaus zu Sicherheit -Risiken für das NAS und seine Daten führen. Wenn Systemadministratoren nicht im Büro sind oder Aufgaben nicht sofort bearbeiten können und kein anderes Personal mit angemessenem Berechtigung zur Unterstützung vorhanden ist, insbesondere in Notfällen, könnte dies zu potenziellen Katastrophen führen.

Daher kann eine sorgfältige Delegation von „angemessenem Berechtigung“ den Produktivität verbessern, die Daten Sicherheit gewährleisten und die Teamzusammenarbeit erleichtern. Die Gewährung eines begrenzten Berechtigung zur Durchführung von Anwendungsaufgaben und Daten -Zugang kann nicht nur die Arbeitsbelastung der IT-Administratoren reduzieren, sondern auch den Abteilungsleitern eine größere Kontrolle über Daten ermöglichen. Dies führt zu einer höheren Produktivität und Daten Sicherheit für die Organisation durch Dezentralisierung und Aufgabenteilung.

AD/LDAP: Zentralisierte Kontrolle von Berechtigung

Für Unternehmen bedeutet die Einrichtung eines LDAP-Servers zusätzliche Hardwarekosten. Glücklicherweise bietet die QPKG-Seite der offiziellen QNAP-Website ein OpenLDAP-Paket an. Nach der Installation kann der QNAP NAS in einen LDAP-Server umgewandelt werden. Nach derselben Logik können andere Server, die das LDAP-Protokoll unterstützen, dem QNAP NAS beitreten, der zu einem LDAP-Server aufgerüstet wurde und es ihnen ermöglicht, einheitliche Authentifizierungskonten bereitzustellen.

Eine andere Option ist die Anmietung des Cloud-LDAP-Dienstes von JumpCloud, sodass der QNAP NAS zu einem hybriden Cloud- Daten Betriebszentrum werden und einen Cloud-Verzeichnisdienst (Directory as a Service) sowie zentralisierte Dienste, die ursprünglich vom LDAP-Server in der Cloud bereitgestellt wurden, anbieten kann. Von der JumpCloud-Website aus kann ein zentralisiertes, globales Kollegen-Login-System bereitgestellt werden, das es IT-Kollegen auf der ganzen Welt ermöglicht, konsistente LDAP-Server individuell einzurichten, ohne Schulung und Koordination zu benötigen.

Dies ermöglicht es den Benutzern nicht nur, sich mit einem Satz von JumpCloud-Konten und Passwörtern bei verschiedenen Bürogeräten im selben Domain weltweit anzumelden, wie Drucker und öffentliche Ordner auf allen NAS, oder bei über 100 Cloud-Diensten wie Office 365, AWS oder G Suite, sondern auch für die Autorisierung des Zugangs zu Büro-WiFi oder das Anmelden bei verschiedenen lokalen Cloud-Systemen innerhalb des Unternehmens zu verwenden.

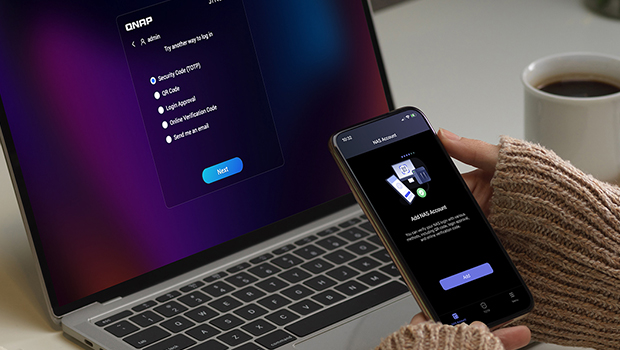

Zwei-Faktor-Authentifizierung: Identitätsverifizierung

Forschungen haben gezeigt, dass Multi-Faktor-Authentifizierung einen besseren Widerstand gegen bösartige Angriffe bietet. Heutzutage reicht es nicht mehr aus, sich nur auf eine starke Passwortrichtlinie oder die Verwendung komplexer Passwörter zu verlassen, um Ihren NAS vollständig vor unbefugtem Zugriff zu schützen.

Sie können die Daten Sicherheit erheblich verbessern und bösartige Netzwerkangriffe effektiv verhindern, indem Sie die QNAP Authenticator-App auf Ihrem mobilen Gerät installieren und die Zwei-Faktor-Authentifizierung für Ihr NAS einrichten, das zeitbasierte Einmalpasswörter (TOTP), Einmalpasswörter (OTP), QR-Code-Scannen oder Ein-Klick-Anmeldebestätigung unterstützt.

[Schicht 4] Übertragungsschutz: SMB Verschlüsselung, neueste selbstverschlüsselnde Festplattenlaufwerk

„Physische Sicherheit Kontrollen“ sind wichtige Maßnahmen, um sicherzustellen, dass IT-Systeme vor Bedrohungen wie Manipulation, Diebstahl oder unbefugtem Zugriff geschützt sind, und Daten Verschlüsselung ist eine Möglichkeit, sensible Informationen in diesem Kontext zu schützen. Verschlüsselung ist der Prozess der Umwandlung von lesbarem Text in unverständlichen Chiffretext, um den Zugriff durch unbefugte oder bösartige Parteien zu verhindern, was für die Netzwerk- Sicherheit entscheidend ist. QNAP bietet eine Reihe von Lösungen, die alles von der Daten Übertragung bis zur Speicher auf dem Festplattenlaufwerk abdecken.

SMB (Server Message Block) ist ein Protokoll für die Netzwerkdateifreigabe, das Anwendungen das Lesen und Schreiben von Dateien auf einem Computer oder das Anfordern von Diensten von Serverprogrammen im Netzwerk ermöglicht. Das SMB -Protokoll verwendet TCP/IP oder andere Netzwerkprotokolle für die Dateifreigabe und den Zugriff auf Ordner oder andere Daten auf einem entfernten Server, einschließlich Anwendungen, die Dateien auf dem entfernten Server lesen, erstellen und aktualisieren. SMB 3.0 bietet eine Ende-zu-Ende-Verschlüsselung, um die Sicherheit zu verbessern und das Risiko abzufangen, dass Daten in nicht vertrauenswürdigen Netzwerkverbindungen abgefangen wird. Die Hauptvorteile sind, dass es zusätzliche Kosten für die Bereitstellung, für spezifische Hardware oder WAN-Beschleuniger eliminiert und gleichzeitig die Internet Protocol Sicherheit (IPSec) weiter verbessert.

QTS 5.0 unterstützt AES-NI Hardwarebeschleunigung, die die Effizienz der Paketsignierung, Übertragungsverschlüsselung und -entschlüsselung im SMB 3 Übertragungsprotokoll steigert und es bis zu 5 Mal schneller macht im Vergleich zu wenn die AES-NI Hardwarebeschleunigung nicht vorhanden ist. Während wichtige Daten geschützt werden, bleibt die Systemleistung effizient. QuTS hero h5.1.0 unterstützt die neueste AES-128-GMAC Signaturbeschleunigung (nur anwendbar auf Windows 11® und Windows Server 2022® Clients), um die Effizienz der Daten Paketsignierung im SMB 3.1.1 Übertragungsprotokoll erheblich zu verbessern. Dies führt zu einer besseren CPU-Auslastung und bietet die optimale Kombination aus Leistung und Schutz.

Selbstverschlüsselnde Festplattenlaufwerk (SED) verschlüsseln das gesamte Festplattenlaufwerk durch ihren eingebauten Verschlüsselungsprozessor und bieten so die letzte Schutzschicht für Informationen Sicherheit. Neben der Unterstützung von TCG-OPAL und TCG-Enterprise Protokollen fügt QTS 5.2 auch Unterstützung für mechanische Festplattenlaufwerke und Solid-State Festplattenlaufwerke hinzu, die dem TCG-Ruby SED Standard entsprechen, und bietet Spezifikationen für NVMe und andere neue Platte Technologien. Es entspricht mehr den aktuellen Bedürfnissen von Unternehmen und Daten Zentren und erleichtert die Einhaltung von regulatorischen Anforderungen wie GDPR, HIPPA und HITECH.

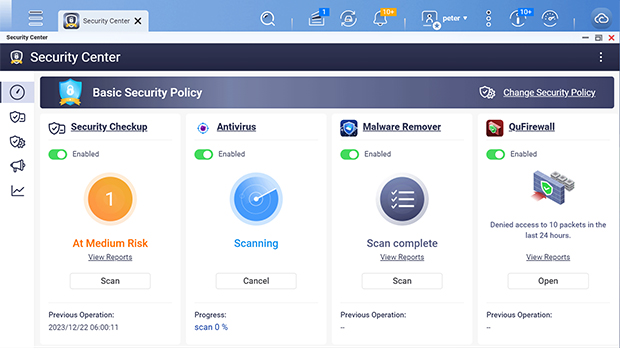

[Stufe 5] Sicherheit Bewertung: Sicherheit Zentrum, Benachrichtigungszentrum

Vorbeugung ist besser als Heilung. Das neu hinzugefügte Sicherheit Center in QTS 5.2 kann als das Sicherheit Zentrum für QNAP NAS dienen. Es integriert die Überwachung von Dateiaktivitäten, proaktive Schutzmaßnahmen, das Scannen des NAS Sicherheit Status, sofortige Alarmbenachrichtigungen und Antivirus Softwareintegration. Es analysiert und überwacht aktiv den NAS Systemstatus, Dateiaktivitäten und potenzielle Netzwerk- Sicherheit Bedrohungen, führt Sicherheit Risikobewertungen durch und unterstützt Benutzer dabei, sofortige Schutzmaßnahmen zu ergreifen, um Daten Verlust und Sicherheit Schwachstellen zu verhindern.

Darüber hinaus hat das Sicherheit Center eine neue Funktion namens „Anomalie-Dateiaktivitätsüberwachung“ hinzugefügt, um Dateiaktivitäten jederzeit zu überwachen und den Status und die Risiken von Anomalien bei NAS Dateiaktivitäten genau zu erkennen. Benutzer können die visuelle Überwachungsschnittstelle nutzen, um schnell das durchschnittliche Volumen der Dateiänderungen innerhalb eines bestimmten Zeitraums zu erfassen. Gleichzeitig können Benutzer Schutzmaßnahmen anpassen, um auf Alarmereignisse zu reagieren, wenn die Anzahl der Dateiänderungen den Schwellenwert überschreitet, wie sofortiger Schutz (nur-Lese-Modus), sofortige Sicherung (Snapshots erstellen) und sofortiges Blockieren (Pausieren des Snapshot-Zeitplans). Dies minimiert die Risiken und Schäden von Daten Verlust, die durch Bedrohungen wie Krypto-Ransomware, Malware-Angriffe oder menschliche Fehler verursacht werden, und macht das Verwalten von NAS Sicherheit effizienter und umfassender.

Benutzer, die umfangreichere Echtzeit-Systeminformationen benötigen, können zum bestehenden QTS Benachrichtigungszentrum gehen, das alle QTS Systemereignisse, Alarme und Benachrichtigungen in einer einzigen Anwendung integriert. Benutzer können alle Benachrichtigungen zentral verwalten, ohne sie einzeln in jeder Anwendung konfigurieren zu müssen. Dies ermöglicht es Benutzern, jederzeit leicht den Status des NAS zu überwachen und Benachrichtigungseinstellungen zu konfigurieren sowie Systemprotokolle durch ein einziges Fenster einzusehen.

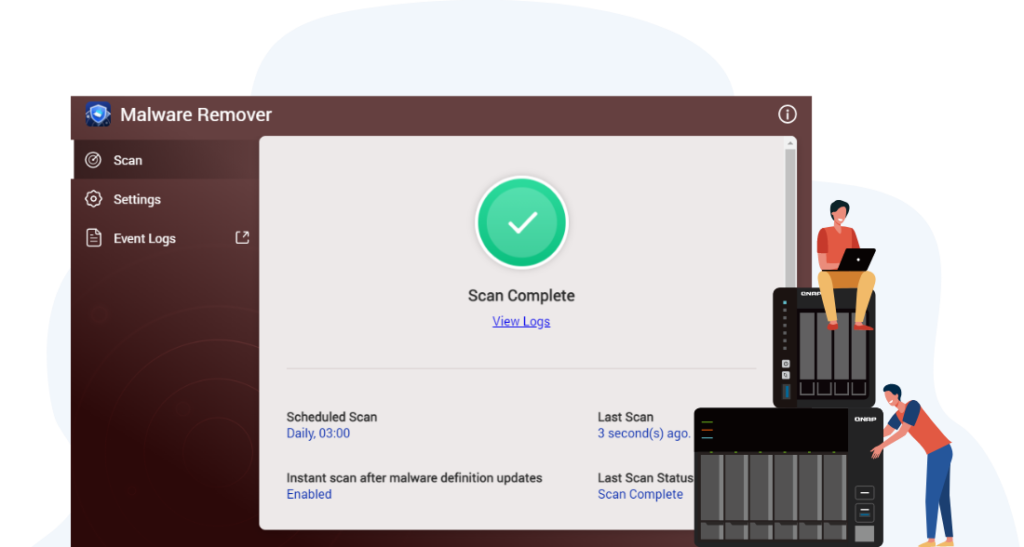

[Schicht 6] Katastrophenwiederherstellung: SnapShot, SnapSync, Backup, Malware Remover, ADRA NDR

Daten Speicher , Teilen, Sicherung und Wiederherstellung waren schon immer die Stärken von QNAP NAS . Es kommt mit der Funktion, automatisch die neuesten Malware-Definitionsdateien zu aktualisieren, und der Fähigkeit, Geräte, die von Malware betroffen sind, direkt auf dem Zugriffs- Switch zu isolieren, um die Verteidigungsfähigkeiten gegen Malware erheblich zu verbessern. Dieses Hilfe kann Angriffe auf ein minimales Ausmaß begrenzen und ermöglicht eine schnelle Katastrophenwiederherstellung.

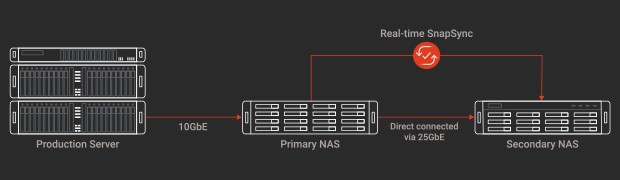

Die Snapshot-Funktion ist wie das Aufnehmen eines Fotos. Sie kann den Systemstatus und Daten zu jedem Zeitpunkt als Backup für zukünftige Wiederherstellungen aufzeichnen. Snapshots verwenden weniger Speicherplatz als traditionelle Backups. Wenn das NAS Daten beschädigt ist oder der Computer durch verschlüsselte Ransomware bedroht wird, können Snapshots verwendet werden, um es schnell wiederherzustellen und sicherzustellen, dass wichtige Daten nicht verloren gehen. SnapSync verwendet blockebenenferne Backups, um Daten sofort von einem QuTS hero NAS auf ein anderes zu sichern, wodurch die Backup-Zeit und das Risiko von Daten Verlust reduziert werden.

Hybrid Backup Sync ist eine lizenzfreie Multi-Service-Datei-Backup-, Wiederherstellungs- und Synchronisationslösung, die einen unterbrechungsfreien Betrieb von Unternehmen gewährleistet. Ob lokales, entferntes oder Cloud-Backup, Hybrid Backup Sync kann bidirektionale Backup-, Wiederherstellungs- und Daten -Synchronisation zu lokalen Speicher , Cloud-Diensten oder entfernten Servern durchführen und umfassenden Daten -Schutz bieten.

Malware Remover kann regelmäßig das NAS scannen, um die neuesten Malware-Definitionsdateien zu überprüfen und herunterzuladen. Bei einem Angriff kann es den bösartigen Code entfernen und die Systemeinstellungen und Dateien, die vom bösartigen Programm betroffen sind, wiederherstellen, wodurch das Sicherheit -Schutzniveau von NAS verbessert wird. ADRA NDR stellt sicher, dass nicht betroffene Geräte unbeschädigt bleiben, ohne dass alle Netzwerkverbindungen getrennt werden müssen. Das QNAP NAS kann Daten auf den vorherigen intakten Zeitpunkt wiederherstellen, was die für Cybersicherheitsuntersuchungen erforderliche Zeit erheblich reduziert. Dies ermöglicht die schnelle Wiederherstellung von Arbeitscomputern der Mitarbeiter und wesentlichen Diensten für den Betrieb des Unternehmens.

Die wichtigste Verteidigungslinie: Bewusstsein für Cybersicherheit

Letztendlich sind, egal wie fortschrittlich Cyber Sicherheit -Technologien sind, sie lediglich „Werkzeuge“. Ihre Wirksamkeit hängt davon ab, ob die Benutzer über ausreichendes Bewusstsein für Cybersicherheit verfügen, um sie effektiv zu nutzen. Das Bewusstsein für Cybersicherheit bezieht sich auf das Bewusstsein und Verständnis von Risiken der Informationssicherheit sowie die Implementierung geeigneter Maßnahmen zum Schutz von Informationen vor Bedrohungen und Angriffen. Mit der schnellen Entwicklung der Informationstechnologie nehmen auch die Cybersicherheitsrisiken ständig zu. Unter solchen Umständen ist die Steigerung des Bewusstseins für Cybersicherheit zur wichtigsten Verteidigungslinie für den Daten -Schutz geworden.